Система, устройство и способ быстрой фильтрации и обработки пакетов

Формула / Реферат

1. Система для ускоренной фильтрации пакетов, включающая в себя:

(a) узел-источник для передачи пакета;

(b) узел-адресат для приема упомянутого пакета;

(c) брандмауэр, размещенный между узлом-источником и узлом-адресатом, для осуществления фильтрации пакетов в соответствии по меньшей мере с одним правилом и

(d) модуль предварительной фильтрации, соединенный с брандмауэром, для приема по меньшей мере одной команды из упомянутого брандмауэра и приема упомянутого пакета ранее, чем его смог бы принять упомянутый брандмауэр, так что в случае, если в соответствии с упомянутой по меньшей мере одной командой упомянутый пакет является санкционированным, то обработку данного пакета и его передачу в упомянутый узел-адресат осуществляет модуль предварительной фильтрации, тогда как в противном случае для обработки упомянутого пакета последний передается модулем предварительной фильтрации в брандмауэр;

причем упомянутая по меньшей мере одна команда предназначена для осуществления анализа упомянутого пакета, являющегося ограниченным по сравнению с упомянутой фильтрацией пакетов, осуществляемой упомянутым брандмауэром.

2. Система по п.1, в которой передача пакета между упомянутым узлом-источником и упомянутым узлом-адресатом предусматривает установление соединения, и упомянутый брандмауэр определяет, является ли упомянутое соединение санкционированным, так что упомянутая по меньшей мере одна команда включает в себя по меньшей мере один параметр упомянутого пакета для идентификации санкционированного соединения, так что если упомянутое соединение является санкционированным, то в этом случае упомянутый пакет обрабатывает упомянутый модуль предварительной фильтрации.

3. Система по п.2, в которой упомянутый брандмауэр принимает пакет упомянутого санкционированного соединения из упомянутого модуля предварительной фильтрации в том случае, если упомянутый пакет имеет некоторое выбранное значение поля управления сеансом.

4. Система по п.2, в которой упомянутый по меньшей мере один параметр для идентификации упомянутого санкционированного соединения включает в себя адрес источника и адрес адресата упомянутого пакета.

5. Система по п.4, в которой упомянутый по меньшей мере один параметр для идентификации упомянутого санкционированного соединения дополнительно включает в себя порт источника и порт адресата упомянутого пакета.

6. Система по п.2, в которой, если в течение некоторого предварительно заданного времени не был получен еще один пакет упомянутого санкционированного соединения, то упомянутое соединение удаляется упомянутым брандмауэром.

7. Система по п.2, в которой в случае приема для упомянутого санкционированного соединения пакета с определенным значением поля управления сеансом, характеризующим информацию о состоянии соединения, упомянутый пакет передается в упомянутый брандмауэр.

8. Система по п.2, в которой упомянутый модуль предварительной фильтрации дополнительно содержит:

(i) базу данных соединений для хранения упомянутого по меньшей мере одного параметра упомянутого пакета для идентификации упомянутого санкционированного соединения.

9. Система по п.8, в которой упомянутый модуль предварительной фильтрации дополнительно содержит

(ii) подсистему классификации для анализа по меньшей мере части упомянутого пакета и сравнения упомянутой по меньшей мере части упомянутого пакета с упомянутым по меньшей мере одним параметром.

10. Система по п.9, в которой упомянутый модуль предварительной фильтрации дополнительно содержит

(iii) средство модификации для осуществления по меньшей мере одного действия над упомянутым пакетом в том случае, если упомянутый пакет получен через упомянутое санкционированное соединение, причем упомянутое по меньшей мере одно действие определяется в соответствии с командой из упомянутого брандмауэра.

11. Система по п.10, в которой упомянутый модуль предварительной фильтрации реализован как аппаратное устройство.

12. Система по п.10, дополнительно включающая в себя:

(e) вычислительное устройство, размещенное между упомянутым узлом-источником и упомянутым узлом-адресатом, причем упомянутый модуль предварительной фильтрации и упомянутый брандмауэр функционируют под управлением упомянутого вычислительного устройства.

13. Система для ускоренной фильтрации пакета в сети, включающая в себя:

(a) брандмауэр, установленный в этой сети, для осуществления фильтрации упомянутого пакета в соответствии по меньшей мере с одним правилом; и

(b) модуль предварительной фильтрации, установленный в этой сети и соединенный с упомянутым брандмауэром, для приема из упомянутого брандмауэра по меньшей мере одной команды, определяющей некоторое простое сравнение, и приема передаваемого по сети пакета ранее, чем его смог бы принять упомянутый брандмауэр, так что если по результатам упомянутого простого сравнения пакет является санкционированным, то упомянутый модуль предварительной фильтрации, по меньшей мере, передает данный пакет в сеть.

14. Система по п.13, в которой, если пакет не является санкционированным, то в этом случае упомянутый модуль предварительной фильтрации либо передает упомянутый пакет в упомянутый брандмауэр для обработки, если данный пакет принят из сети, либо удаляет упомянутый пакет, если данный пакет принят из упомянутого брандмауэра.

15. Система по п.13, дополнительно содержащая:

(c) узел-источник для передачи упомянутого пакета и

(d) узел-адресат для приема упомянутого пакета;

причем передача пакета между упомянутым узлом-источником и упомянутым узлом-адресатом предусматривает установление соединения, и упомянутый брандмауэр определяет, является ли упомянутое соединение санкционированным так, что упомянутая по меньшей мере одна команда включает в себя по меньшей мере один параметр упомянутого пакета для идентификации санкционированного соединения, так что если упомянутое соединение является санкционированным, то в этом случае упомянутый модуль предварительной фильтрации, по меньшей мере, передает упомянутый пакет в сеть.

16. Система по п.15, в которой в том случае, если упомянутое соединение не является санкционированным соединением, упомянутый модуль предварительной фильтрации удаляет упомянутый пакет.

17. Устройство для использования в системе для ускоренной фильтрации пакетов, включающей в себя сеть для передачи пакета и установленный в этой сети брандмауэр для фильтрации упомянутого пакета, предназначенное для приема пакета ранее, чем его смог бы принять упомянутый брандмауэр, содержащее:

(a) память для хранения по меньшей мере одной команды из брандмауэра для анализа по меньшей мере одного параметра пакета, причем упомянутая по меньшей мере одна команда включает в себя упомянутый по меньшей мере один параметр для идентификации пакета;

(b) подсистему классификации для анализа по меньшей мере части пакета и для сравнения упомянутой по меньшей мере части пакета с упомянутым по меньшей мере одним параметром в соответствии с упомянутой по меньшей мере одной командой;

(c) сетевой интерфейс для передачи пакета по сети адресату, которому он предназначен, если такая передача санкционирована по результатам упомянутого сравнения; и

(d) интерфейс с брандмауэром, для передачи пакета в брандмауэр.

18. Устройство по п.17, дополнительно содержащее:

(e) средство модификации для осуществления по меньшей мере одного действия над пакетом в том случае, если пакет является санкционированным, причем упомянутое по меньшей мере одно действие определяется в соответствии с упомянутой по меньшей мере одной командой из брандмауэра.

19. Способ ускоренной фильтрации пакетов в сети с брандмауэром, включающий следующие операции:

(a) установка модуля предварительной фильтрации для приема пакета ранее, чем его смог бы принять брандмауэр;

(b) прием упомянутого пакета упомянутым модулем предварительной фильтрации;

(c) определение того, является ли упомянутый пакет санкционированным, в соответствии по меньшей мере с одной командой, принятой из брандмауэра;

(d) в случае еёыш упомянутый пакет является санкционированным -обработка упомянутого пакета и передача этого пакета по сети адресату, которому он предназначен, упомянутым модулем предварительной фильтрации; и

(e) в противном случае - передача упомянутого пакета в брандмауэр.

20. Способ по п.19, отличающийся тем, что операция (e) выполняется в том случае, если упомянутый пакет принимается из сети.

21. Способ по п.20, отличающийся тем, что в случае приема упомянутого пакета из брандмауэра упомянутый пакет удаляется.

22. Способ по п.19, отличающийся тем, что операция (d) включает в себя операцию маркировки упомянутого пакета номером приоритета.

23. Способ по п.19, отличающийся тем, что в случае приема упомянутого пакета в виде нескольких фрагментов операция (d) включает операцию определения того, не является ли какой-либо из фрагментов повторяющимся фрагментом так, что в том случае, если упомянутый фрагмент является повторяющимся фрагментом, этот способ дополнительно включает следующую операцию:

(f) удаление упомянутого повторяющегося фрагмента.

24. Способ по п.19, отличающийся тем, что упомянутый пакет включает в себя адрес адресата, и тем, что операция (d) включает операцию передачи упомянутого пакета по упомянутому адресу адресата.

25. Способ по п.24, отличающийся тем, что операция (d) включает операцию выполнения упомянутым модулем предварительной фильтрации по меньшей мере одного действия над упомянутым пакетом, причем упомянутое по меньшей мере одно действие определяется в соответствии с командой из брандмауэра.

26. Способ по п.19, отличающийся тем, что упомянутый пакет имеет по меньшей мере один параметр, а упомянутая по меньшей мере одна команда идентифицирует упомянутый пакет как санкционированный в зависимости от упомянутого по меньшей мере одного параметра так, что операция (c) включает операцию анализа упомянутого пакета для того, чтобы извлечь упомянутый по меньшей мере один параметр.

27. Способ по п.26, отличающийся тем, что брандмауэр классифицирует по меньшей мере один ранее принятый пакет в соответствии по меньшей мере с адресом источника и адресом адресата упомянутого по меньшей мере одного ранее принятого пакета, причем упомянутый адрес источника и упомянутый адрес адресата вместе образуют соединение, так что брандмауэр передает упомянутый адрес источника и упомянутый адрес адресата для идентификации упомянутого соединения как санкционированного в упомянутый модуль предварительной фильтрации в качестве упомянутой по меньшей мере одной команды.

28. Способ по п.27, отличающийся тем, что сеть обменивается данными с несколькими интерфейсами, и упомянутый модуль предварительной фильтрации соединен с каждым из упомянутых интерфейсов, так что операция (c) включает операцию определения того, принимается ли упомянутый пакет через упомянутое санкционированное соединение и через санкционированный интерфейс, и упомянутый пакет определяется как санкционированный лишь в том случае, если он принимается через упомянутое санкционированное соединение и через упомянутый санкционированный интерфейс.

Текст

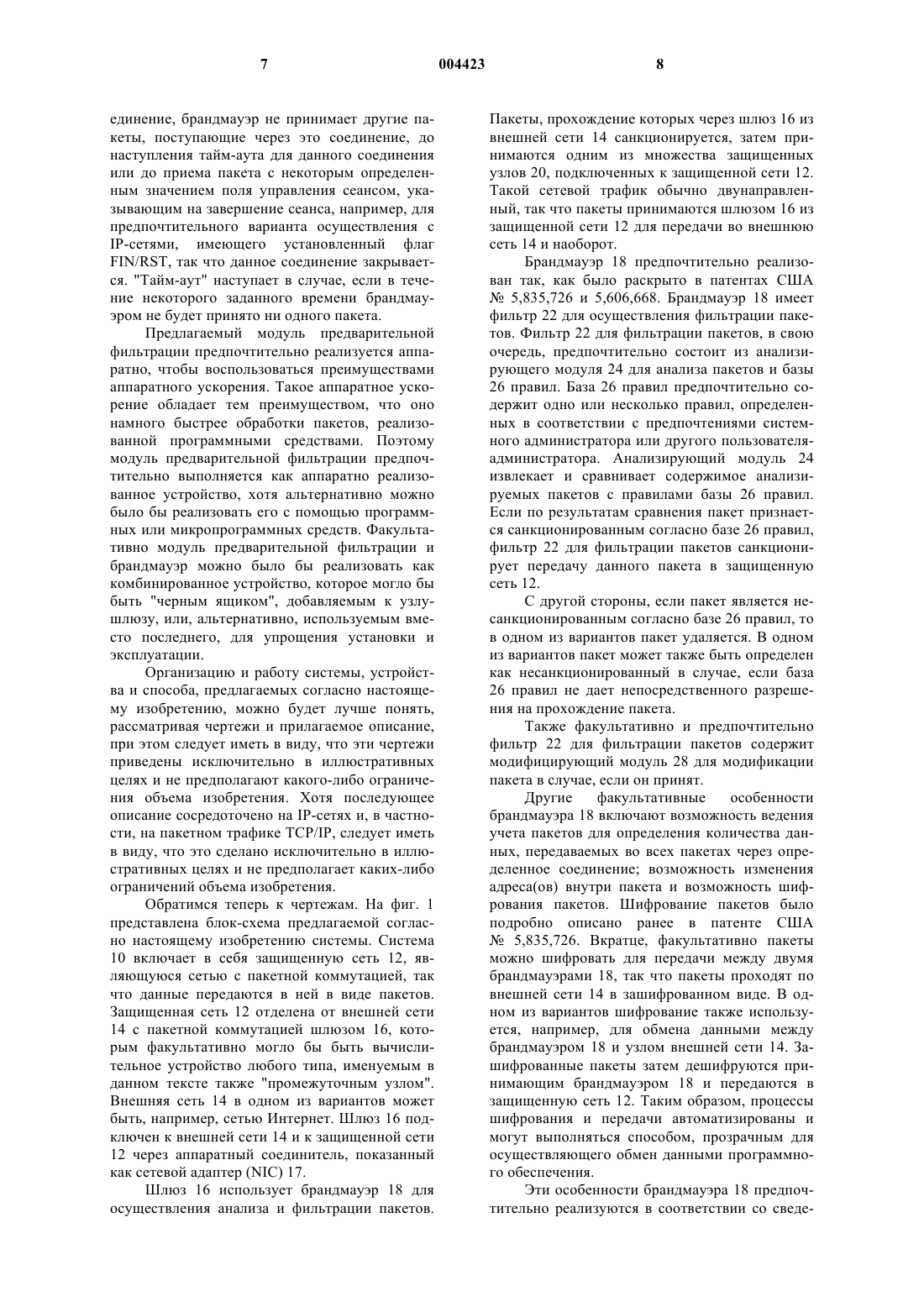

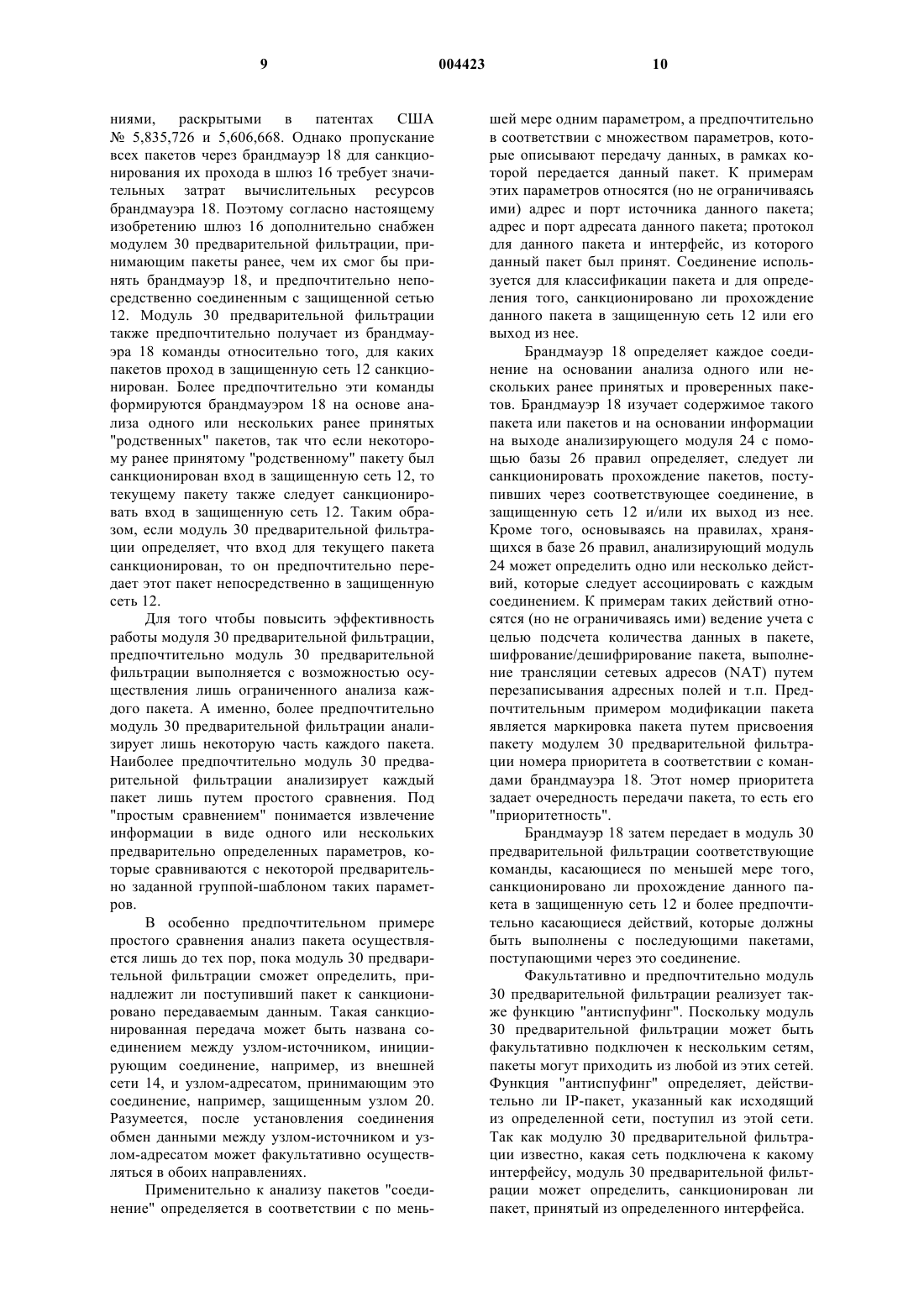

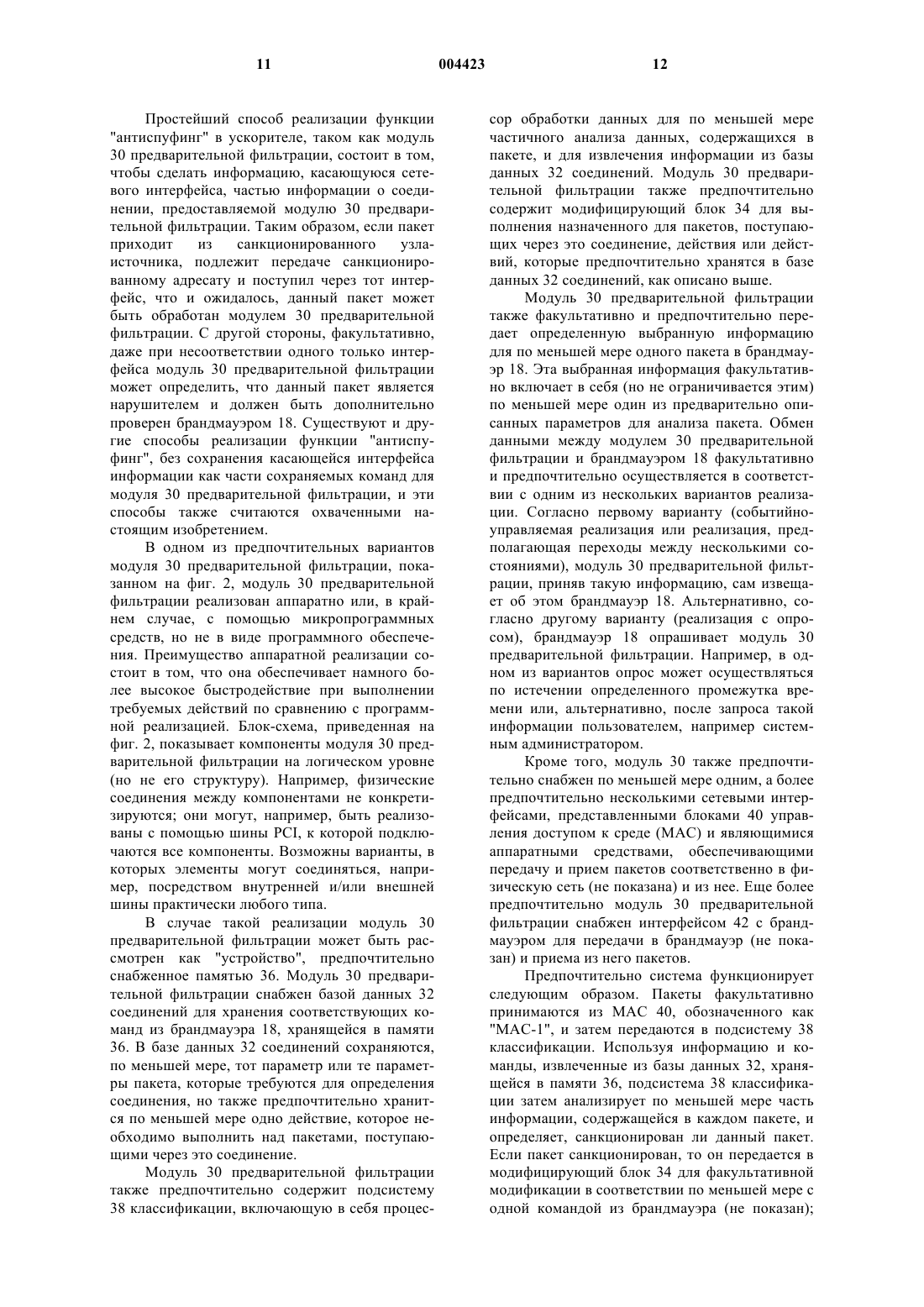

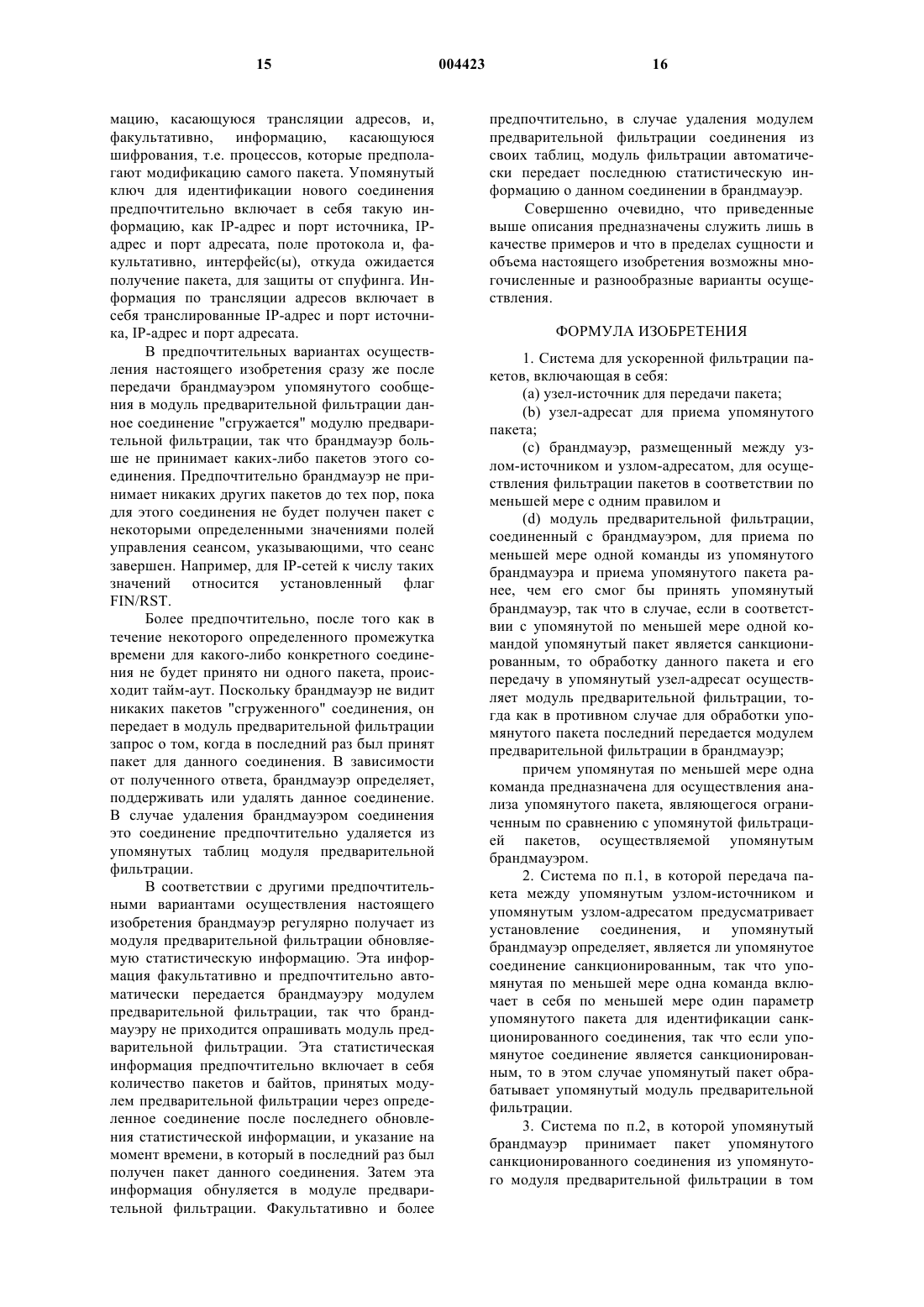

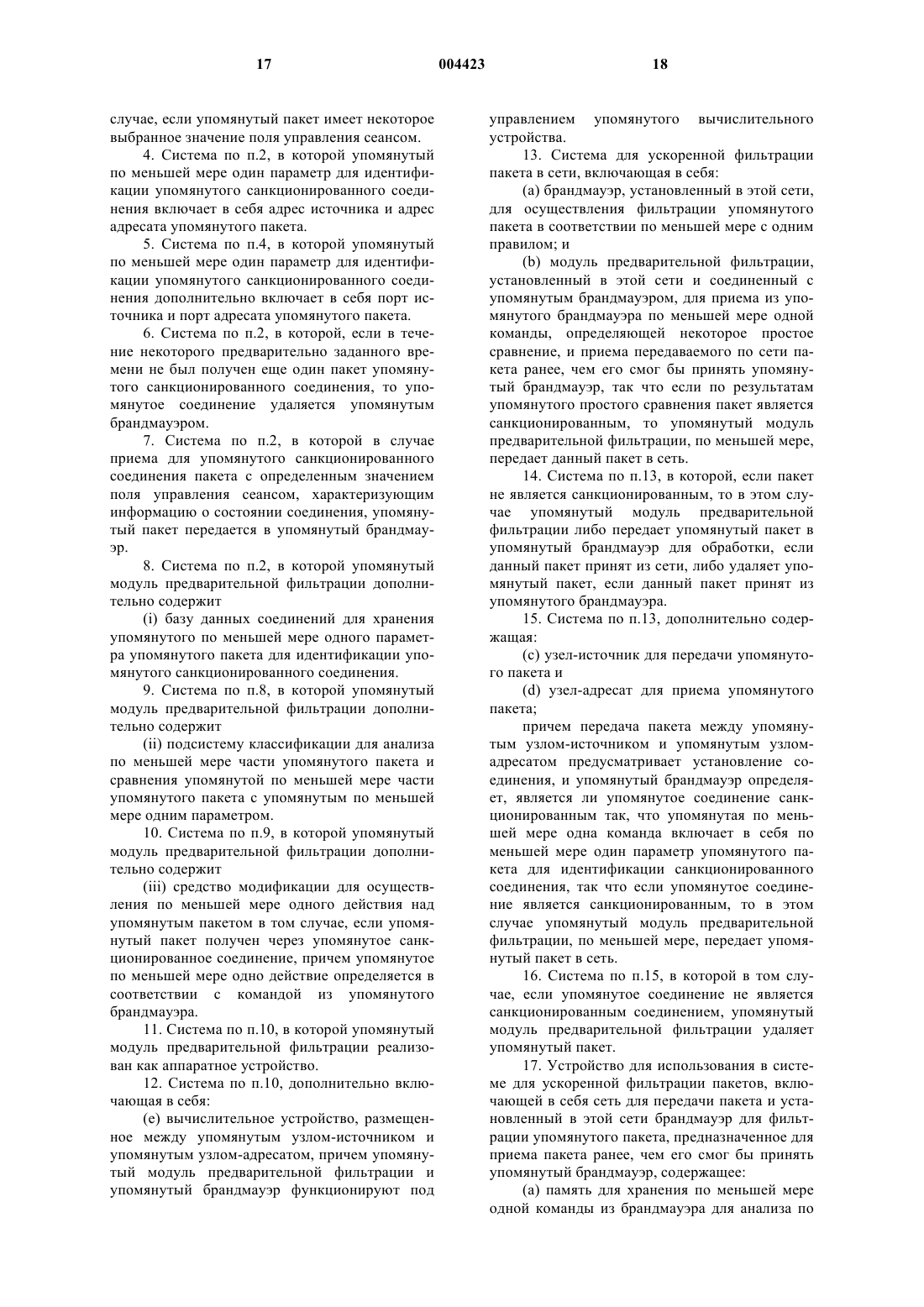

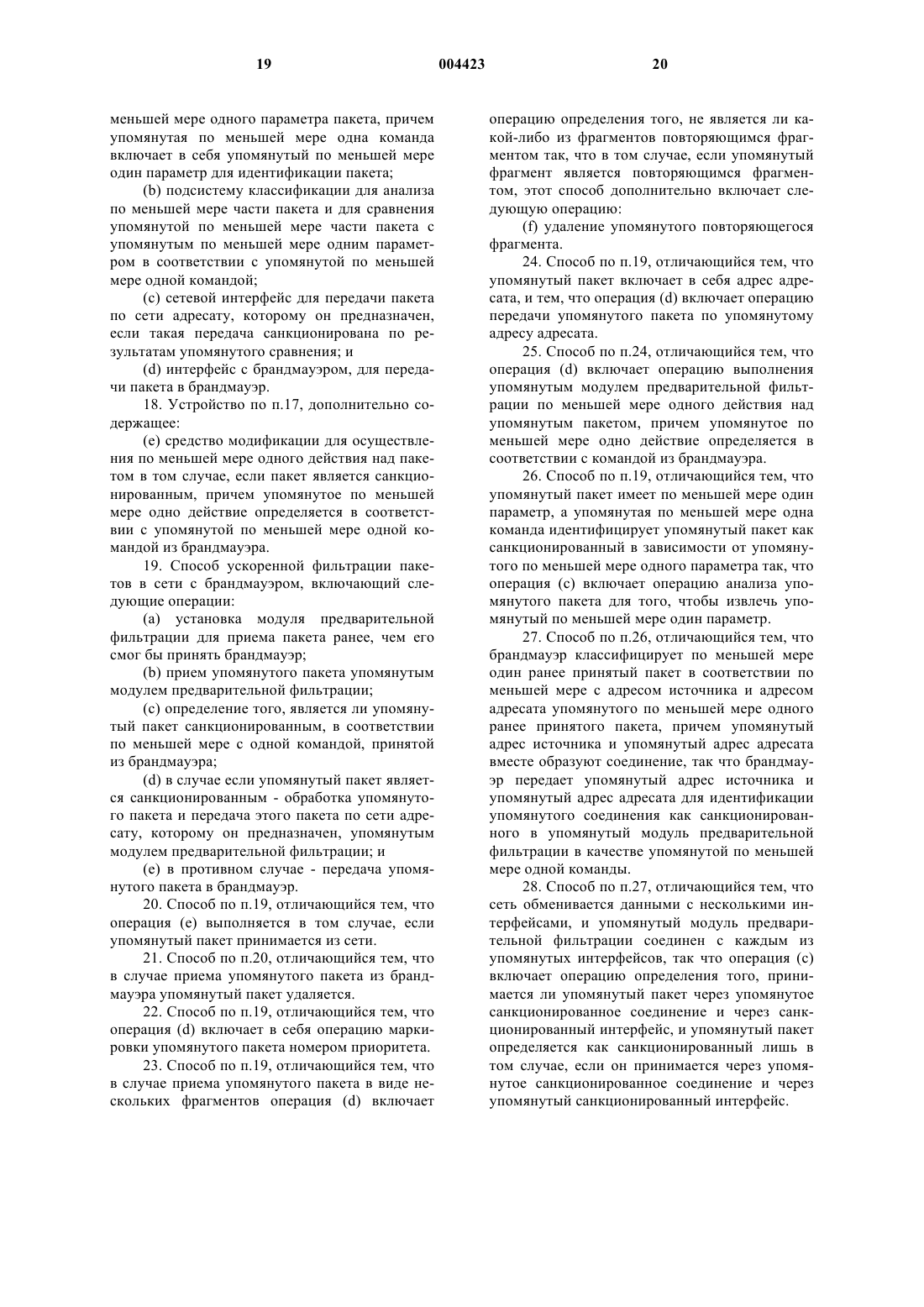

1 Область техники и уровень техники Настоящее изобретение относится к системе, устройству и способу быстрой фильтрации пакетов в сети с пакетной коммутацией и, в частности, к такой системе, устройству и способу, где эффективность фильтрации пакетов повышается благодаря осуществлению пoсеансовой фильтрации. В вычислительной среде большинства организаций связность и защищенность являются двумя противоречивыми задачами. Типичная современная вычислительная система строится вокруг передачи информации в сетях с обеспечением прозрачного доступу к множеству разнообразных сервисов. Глобальная доступность этих сервисов является, пожалуй, важнейшей особенностью современных решений в области вычислительных систем. Потребность в связности имеется как внутри организации, так и извне. Защита сетевых сервисов от несанкционированного использования - вопрос первостепенной важности для любой организации. По мере роста потребности в повышении защищенности,с точки зрения администрирования приоритетными становятся средства управления доступом к сетевым ресурсам. Для экономии средств и сохранения уровня производительности управление доступом должно быть простым в конфигурировании и прозрачным для пользователей и приложений. Важными факторами являются также минимизация затрат на установку и времени простоя из-за неисправностей. Фильтрация пакетов - это способ, позволяющий обеспечить необходимую связность и в то же время обеспечивающий должную безопасность посредством контроля передаваемого трафика, предотвращая тем самым попытки несанкционированного обмена данными как в пределах отдельной сети, так и между сетями,соединенными друг с другом. В патентах США 5,835,726 (дата подачи 17 июля 1996 г.) и 5,606,668 (дата подачи 15 декабря 1993 г.), включенных в данный текст посредством ссылки, как если бы они были полностью раскрыты в нем, описываются способы защиты сети путем контролирования входящего и исходящего потоков пакетов данных в компьютерной сети. Контролирование потока пакетов осуществляется путем фильтрования пакетов,осуществляемого в соответствии с определяемой пользователем базой правил, которые преобразуются в набор команд языка фильтрации. Каждое правило в этой базе правил определяет источник адресата, сервис, а также определяет,принять или отвергнуть данный пакет и следует ли зарегистрировать, зашифровать и/или аутентифицировать данное событие. Такой набор команд языка фильтрации устанавливается и исполняется на подсистемах контроля, устанавливаемых в компьютерах, выполняющих функции брандмауэров. Для определения того, следует 2 ли разрешать пакету прохождение через брандмауэр, эти подсистемы контроля выполняют полную проверку пакета (т.н. StatefulInspection). Брандмауэры устанавливают в компьютерной сети таким образом, чтобы весь подлежащий защите входящий и исходящий сетевой трафик обязательно проходил через брандмауэр. Таким образом, пакеты фильтруются по мере поступления в сеть и выхода из нее в соответствии с правилами, входящими в упомянутую базу правил. В соответствии с этими известными решениями, упомянутая подсистема контроля действует как виртуальная машина для фильтрации пакетов, определяющая, проверяя пакет за пакетом, отвергать или принимать данный пакет. Если пакет отвергается, его удаляют. Если пакет принимается, он может быть затем модифицирован. Модификация может включать шифрование, дешифрирование, генерирование подписи, проверку подписи, трансляцию адреса. Все модификации производятся в соответствии с содержимым упомянутой базы правил. К сожалению, одним из недостатков упомянутого известного способа является потребность в значительных вычислительных ресурсах для компьютера, реализующего функции брандмауэра. Эти известные способы фильтрации пакетов требуют отдельного анализа каждого пакета с выполнением многочисленных различных сравнений в соответствии с набором правил, согласно которым определяется возможность прохождения пакета через брандмауэр. Однако после установления через данный брандмауэр сеанса связи или соединения между двумя узлами необходимость в последующем тщательном анализе в большинстве случаев может отсутствовать. Таким образом, смягчение или даже полный отказ от постоянного анализа пакетов, поступающих через санкционированное соединение, существенно снизило бы потребность в вычислительных ресурсах брандмауэра и ускорило бы процесс фильтрации пакетов, обеспечивая при этом безопасность защищаемой системы. Таким образом, существует необходимость и потребность в системе, устройстве и способе быстрой фильтрации пакетов в зависимости от соединения, через которое принимается пакет,так что в случае поступления пакета через санкционированное соединение необходимость в полном анализе снижалась бы или даже вовсе отпадала с сохранением при этом возможности быстрой и эффективной модификации пакетов факультативно посредством аппаратного ускорения процесса модификации. Сущность изобретения Настоящее изобретение относится к системе, устройству и способу ускорения фильтрации пакетов в сети с пакетной коммутацией,предпочтительно в IP-сети, путем дополнения брандмауэра модулем предварительной фильт 3 рации. Модуль предварительной фильтрации выполняет над пакетами ограниченный набор действий, который зависит от того, принимаются ли эти пакеты через соединение, которое ранее уже было санкционировано брандмауэром. Если пакеты принимаются через такое санкционированное соединение, модуль предварительной фильтрации передает пакеты адресату, факультативно выполняя над этими пакетами одно или более действий. В противном случае пакеты передаются для обработки в брандмауэр. Предпочтительно после того как брандмауэр передаст ответственность за данное соединение модулю предварительной фильтрации или "сгрузит" соединение, брандмауэр не принимает последующих пакетов через это соединение до наступления тайм-аута для данного соединения или приема пакета с некоторым определенным значением поля управления сеансом, указывающим на завершение сеанса, после чего данное соединение закрывается. Например, в предпочтительном варианте осуществления настоящего изобретения с IPсетями таким значением поля управления сеансом является установленный флаг FIN/RST пакета. Одно из преимуществ сокращения объема проверок, применяемых для поступающих через санкционированное соединение пакетов, или даже полного отказа от таких проверок, заключается в том, что брандмауэр может быть факультативно дополнен аппаратным ускорителем. Преимущество такого аппаратного ускорителя заключается в том, что он намного быстрее обработчика пакетов, реализованного с помощью программных средств; благодаря этому можно существенно повысить производительность брандмауэрной системы. Кроме того, аппаратное ускорение процесса модификации может способствовать более быстрой и эффективной модификации пакетов, поскольку процесс модификации пакетов в этом случае требует меньшей "интеллектуальности", но осуществляется с большей производительностью, тогда как для процесса анализа пакетов справедливо обратное. Таким образом факультативно и предпочтительно упомянутый модуль предварительной фильтрации реализуется аппаратно. Согласно настоящему изобретению предлагается система для ускоренной фильтрации пакетов, включающая в себя:(b) узел-адресат для приема упомянутого пакета;(c) размещенный между узлом-источником и узлом-адресатом брандмауэр для осуществления фильтрации пакетов в соответствии с по меньшей мере одним правилом и(d) соединенный с брандмауэром модуль предварительной фильтрации для приема по меньшей мере одной команды из брандмауэра и приема упомянутого пакета ранее, чем его смог 4 бы принять брандмауэр, так что в случае, если в соответствии с упомянутой по меньшей мере одной командой упомянутый пакет является санкционированным, то обработку данного пакета осуществляет модуль предварительной фильтрации, тогда как в противном случае для обработки упомянутого пакета последний передается модулем предварительной фильтрации в брандмауэр. В соответствии с другим вариантом осуществления настоящего изобретения предлагается система для ускоренной фильтрации пакета в сети, включающая в себя:(a) установленный в данной сети брандмауэр для осуществления фильтрации пакетов применительно к упомянутому пакету в соответствии с по меньшей мере одним правилом и(b) установленный в данной сети модуль предварительной фильтрации, соединенный с упомянутым брандмауэром, для приема из упомянутого брандмауэра по меньшей мере одной команды, определяющей некоторое простое сравнение, и для приема передаваемого по сети пакета ранее, чем его смог бы принять брандмауэр, так что в случае, если в соответствии с результатом упомянутого простого сравнения данный пакет является санкционированным,модуль предварительной фильтрации, по меньшей мере, передает данный пакет в упомянутую сеть. В соответствии с еще одним вариантом осуществления настоящего изобретения предлагается устройство для использования в системе ускоренной фильтрации пакетов, включающей в себя сеть для передачи пакета и установленный в этой сети брандмауэр для фильтрации упомянутого пакета, причем данное устройство выполнено с возможностью приема упомянутого пакета ранее, чем его смог бы принять брандмауэр, и содержит:(a) память для хранения по меньшей мере одной команды из брандмауэра для анализа по меньшей мере одного параметра пакета, причем упомянутая по меньшей мере одна команда включает в себя упомянутый по меньшей мере один параметр для идентификации пакета и(b) подсистему классификации для анализа по меньшей мере части пакета и для сравнения упомянутой по меньшей мере части пакета с упомянутым по меньшей мере одним параметром в соответствии с упомянутой по меньшей мере одной командой. В соответствии с еще одним вариантом осуществления настоящего изобретения предлагается способ ускоренной фильтрации пакетов в сети с использованием брандмауэра, включающий следующие операции:(a) установку модуля предварительной фильтрации для приема пакета ранее, чем его смог бы принять брандмауэр;(b) прием упомянутого пакета модулем предварительной фильтрации;(c) определение того, является ли данный пакет санкционированным; и(d) обработку пакета модулем предварительной фильтрации в том случае, если данный пакет является санкционированным. Термин "сеть", как он используется в данном тексте, включает в себя любое соединение между любыми двумя или более вычислительными устройствами, позволяющее передавать данные. Термин "вычислительное устройство", как он используется в данном тексте, включает в себя, в том числе (но не исключительно), персональные компьютеры (ПК), снабженные операционной системой, такой как Windows или Linux; компьютеры Macintosh; компьютеры сJAVA-OS в качестве операционной системы; рабочие станции, такие как компьютеры SunMicrosystems и Silicon Graphics, и другие компьютеры, снабженные какой-либо разновидностью операционной системы UNIX, например,AIX или SOLARIS компании Sun Microsystems; любые другие известные и имеющиеся на рынке операционные системы; компьютеры любых типов; любые устройства, которые можно подключить к сети с пакетной коммутацией и которые снабжены операционной системой, в том числе (но не исключительно) VxWorks и PSOS; или любое другое устройство, которое можно подключить к сети, способное передавать и принимать пакеты, и которое снабжено, по меньшей мере, процессором обработки данных,таким как, например, сетевой процессор, в том числе (но не исключительно) мост, коммутатор или маршрутизатор. Термин "Windows", как он используется в данном тексте, охватывает (но не исключительно) Windows NT, Windows 98,Windows 2000, Windows СЕ и любые обновленные версии этих операционных систем компании Microsoft Corp. (США). Предлагаемый согласно настоящему изобретению способ можно было бы описать как последовательность операций, выполняемых процессором обработки данных, и, как таковой,он факультативно мог бы быть реализован с помощью программных, аппаратных или микропрограммных (firmware) средств, либо с помощью комбинации таких средств. Для целей настоящего изобретения, программные приложения могут быть написаны на практически любом подходящем языке программирования,который легко может быть выбран рядовым специалистом в данной области. Выбранный язык программирования должен быть совместимым с вычислительным устройством, на котором будет выполняться программное приложение. Примерами подходящих языков программирования являются (но не исключительно) С, C и Java. Краткое описание чертежей Вышеуказанные и другие цели, аспекты и преимущества легче будет понять из после 004423 6 дующего подробного описания предпочтительного варианта осуществления настоящего изобретения, со ссылками на прилагаемые чертежи,на которых: фиг. 1 - блок-схема предлагаемой согласно настоящему изобретению системы; фиг. 2 - блок-схема примера показанного на фиг. 1 модуля предварительной фильтрации,предлагаемого согласно настоящему изобретению, которому отдается предпочтение; и фиг. 3 - блок-схема примера способа,предлагаемого согласно настоящему изобретению. Подробное описание изобретения Настоящее изобретение относится к системе, устройству и способу ускорения фильтрации пакетов путем дополнения брандмауэра модулем предварительной фильтрации. Модуль предварительной фильтрации выполняет простое сравнение в отношении пакетов, например,проверяя, принимаются ли пакеты через соединение, которое было ранее санкционировано брандмауэром. Если пакеты принимаются через такое санкционированное соединение, модуль предварительной фильтрации передает их адресату, факультативно осуществляя с этими пакетами одно или несколько действий. В противном случае пакеты передаются для обработки в брандмауэр. Кроме того, предпочтительно пакеты передаются для обработки в брандмауэр в том случае, если они содержат определенные значения поля управления сеансом, требующие вмешательства брандмауэра. Например, для предпочтительного варианта осуществления настоящего изобретения, в котором используются IP-сети, и, в частности, TCP/IР-трафик,такие значения поля управления сеансом включают в себя установленный флаг SYN/FIN/RST данного пакета. Такие значения поля управления сеансом указывают, что соответствующие пакеты транспортируют информацию о состоянии соединения, и поэтому брандмауэру важно их принять и проанализировать, чтобы определить состояние данного соединения. Факультативно в брандмауэр также пересылаются фрагменты пакетов в случае если модуль предварительной фильтрации не может выполнить определенные функции, такие как виртуальная дефрагментация для предпочтительного варианта осуществления настоящего изобретения, в котором используются IP-сети и, в частности, IРтрафик. Определив, что соединение санкционировано, или определив по меньшей мере один параметр для выполнения простого сравнения другим путем, брандмауэр предпочтительно передает в модуль предварительной фильтрации сообщение, включающее в себя сведения о новых санкционированных пакетах. Предпочтительно после того как брандмауэр передаст ответственность за данное соединение модулю предварительной фильтрации или "сгрузит" со 7 единение, брандмауэр не принимает другие пакеты, поступающие через это соединение, до наступления тайм-аута для данного соединения или до приема пакета с некоторым определенным значением поля управления сеансом, указывающим на завершение сеанса, например, для предпочтительного варианта осуществления сFIN/RST, так что данное соединение закрывается. "Тайм-аут" наступает в случае, если в течение некоторого заданного времени брандмауэром не будет принято ни одного пакета. Предлагаемый модуль предварительной фильтрации предпочтительно реализуется аппаратно, чтобы воспользоваться преимуществами аппаратного ускорения. Такое аппаратное ускорение обладает тем преимуществом, что оно намного быстрее обработки пакетов, реализованной программными средствами. Поэтому модуль предварительной фильтрации предпочтительно выполняется как аппаратно реализованное устройство, хотя альтернативно можно было бы реализовать его с помощью программных или микропрограммных средств. Факультативно модуль предварительной фильтрации и брандмауэр можно было бы реализовать как комбинированное устройство, которое могло бы быть "черным ящиком", добавляемым к узлушлюзу, или, альтернативно, используемым вместо последнего, для упрощения установки и эксплуатации. Организацию и работу системы, устройства и способа, предлагаемых согласно настоящему изобретению, можно будет лучше понять,рассматривая чертежи и прилагаемое описание,при этом следует иметь в виду, что эти чертежи приведены исключительно в иллюстративных целях и не предполагают какого-либо ограничения объема изобретения. Хотя последующее описание сосредоточено на IP-сетях и, в частности, на пакетном трафике TCP/IP, следует иметь в виду, что это сделано исключительно в иллюстративных целях и не предполагает каких-либо ограничений объема изобретения. Обратимся теперь к чертежам. На фиг. 1 представлена блок-схема предлагаемой согласно настоящему изобретению системы. Система 10 включает в себя защищенную сеть 12, являющуюся сетью с пакетной коммутацией, так что данные передаются в ней в виде пакетов. Защищенная сеть 12 отделена от внешней сети 14 с пакетной коммутацией шлюзом 16, которым факультативно могло бы быть вычислительное устройство любого типа, именуемым в данном тексте также "промежуточным узлом". Внешняя сеть 14 в одном из вариантов может быть, например, сетью Интернет. Шлюз 16 подключен к внешней сети 14 и к защищенной сети 12 через аппаратный соединитель, показанный как сетевой адаптер (NIC) 17. Шлюз 16 использует брандмауэр 18 для осуществления анализа и фильтрации пакетов. 8 Пакеты, прохождение которых через шлюз 16 из внешней сети 14 санкционируется, затем принимаются одним из множества защищенных узлов 20, подключенных к защищенной сети 12. Такой сетевой трафик обычно двунаправленный, так что пакеты принимаются шлюзом 16 из защищенной сети 12 для передачи во внешнюю сеть 14 и наоборот. Брандмауэр 18 предпочтительно реализован так, как было раскрыто в патентах США 5,835,726 и 5,606,668. Брандмауэр 18 имеет фильтр 22 для осуществления фильтрации пакетов. Фильтр 22 для фильтрации пакетов, в свою очередь, предпочтительно состоит из анализирующего модуля 24 для анализа пакетов и базы 26 правил. База 26 правил предпочтительно содержит одно или несколько правил, определенных в соответствии с предпочтениями системного администратора или другого пользователяадминистратора. Анализирующий модуль 24 извлекает и сравнивает содержимое анализируемых пакетов с правилами базы 26 правил. Если по результатам сравнения пакет признается санкционированным согласно базе 26 правил,фильтр 22 для фильтрации пакетов санкционирует передачу данного пакета в защищенную сеть 12. С другой стороны, если пакет является несанкционированным согласно базе 26 правил, то в одном из вариантов пакет удаляется. В одном из вариантов пакет может также быть определен как несанкционированный в случае, если база 26 правил не дает непосредственного разрешения на прохождение пакета. Также факультативно и предпочтительно фильтр 22 для фильтрации пакетов содержит модифицирующий модуль 28 для модификации пакета в случае, если он принят. Другие факультативные особенности брандмауэра 18 включают возможность ведения учета пакетов для определения количества данных, передаваемых во всех пакетах через определенное соединение; возможность изменения адреса(ов) внутри пакета и возможность шифрования пакетов. Шифрование пакетов было подробно описано ранее в патенте США 5,835,726. Вкратце, факультативно пакеты можно шифровать для передачи между двумя брандмауэрами 18, так что пакеты проходят по внешней сети 14 в зашифрованном виде. В одном из вариантов шифрование также используется, например, для обмена данными между брандмауэром 18 и узлом внешней сети 14. Зашифрованные пакеты затем дешифруются принимающим брандмауэром 18 и передаются в защищенную сеть 12. Таким образом, процессы шифрования и передачи автоматизированы и могут выполняться способом, прозрачным для осуществляющего обмен данными программного обеспечения. Эти особенности брандмауэра 18 предпочтительно реализуются в соответствии со сведе 9 ниями, раскрытыми в патентах США 5,835,726 и 5,606,668. Однако пропускание всех пакетов через брандмауэр 18 для санкционирования их прохода в шлюз 16 требует значительных затрат вычислительных ресурсов брандмауэра 18. Поэтому согласно настоящему изобретению шлюз 16 дополнительно снабжен модулем 30 предварительной фильтрации, принимающим пакеты ранее, чем их смог бы принять брандмауэр 18, и предпочтительно непосредственно соединенным с защищенной сетью 12. Модуль 30 предварительной фильтрации также предпочтительно получает из брандмауэра 18 команды относительно того, для каких пакетов проход в защищенную сеть 12 санкционирован. Более предпочтительно эти команды формируются брандмауэром 18 на основе анализа одного или нескольких ранее принятых"родственных" пакетов, так что если некоторому ранее принятому "родственному" пакету был санкционирован вход в защищенную сеть 12, то текущему пакету также следует санкционировать вход в защищенную сеть 12. Таким образом, если модуль 30 предварительной фильтрации определяет, что вход для текущего пакета санкционирован, то он предпочтительно передает этот пакет непосредственно в защищенную сеть 12. Для того чтобы повысить эффективность работы модуля 30 предварительной фильтрации,предпочтительно модуль 30 предварительной фильтрации выполняется с возможностью осуществления лишь ограниченного анализа каждого пакета. А именно, более предпочтительно модуль 30 предварительной фильтрации анализирует лишь некоторую часть каждого пакета. Наиболее предпочтительно модуль 30 предварительной фильтрации анализирует каждый пакет лишь путем простого сравнения. Под"простым сравнением" понимается извлечение информации в виде одного или нескольких предварительно определенных параметров, которые сравниваются с некоторой предварительно заданной группой-шаблоном таких параметров. В особенно предпочтительном примере простого сравнения анализ пакета осуществляется лишь до тех пор, пока модуль 30 предварительной фильтрации сможет определить, принадлежит ли поступивший пакет к санкционировано передаваемым данным. Такая санкционированная передача может быть названа соединением между узлом-источником, инициирующим соединение, например, из внешней сети 14, и узлом-адресатом, принимающим это соединение, например, защищенным узлом 20. Разумеется, после установления соединения обмен данными между узлом-источником и узлом-адресатом может факультативно осуществляться в обоих направлениях. Применительно к анализу пакетов "соединение" определяется в соответствии с по мень 004423 10 шей мере одним параметром, а предпочтительно в соответствии с множеством параметров, которые описывают передачу данных, в рамках которой передается данный пакет. К примерам этих параметров относятся (но не ограничиваясь ими) адрес и порт источника данного пакета; адрес и порт адресата данного пакета; протокол для данного пакета и интерфейс, из которого данный пакет был принят. Соединение используется для классификации пакета и для определения того, санкционировано ли прохождение данного пакета в защищенную сеть 12 или его выход из нее. Брандмауэр 18 определяет каждое соединение на основании анализа одного или нескольких ранее принятых и проверенных пакетов. Брандмауэр 18 изучает содержимое такого пакета или пакетов и на основании информации на выходе анализирующего модуля 24 с помощью базы 26 правил определяет, следует ли санкционировать прохождение пакетов, поступивших через соответствующее соединение, в защищенную сеть 12 и/или их выход из нее. Кроме того, основываясь на правилах, хранящихся в базе 26 правил, анализирующий модуль 24 может определить одно или несколько действий, которые следует ассоциировать с каждым соединением. К примерам таких действий относятся (но не ограничиваясь ими) ведение учета с целью подсчета количества данных в пакете,шифрование/дешифрирование пакета, выполнение трансляции сетевых адресов (NAT) путем перезаписывания адресных полей и т.п. Предпочтительным примером модификации пакета является маркировка пакета путем присвоения пакету модулем 30 предварительной фильтрации номера приоритета в соответствии с командами брандмауэра 18. Этот номер приоритета задает очередность передачи пакета, то есть его"приоритетность". Брандмауэр 18 затем передает в модуль 30 предварительной фильтрации соответствующие команды, касающиеся по меньшей мере того,санкционировано ли прохождение данного пакета в защищенную сеть 12 и более предпочтительно касающиеся действий, которые должны быть выполнены с последующими пакетами,поступающими через это соединение. Факультативно и предпочтительно модуль 30 предварительной фильтрации реализует также функцию "антиспуфинг". Поскольку модуль 30 предварительной фильтрации может быть факультативно подключен к нескольким сетям,пакеты могут приходить из любой из этих сетей. Функция "антиспуфинг" определяет, действительно ли IP-пакет, указанный как исходящий из определенной сети, поступил из этой сети. Так как модулю 30 предварительной фильтрации известно, какая сеть подключена к какому интерфейсу, модуль 30 предварительной фильтрации может определить, санкционирован ли пакет, принятый из определенного интерфейса. 11 Простейший способ реализации функции"антиспуфинг" в ускорителе, таком как модуль 30 предварительной фильтрации, состоит в том,чтобы сделать информацию, касающуюся сетевого интерфейса, частью информации о соединении, предоставляемой модулю 30 предварительной фильтрации. Таким образом, если пакет приходит из санкционированного узлаисточника, подлежит передаче санкционированному адресату и поступил через тот интерфейс, что и ожидалось, данный пакет может быть обработан модулем 30 предварительной фильтрации. С другой стороны, факультативно,даже при несоответствии одного только интерфейса модуль 30 предварительной фильтрации может определить, что данный пакет является нарушителем и должен быть дополнительно проверен брандмауэром 18. Существуют и другие способы реализации функции "антиспуфинг", без сохранения касающейся интерфейса информации как части сохраняемых команд для модуля 30 предварительной фильтрации, и эти способы также считаются охваченными настоящим изобретением. В одном из предпочтительных вариантов модуля 30 предварительной фильтрации, показанном на фиг. 2, модуль 30 предварительной фильтрации реализован аппаратно или, в крайнем случае, с помощью микропрограммных средств, но не в виде программного обеспечения. Преимущество аппаратной реализации состоит в том, что она обеспечивает намного более высокое быстродействие при выполнении требуемых действий по сравнению с программной реализацией. Блок-схема, приведенная на фиг. 2, показывает компоненты модуля 30 предварительной фильтрации на логическом уровне(но не его структуру). Например, физические соединения между компонентами не конкретизируются; они могут, например, быть реализованы с помощью шины PCI, к которой подключаются все компоненты. Возможны варианты, в которых элементы могут соединяться, например, посредством внутренней и/или внешней шины практически любого типа. В случае такой реализации модуль 30 предварительной фильтрации может быть рассмотрен как "устройство", предпочтительно снабженное памятью 36. Модуль 30 предварительной фильтрации снабжен базой данных 32 соединений для хранения соответствующих команд из брандмауэра 18, хранящейся в памяти 36. В базе данных 32 соединений сохраняются,по меньшей мере, тот параметр или те параметры пакета, которые требуются для определения соединения, но также предпочтительно хранится по меньшей мере одно действие, которое необходимо выполнить над пакетами, поступающими через это соединение. Модуль 30 предварительной фильтрации также предпочтительно содержит подсистему 38 классификации, включающую в себя процес 004423 12 сор обработки данных для по меньшей мере частичного анализа данных, содержащихся в пакете, и для извлечения информации из базы данных 32 соединений. Модуль 30 предварительной фильтрации также предпочтительно содержит модифицирующий блок 34 для выполнения назначенного для пакетов, поступающих через это соединение, действия или действий, которые предпочтительно хранятся в базе данных 32 соединений, как описано выше. Модуль 30 предварительной фильтрации также факультативно и предпочтительно передает определенную выбранную информацию для по меньшей мере одного пакета в брандмауэр 18. Эта выбранная информация факультативно включает в себя (но не ограничивается этим) по меньшей мере один из предварительно описанных параметров для анализа пакета. Обмен данными между модулем 30 предварительной фильтрации и брандмауэром 18 факультативно и предпочтительно осуществляется в соответствии с одним из нескольких вариантов реализации. Согласно первому варианту (событийноуправляемая реализация или реализация, предполагающая переходы между несколькими состояниями), модуль 30 предварительной фильтрации, приняв такую информацию, сам извещает об этом брандмауэр 18. Альтернативно, согласно другому варианту (реализация с опросом), брандмауэр 18 опрашивает модуль 30 предварительной фильтрации. Например, в одном из вариантов опрос может осуществляться по истечении определенного промежутка времени или, альтернативно, после запроса такой информации пользователем, например системным администратором. Кроме того, модуль 30 также предпочтительно снабжен по меньшей мере одним, а более предпочтительно несколькими сетевыми интерфейсами, представленными блоками 40 управления доступом к среде (MAC) и являющимися аппаратными средствами, обеспечивающими передачу и прием пакетов соответственно в физическую сеть (не показана) и из нее. Еще более предпочтительно модуль 30 предварительной фильтрации снабжен интерфейсом 42 с брандмауэром для передачи в брандмауэр (не показан) и приема из него пакетов. Предпочтительно система функционирует следующим образом. Пакеты факультативно принимаются из MAC 40, обозначенного как"МАС-1", и затем передаются в подсистему 38 классификации. Используя информацию и команды, извлеченные из базы данных 32, хранящейся в памяти 36, подсистема 38 классификации затем анализирует по меньшей мере часть информации, содержащейся в каждом пакете, и определяет, санкционирован ли данный пакет. Если пакет санкционирован, то он передается в модифицирующий блок 34 для факультативной модификации в соответствии по меньшей мере с одной командой из брандмауэра (не показан); 13 при отсутствии необходимости в модификации соответствующая по меньшей мере одна команда из брандмауэра не передается. В одном из вариантов брандмауэр может определять интерфейс, в который следует передать пакет, например конкретный MAC 40. Однако следует отметить, что, хотя брандмауэр может приказать модулю 30 предварительной фильтрации передать пакет в определенный интерфейс, в случае поддержки маршрутизации для определения маршрута пакета будут использоваться именно средства маршрутизации,а не команды из брандмауэра (не показан). Альтернативно пакет может быть факультативно и предпочтительно передан в брандмауэр. В качестве еще одного альтернативного варианта при определенных обстоятельствах, описанных более подробно ниже, пакет может быть удален, что особенно касается пакетов, принятых из интерфейса 42 с брандмауэром, которые факультативно анализируются аналогичным образом. Для того чтобы избежать удаления пакетов, которые могут не быть IP-пакетами,факультативно и предпочтительно информация,касающаяся одного или более "стандартных" типов пакетов, может быть сохранена в базе данных 32, так что пакет определяется как "несанкционированный" в том случае, если в базе данных 32 отсутствует соответствующая информация. Одним из примеров таких пакетов"стандартного" типа является ARP-пакет. Как видно из представленной на фиг. 2 схемы модуля 30 предварительной фильтрации,пакеты могут поступать в модуль 30 предварительной фильтрации из внешнего источника,такого как, например, MAC 40, либо могут быть получены из интерфейса 42 с брандмауэром. Если пакет поступает из интерфейса 42 с брандмауэром, он мог быть сформирован либо самим брандмауэром, либо мог быть передан или сформирован IP-стеком хоста. Соответственно, факультативно и более предпочтительно,модуль 30 предварительной фильтрации способен удалять пакеты, поступающие через интерфейс 42 с брандмауэром, если они являются несанкционированными, но не передавать их в брандмауэр. Таким образом, принятие решения относительно того, удалять ли модулю 30 предварительной фильтрации пакеты или передавать их дальше, факультативно и предпочтительно осуществляется, по меньшей мере частично, в зависимости от интерфейса, через который эти пакеты поступают. Разумеется, возможны и другие варианты реализации модуля 30 предварительной фильтрации, и они считаются охваченными объемом прав, обеспечиваемым настоящим изобретением. На фиг. 3 представлена блок-схема примера способа осуществления настоящего изобретения. На шаге 1 пакет принимается модулем предварительной фильтрации. На шаге 2 моду 004423 14 лем предварительной фильтрации из данного пакета извлекается по меньшей мере один параметр. На шаге 3 этот по меньшей мере один параметр используется для сопоставления с известными соединениями, предпочтительно путем просмотра таблицы таких известных соединений. На шаге 4 а, если обнаружен элемент таблицы, соответствующий данному пакету, модулем предварительной фильтрации выполняются действие или действия, определенные для данного соединения. На шаге 5 а пакет передается адресату. Шаги 4 а и 5 а не выполняются, если поля управления сеансом пакета имеют определенные значения; например если установлен флаг SYN/FIN/RST пакета, передаваемого по IPсети, пакет предпочтительно передается для обработки в брандмауэр. Такие значения полей управления сеансом указывают, что в соответствующих пакетах передается информация о состоянии соединения, и поэтому брандмауэру важно получить и проанализировать эти пакеты,для того чтобы определить состояние данного соединения. Факультативно в брандмауэр также передаются фрагментированные пакеты, если модуль предварительной фильтрации не в состоянии выполнять определенные функции, такие как виртуальная дефрагментация в предпочтительном варианте осуществления настоящего изобретения, предполагающем использованиеIP-сетей и, в частности, ТСР/IР-трафика. Виртуальная дефрагментация выполняется в случае,если IP-пакет оказался слишком большим для передачи и поэтому был разбит на несколько меньших пакетов, называемых фрагментами. Виртуальная дефрагментация - это процесс, посредством которого все принятые фрагменты вновь собираются в первоначальный большой пакет. Для того чтобы противостоять различного рода атакам, предпринимаемым с использованием фрагментов, предпочтительно предлагаемый согласно настоящему изобретению модуль предварительной фильтрации (либо, альтернативно, брандмауэр) удаляет повторяющиеся фрагменты пакета. Другими словами, если ранее принятый фрагмент принимается повторно, этот фрагмент удаляется. Вернемся к блок-схеме на фиг. 3: альтернативно, на шаге 4b, если элемент таблицы, соответствующий данному пакету, не обнаружен,то в этом случае пакет передается для обработки в брандмауэр. На шаге 5b, если брандмауэр определит, что соединение, к которому относится данный пакет, является санкционированным,брандмауэр факультативно передает в модуль предварительной фильтрации сообщение с необходимой информацией, касающейся этого нового соединения. Такое сообщение предпочтительно включает в себя ключ для идентификации этого нового соединения, а также инфор 15 мацию, касающуюся трансляции адресов, и,факультативно, информацию, касающуюся шифрования, т.е. процессов, которые предполагают модификацию самого пакета. Упомянутый ключ для идентификации нового соединения предпочтительно включает в себя такую информацию, как IP-адрес и порт источника, IPадрес и порт адресата, поле протокола и, факультативно, интерфейс(ы), откуда ожидается получение пакета, для защиты от спуфинга. Информация по трансляции адресов включает в себя транслированные IP-адрес и порт источника, IP-адрес и порт адресата. В предпочтительных вариантах осуществления настоящего изобретения сразу же после передачи брандмауэром упомянутого сообщения в модуль предварительной фильтрации данное соединение "сгружается" модулю предварительной фильтрации, так что брандмауэр больше не принимает каких-либо пакетов этого соединения. Предпочтительно брандмауэр не принимает никаких других пакетов до тех пор, пока для этого соединения не будет получен пакет с некоторыми определенными значениями полей управления сеансом, указывающими, что сеанс завершен. Например, для IP-сетей к числу таких значений относится установленный флагFIN/RST. Более предпочтительно, после того как в течение некоторого определенного промежутка времени для какого-либо конкретного соединения не будет принято ни одного пакета, происходит тайм-аут. Поскольку брандмауэр не видит никаких пакетов "сгруженного" соединения, он передает в модуль предварительной фильтрации запрос о том, когда в последний раз был принят пакет для данного соединения. В зависимости от полученного ответа, брандмауэр определяет,поддерживать или удалять данное соединение. В случае удаления брандмауэром соединения это соединение предпочтительно удаляется из упомянутых таблиц модуля предварительной фильтрации. В соответствии с другими предпочтительными вариантами осуществления настоящего изобретения брандмауэр регулярно получает из модуля предварительной фильтрации обновляемую статистическую информацию. Эта информация факультативно и предпочтительно автоматически передается брандмауэру модулем предварительной фильтрации, так что брандмауэру не приходится опрашивать модуль предварительной фильтрации. Эта статистическая информация предпочтительно включает в себя количество пакетов и байтов, принятых модулем предварительной фильтрации через определенное соединение после последнего обновления статистической информации, и указание на момент времени, в который в последний раз был получен пакет данного соединения. Затем эта информация обнуляется в модуле предварительной фильтрации. Факультативно и более 16 предпочтительно, в случае удаления модулем предварительной фильтрации соединения из своих таблиц, модуль фильтрации автоматически передает последнюю статистическую информацию о данном соединении в брандмауэр. Совершенно очевидно, что приведенные выше описания предназначены служить лишь в качестве примеров и что в пределах сущности и объема настоящего изобретения возможны многочисленные и разнообразные варианты осуществления. ФОРМУЛА ИЗОБРЕТЕНИЯ 1. Система для ускоренной фильтрации пакетов, включающая в себя:(b) узел-адресат для приема упомянутого пакета;(c) брандмауэр, размещенный между узлом-источником и узлом-адресатом, для осуществления фильтрации пакетов в соответствии по меньшей мере с одним правилом и(d) модуль предварительной фильтрации,соединенный с брандмауэром, для приема по меньшей мере одной команды из упомянутого брандмауэра и приема упомянутого пакета ранее, чем его смог бы принять упомянутый брандмауэр, так что в случае, если в соответствии с упомянутой по меньшей мере одной командой упомянутый пакет является санкционированным, то обработку данного пакета и его передачу в упомянутый узел-адресат осуществляет модуль предварительной фильтрации, тогда как в противном случае для обработки упомянутого пакета последний передается модулем предварительной фильтрации в брандмауэр; причем упомянутая по меньшей мере одна команда предназначена для осуществления анализа упомянутого пакета, являющегося ограниченным по сравнению с упомянутой фильтрацией пакетов, осуществляемой упомянутым брандмауэром. 2. Система по п.1, в которой передача пакета между упомянутым узлом-источником и упомянутым узлом-адресатом предусматривает установление соединения, и упомянутый брандмауэр определяет, является ли упомянутое соединение санкционированным, так что упомянутая по меньшей мере одна команда включает в себя по меньшей мере один параметр упомянутого пакета для идентификации санкционированного соединения, так что если упомянутое соединение является санкционированным, то в этом случае упомянутый пакет обрабатывает упомянутый модуль предварительной фильтрации. 3. Система по п.2, в которой упомянутый брандмауэр принимает пакет упомянутого санкционированного соединения из упомянутого модуля предварительной фильтрации в том 17 случае, если упомянутый пакет имеет некоторое выбранное значение поля управления сеансом. 4. Система по п.2, в которой упомянутый по меньшей мере один параметр для идентификации упомянутого санкционированного соединения включает в себя адрес источника и адрес адресата упомянутого пакета. 5. Система по п.4, в которой упомянутый по меньшей мере один параметр для идентификации упомянутого санкционированного соединения дополнительно включает в себя порт источника и порт адресата упомянутого пакета. 6. Система по п.2, в которой, если в течение некоторого предварительно заданного времени не был получен еще один пакет упомянутого санкционированного соединения, то упомянутое соединение удаляется упомянутым брандмауэром. 7. Система по п.2, в которой в случае приема для упомянутого санкционированного соединения пакета с определенным значением поля управления сеансом, характеризующим информацию о состоянии соединения, упомянутый пакет передается в упомянутый брандмауэр. 8. Система по п.2, в которой упомянутый модуль предварительной фильтрации дополнительно содержит(i) базу данных соединений для хранения упомянутого по меньшей мере одного параметра упомянутого пакета для идентификации упомянутого санкционированного соединения. 9. Система по п.8, в которой упомянутый модуль предварительной фильтрации дополнительно содержит(ii) подсистему классификации для анализа по меньшей мере части упомянутого пакета и сравнения упомянутой по меньшей мере части упомянутого пакета с упомянутым по меньшей мере одним параметром. 10. Система по п.9, в которой упомянутый модуль предварительной фильтрации дополнительно содержит(iii) средство модификации для осуществления по меньшей мере одного действия над упомянутым пакетом в том случае, если упомянутый пакет получен через упомянутое санкционированное соединение, причем упомянутое по меньшей мере одно действие определяется в соответствии с командой из упомянутого брандмауэра. 11. Система по п.10, в которой упомянутый модуль предварительной фильтрации реализован как аппаратное устройство. 12. Система по п.10, дополнительно включающая в себя:(е) вычислительное устройство, размещенное между упомянутым узлом-источником и упомянутым узлом-адресатом, причем упомянутый модуль предварительной фильтрации и упомянутый брандмауэр функционируют под 18 управлением упомянутого вычислительного устройства. 13. Система для ускоренной фильтрации пакета в сети, включающая в себя:(a) брандмауэр, установленный в этой сети,для осуществления фильтрации упомянутого пакета в соответствии по меньшей мере с одним правилом; и(b) модуль предварительной фильтрации,установленный в этой сети и соединенный с упомянутым брандмауэром, для приема из упомянутого брандмауэра по меньшей мере одной команды, определяющей некоторое простое сравнение, и приема передаваемого по сети пакета ранее, чем его смог бы принять упомянутый брандмауэр, так что если по результатам упомянутого простого сравнения пакет является санкционированным, то упомянутый модуль предварительной фильтрации, по меньшей мере,передает данный пакет в сеть. 14. Система по п.13, в которой, если пакет не является санкционированным, то в этом случае упомянутый модуль предварительной фильтрации либо передает упомянутый пакет в упомянутый брандмауэр для обработки, если данный пакет принят из сети, либо удаляет упомянутый пакет, если данный пакет принят из упомянутого брандмауэра. 15. Система по п.13, дополнительно содержащая:(c) узел-источник для передачи упомянутого пакета и(d) узел-адресат для приема упомянутого пакета; причем передача пакета между упомянутым узлом-источником и упомянутым узломадресатом предусматривает установление соединения, и упомянутый брандмауэр определяет, является ли упомянутое соединение санкционированным так, что упомянутая по меньшей мере одна команда включает в себя по меньшей мере один параметр упомянутого пакета для идентификации санкционированного соединения, так что если упомянутое соединение является санкционированным, то в этом случае упомянутый модуль предварительной фильтрации, по меньшей мере, передает упомянутый пакет в сеть. 16. Система по п.15, в которой в том случае, если упомянутое соединение не является санкционированным соединением, упомянутый модуль предварительной фильтрации удаляет упомянутый пакет. 17. Устройство для использования в системе для ускоренной фильтрации пакетов, включающей в себя сеть для передачи пакета и установленный в этой сети брандмауэр для фильтрации упомянутого пакета, предназначенное для приема пакета ранее, чем его смог бы принять упомянутый брандмауэр, содержащее:(a) память для хранения по меньшей мере одной команды из брандмауэра для анализа по 19 меньшей мере одного параметра пакета, причем упомянутая по меньшей мере одна команда включает в себя упомянутый по меньшей мере один параметр для идентификации пакета;(b) подсистему классификации для анализа по меньшей мере части пакета и для сравнения упомянутой по меньшей мере части пакета с упомянутым по меньшей мере одним параметром в соответствии с упомянутой по меньшей мере одной командой;(c) сетевой интерфейс для передачи пакета по сети адресату, которому он предназначен,если такая передача санкционирована по результатам упомянутого сравнения; и(d) интерфейс с брандмауэром, для передачи пакета в брандмауэр. 18. Устройство по п.17, дополнительно содержащее:(e) средство модификации для осуществления по меньшей мере одного действия над пакетом в том случае, если пакет является санкционированным, причем упомянутое по меньшей мере одно действие определяется в соответствии с упомянутой по меньшей мере одной командой из брандмауэра. 19. Способ ускоренной фильтрации пакетов в сети с брандмауэром, включающий следующие операции:(a) установка модуля предварительной фильтрации для приема пакета ранее, чем его смог бы принять брандмауэр;(b) прием упомянутого пакета упомянутым модулем предварительной фильтрации;(c) определение того, является ли упомянутый пакет санкционированным, в соответствии по меньшей мере с одной командой, принятой из брандмауэра;(d) в случае если упомянутый пакет является санкционированным - обработка упомянутого пакета и передача этого пакета по сети адресату, которому он предназначен, упомянутым модулем предварительной фильтрации; и(e) в противном случае - передача упомянутого пакета в брандмауэр. 20. Способ по п.19, отличающийся тем, что операция (е) выполняется в том случае, если упомянутый пакет принимается из сети. 21. Способ по п.20, отличающийся тем, что в случае приема упомянутого пакета из брандмауэра упомянутый пакет удаляется. 22. Способ по п.19, отличающийся тем, что операция (d) включает в себя операцию маркировки упомянутого пакета номером приоритета. 23. Способ по п.19, отличающийся тем, что в случае приема упомянутого пакета в виде нескольких фрагментов операция (d) включает 20 операцию определения того, не является ли какой-либо из фрагментов повторяющимся фрагментом так, что в том случае, если упомянутый фрагмент является повторяющимся фрагментом, этот способ дополнительно включает следующую операцию:(f) удаление упомянутого повторяющегося фрагмента. 24. Способ по п.19, отличающийся тем, что упомянутый пакет включает в себя адрес адресата, и тем, что операция (d) включает операцию передачи упомянутого пакета по упомянутому адресу адресата. 25. Способ по п.24, отличающийся тем, что операция (d) включает операцию выполнения упомянутым модулем предварительной фильтрации по меньшей мере одного действия над упомянутым пакетом, причем упомянутое по меньшей мере одно действие определяется в соответствии с командой из брандмауэра. 26. Способ по п.19, отличающийся тем, что упомянутый пакет имеет по меньшей мере один параметр, а упомянутая по меньшей мере одна команда идентифицирует упомянутый пакет как санкционированный в зависимости от упомянутого по меньшей мере одного параметра так, что операция (с) включает операцию анализа упомянутого пакета для того, чтобы извлечь упомянутый по меньшей мере один параметр. 27. Способ по п.26, отличающийся тем, что брандмауэр классифицирует по меньшей мере один ранее принятый пакет в соответствии по меньшей мере с адресом источника и адресом адресата упомянутого по меньшей мере одного ранее принятого пакета, причем упомянутый адрес источника и упомянутый адрес адресата вместе образуют соединение, так что брандмауэр передает упомянутый адрес источника и упомянутый адрес адресата для идентификации упомянутого соединения как санкционированного в упомянутый модуль предварительной фильтрации в качестве упомянутой по меньшей мере одной команды. 28. Способ по п.27, отличающийся тем, что сеть обменивается данными с несколькими интерфейсами, и упомянутый модуль предварительной фильтрации соединен с каждым из упомянутых интерфейсов, так что операция (с) включает операцию определения того, принимается ли упомянутый пакет через упомянутое санкционированное соединение и через санкционированный интерфейс, и упомянутый пакет определяется как санкционированный лишь в том случае, если он принимается через упомянутое санкционированное соединение и через упомянутый санкционированный интерфейс.

МПК / Метки

Метки: обработки, устройство, фильтрации, быстрой, пакетов, система, способ

Код ссылки

<a href="https://eas.patents.su/12-4423-sistema-ustrojjstvo-i-sposob-bystrojj-filtracii-i-obrabotki-paketov.html" rel="bookmark" title="База патентов Евразийского Союза">Система, устройство и способ быстрой фильтрации и обработки пакетов</a>

Предыдущий патент: Способ и система идентификации с использованием встроенного синхронного случайного идентифицирующего кода

Следующий патент: Способ удаления воды и примесей из сырой нефти, содержащей их

Случайный патент: Сельскохозяйственная распределительная машина