Мобильный терминал передачи данных с функцией считывания информации с ярлыка передачи данных бесконтактного типа и способ предоставления информации о подлинности товара

Формула / Реферат

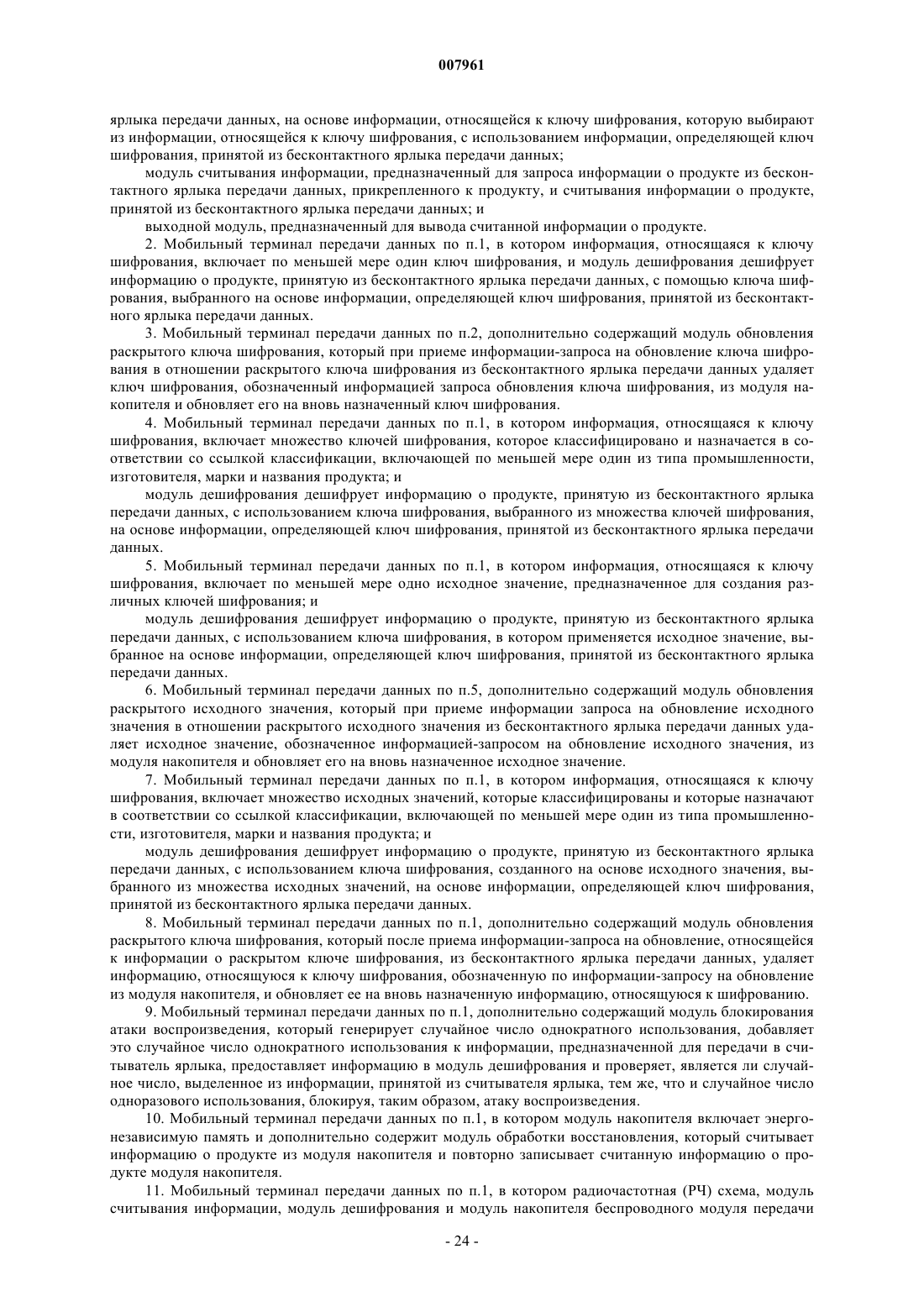

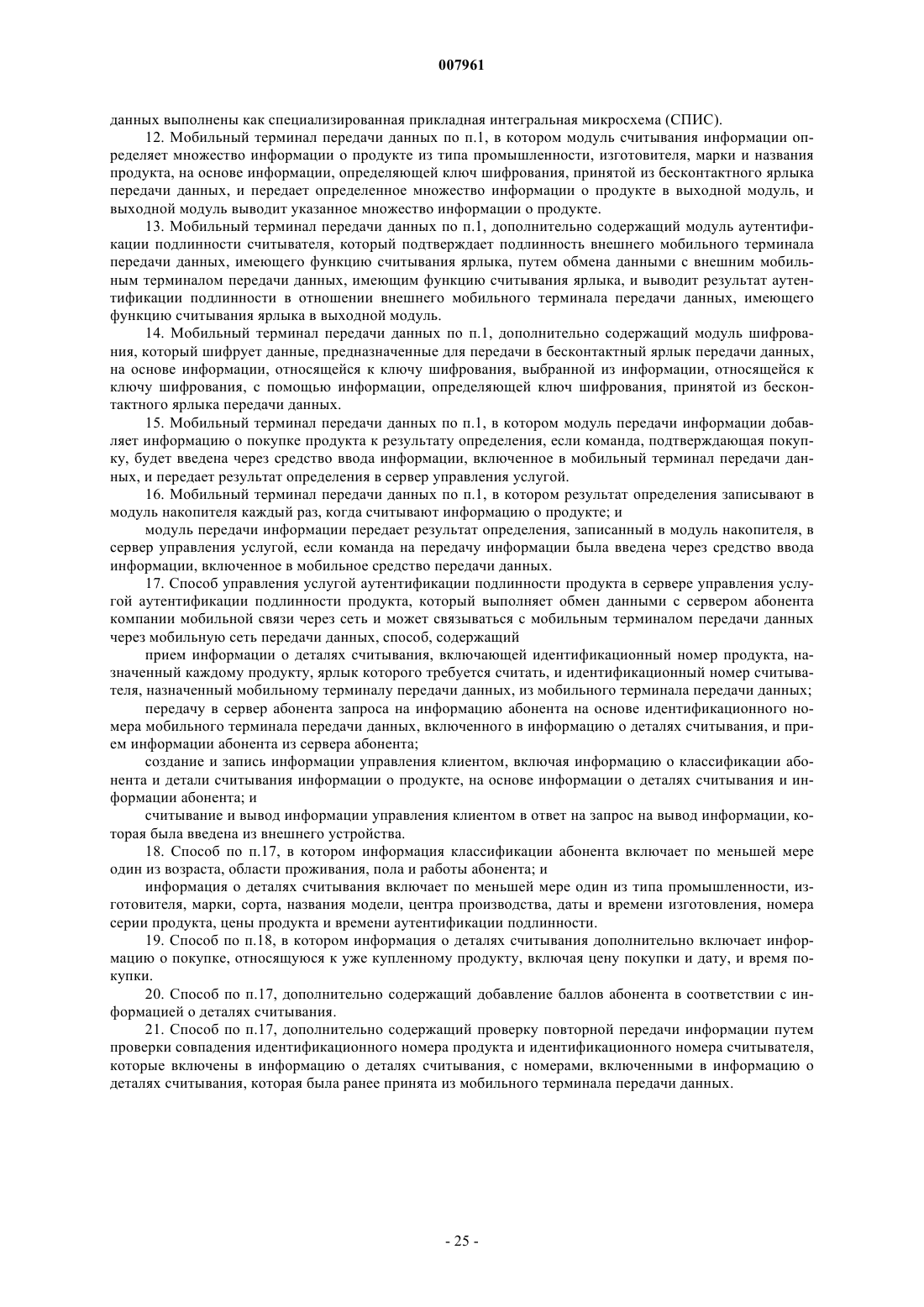

1. Мобильный терминал передачи данных, принимающий информацию из бесконтактного ярлыка передачи данных, содержащий

первый модуль передачи данных, предназначенный для обмена данными по беспроводному каналу связи с бесконтактным ярлыком передачи данных и передачи по беспроводному каналу питания, требуемого для бесконтактного ярлыка передачи данных;

второй модуль передачи данных, предназначенный для передачи данных в и приема данных из сервера управления услугой через беспроводную сеть передачи данных;

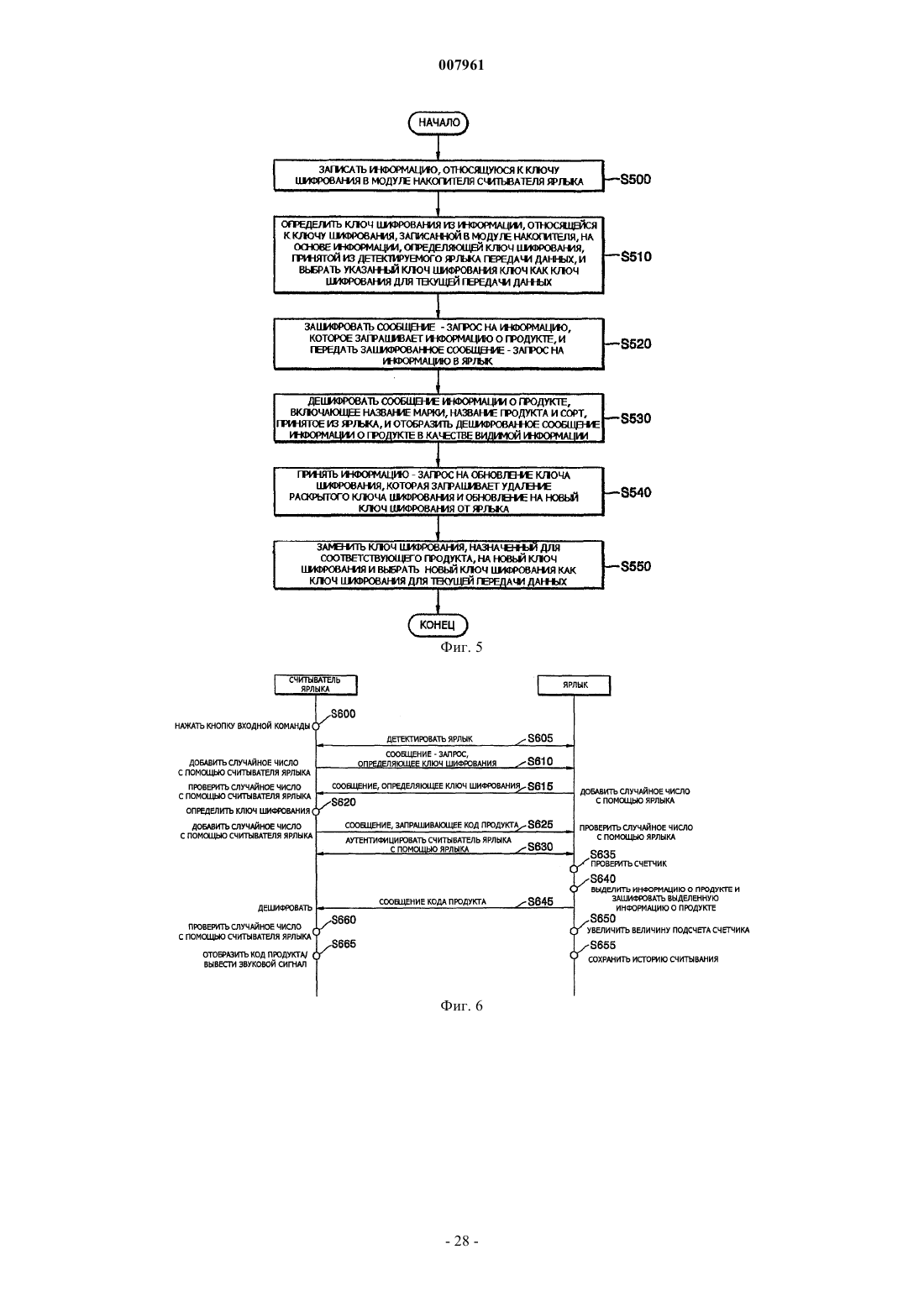

модуль накопителя, в котором записана по меньшей мере одна информация, относящаяся к ключу шифрования;

модуль дешифрования, предназначенный для дешифрования данных, принятых из бесконтактного ярлыка передачи данных, на основе информации, относящейся к ключу шифрования, которую выбирают из информации, относящейся к ключу шифрования, с использованием информации, определяющей ключ шифрования, принятой из бесконтактного ярлыка передачи данных;

модуль считывания информации, предназначенный для запроса информации о продукте из бесконтактного ярлыка передачи данных, прикрепленного к продукту, и считывания информации о продукте, принятой из бесконтактного ярлыка передачи данных; и

выходной модуль, предназначенный для вывода считанной информации о продукте.

2. Мобильный терминал передачи данных по п.1, в котором информация, относящаяся к ключу шифрования, включает по меньшей мере один ключ шифрования, и модуль дешифрования дешифрует информацию о продукте, принятую из бесконтактного ярлыка передачи данных, с помощью ключа шифрования, выбранного на основе информации, определяющей ключ шифрования, принятой из бесконтактного ярлыка передачи данных.

3. Мобильный терминал передачи данных по п.2, дополнительно содержащий модуль обновления раскрытого ключа шифрования, который при приеме информации-запроса на обновление ключа шифрования в отношении раскрытого ключа шифрования из бесконтактного ярлыка передачи данных удаляет ключ шифрования, обозначенный информацией запроса обновления ключа шифрования, из модуля накопителя и обновляет его на вновь назначенный ключ шифрования.

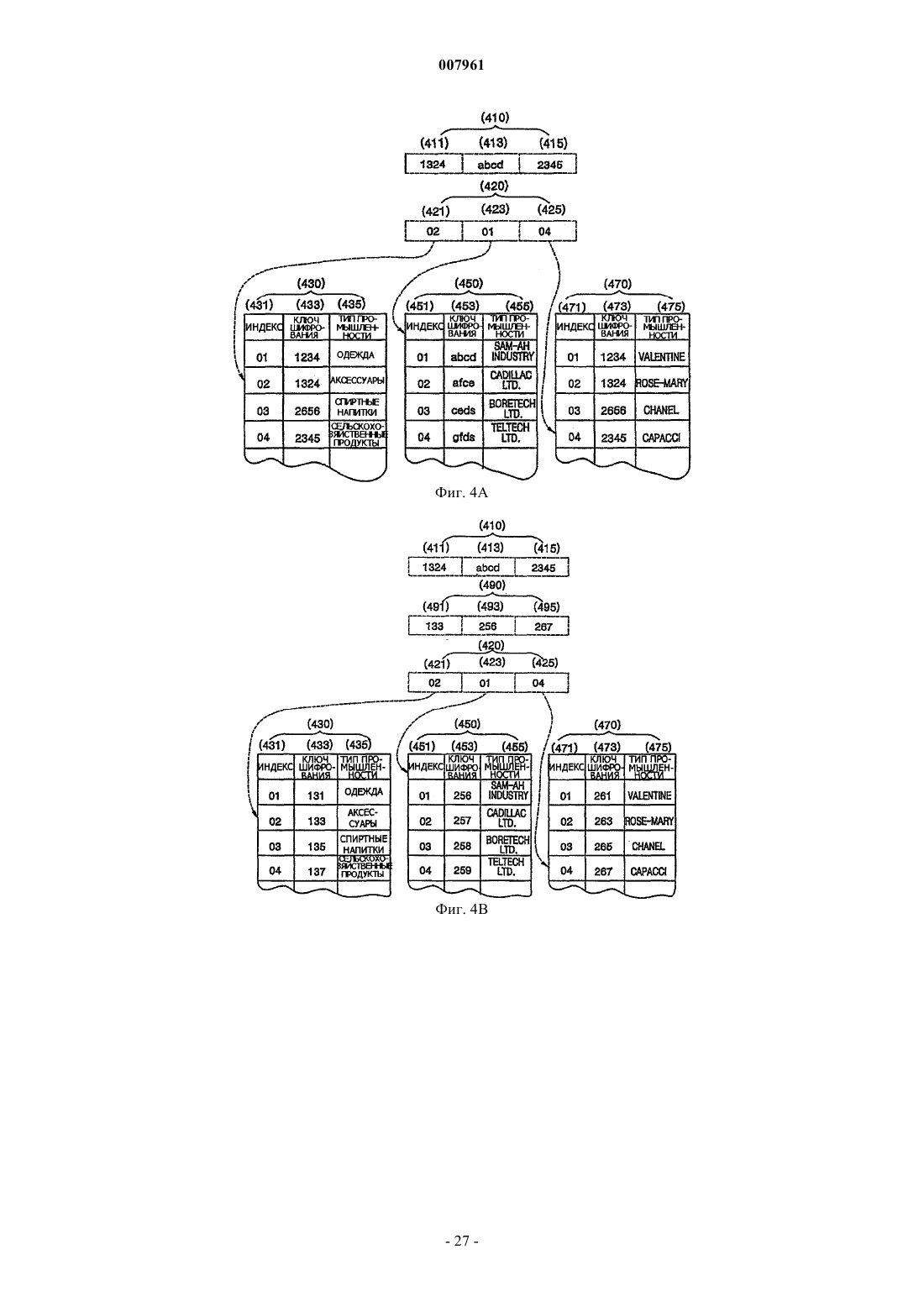

4. Мобильный терминал передачи данных по п.1, в котором информация, относящаяся к ключу шифрования, включает множество ключей шифрования, которое классифицировано и назначается в соответствии со ссылкой классификации, включающей по меньшей мере один из типа промышленности, изготовителя, марки и названия продукта; и

модуль дешифрования дешифрует информацию о продукте, принятую из бесконтактного ярлыка передачи данных, с использованием ключа шифрования, выбранного из множества ключей шифрования, на основе информации, определяющей ключ шифрования, принятой из бесконтактного ярлыка передачи данных.

5. Мобильный терминал передачи данных по п.1, в котором информация, относящаяся к ключу шифрования, включает по меньшей мере одно исходное значение, предназначенное для создания различных ключей шифрования; и

модуль дешифрования дешифрует информацию о продукте, принятую из бесконтактного ярлыка передачи данных, с использованием ключа шифрования, в котором применяется исходное значение, выбранное на основе информации, определяющей ключ шифрования, принятой из бесконтактного ярлыка передачи данных.

6. Мобильный терминал передачи данных по п.5, дополнительно содержащий модуль обновления раскрытого исходного значения, который при приеме информации запроса на обновление исходного значения в отношении раскрытого исходного значения из бесконтактного ярлыка передачи данных удаляет исходное значение, обозначенное информацией-запросом на обновление исходного значения, из модуля накопителя и обновляет его на вновь назначенное исходное значение.

7. Мобильный терминал передачи данных по п.1, в котором информация, относящаяся к ключу шифрования, включает множество исходных значений, которые классифицированы и которые назначают в соответствии со ссылкой классификации, включающей по меньшей мере один из типа промышленности, изготовителя, марки и названия продукта; и

модуль дешифрования дешифрует информацию о продукте, принятую из бесконтактного ярлыка передачи данных, с использованием ключа шифрования, созданного на основе исходного значения, выбранного из множества исходных значений, на основе информации, определяющей ключ шифрования, принятой из бесконтактного ярлыка передачи данных.

8. Мобильный терминал передачи данных по п.1, дополнительно содержащий модуль обновления раскрытого ключа шифрования, который после приема информации-запроса на обновление, относящейся к информации о раскрытом ключе шифрования, из бесконтактного ярлыка передачи данных, удаляет информацию, относящуюся к ключу шифрования, обозначенную по информации-запросу на обновление из модуля накопителя, и обновляет ее на вновь назначенную информацию, относящуюся к шифрованию.

9. Мобильный терминал передачи данных по п.1, дополнительно содержащий модуль блокирования атаки воспроизведения, который генерирует случайное число однократного использования, добавляет это случайное число однократного использования к информации, предназначенной для передачи в считыватель ярлыка, предоставляет информацию в модуль дешифрования и проверяет, является ли случайное число, выделенное из информации, принятой из считывателя ярлыка, тем же, что и случайное число одноразового использования, блокируя, таким образом, атаку воспроизведения.

10. Мобильный терминал передачи данных по п.1, в котором модуль накопителя включает энергонезависимую память и дополнительно содержит модуль обработки восстановления, который считывает информацию о продукте из модуля накопителя и повторно записывает считанную информацию о продукте модуля накопителя.

11. Мобильный терминал передачи данных по п.1, в котором радиочастотная (РЧ) схема, модуль считывания информации, модуль дешифрования и модуль накопителя беспроводного модуля передачи данных выполнены как специализированная прикладная интегральная микросхема (СПИС).

12. Мобильный терминал передачи данных по п.1, в котором модуль считывания информации определяет множество информации о продукте из типа промышленности, изготовителя, марки и названия продукта, на основе информации, определяющей ключ шифрования, принятой из бесконтактного ярлыка передачи данных, и передает определенное множество информации о продукте в выходной модуль, и выходной модуль выводит указанное множество информации о продукте.

13. Мобильный терминал передачи данных по п.1, дополнительно содержащий модуль аутентификации подлинности считывателя, который подтверждает подлинность внешнего мобильного терминала передачи данных, имеющего функцию считывания ярлыка, путем обмена данными с внешним мобильным терминалом передачи данных, имеющим функцию считывания ярлыка, и выводит результат аутентификации подлинности в отношении внешнего мобильного терминала передачи данных, имеющего функцию считывания ярлыка в выходной модуль.

14. Мобильный терминал передачи данных по п.1, дополнительно содержащий модуль шифрования, который шифрует данные, предназначенные для передачи в бесконтактный ярлык передачи данных, на основе информации, относящейся к ключу шифрования, выбранной из информации, относящейся к ключу шифрования, с помощью информации, определяющей ключ шифрования, принятой из бесконтактного ярлыка передачи данных.

15. Мобильный терминал передачи данных по п.1, в котором модуль передачи информации добавляет информацию о покупке продукта к результату определения, если команда, подтверждающая покупку, будет введена через средство ввода информации, включенное в мобильный терминал передачи данных, и передает результат определения в сервер управления услугой.

16. Мобильный терминал передачи данных по п.1, в котором результат определения записывают в модуль накопителя каждый раз, когда считывают информацию о продукте; и

модуль передачи информации передает результат определения, записанный в модуль накопителя, в сервер управления услугой, если команда на передачу информации была введена через средство ввода информации, включенное в мобильное средство передачи данных.

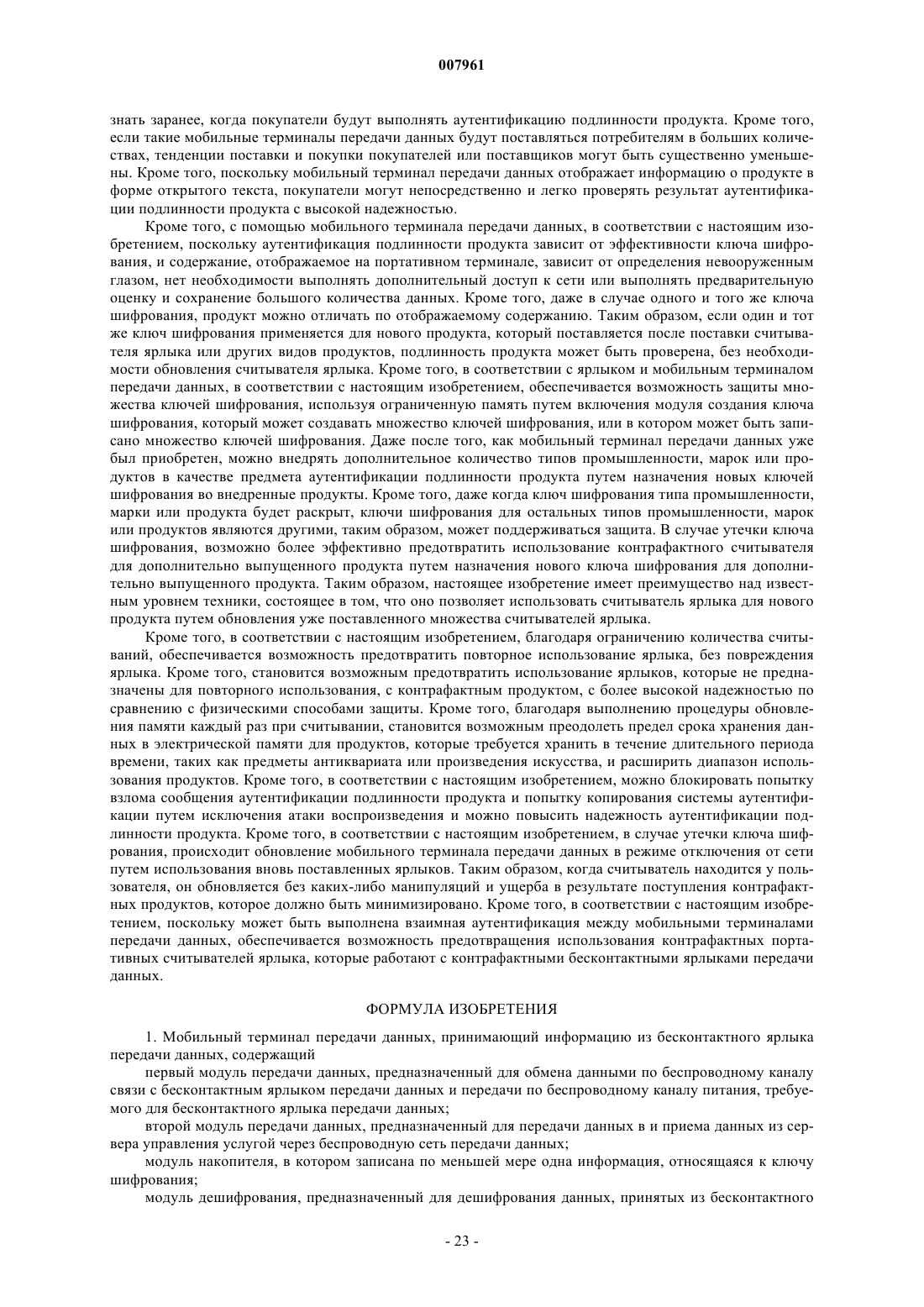

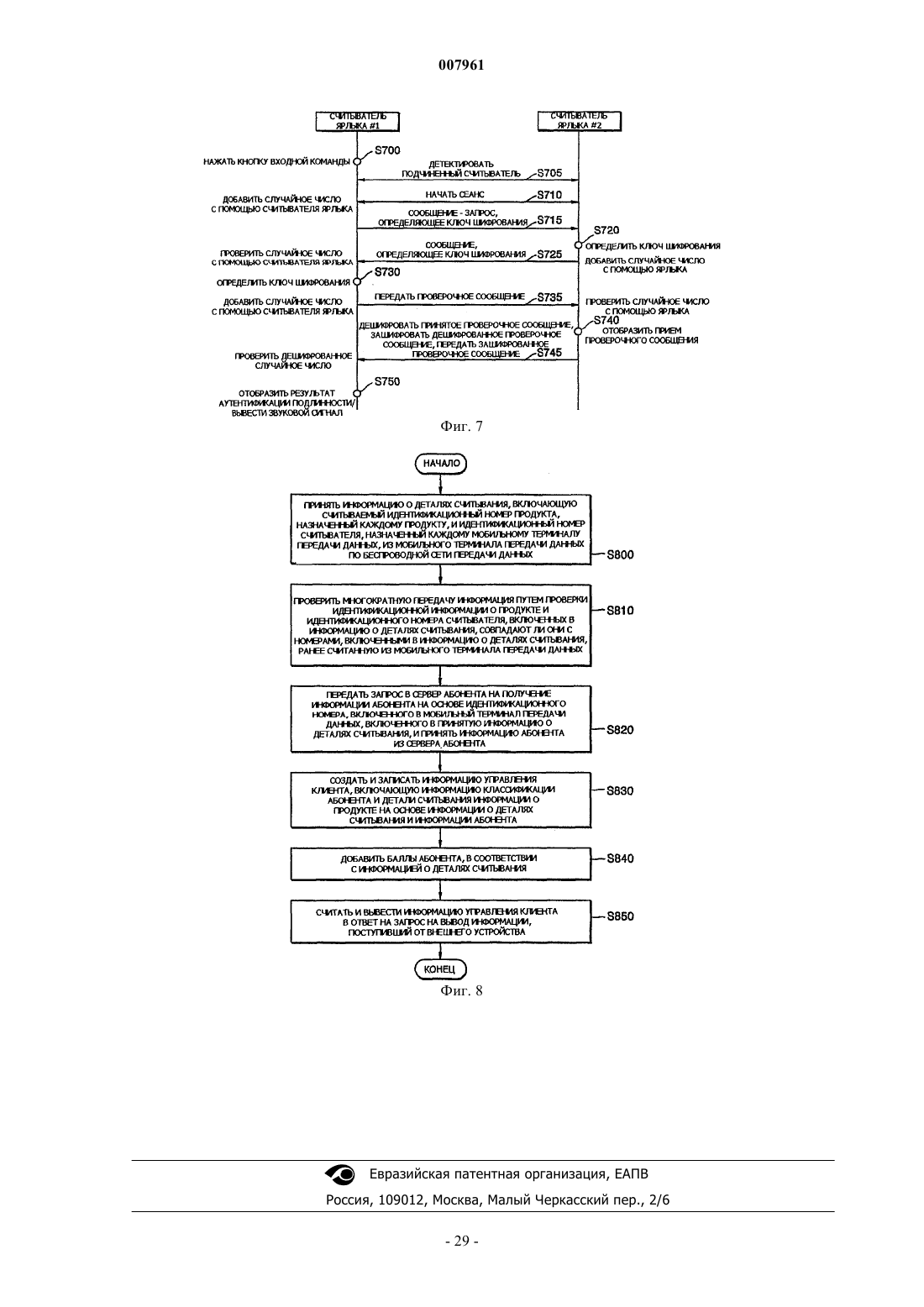

17. Способ управления услуующ аутентификации подлинности продукта в сервере управления услугой аутентификации подлинности продукта, который выполняет обмен данными с сервером абонента компании мобильной связи через сеть и может связываться с мобильным терминалом передачи данных через мобильную сеть передачи данных, способ, содержащий

прием информации о деталях считывания, включающей идентификационный номер продукта, назначенный каждому продукту, ярлык которого требуется считать, и идентификационный номер считывателя, назначенный мобильному терминалу передачи данных, из мобильного терминала передачи данных;

передачу в сервер абонента запроса на информацию абонента на основе идентификационного номера мобильного терминала передачи данных, включенного в информацию о деталяхсчитывания, и прием информации абонента из сервера абонента;

создание и запись информации управления клиентом, включая информацию о классификации абонента и детали считывания информации о продукте, на основе информации о деталях считывания и информации абонента; и

считывание и вывод информации управления клиентом в ответ на запрос на вывод информации, которая была введена из внешнего устройства.

18. Способ по п.17, в котором информация классификации абонента включает по меньшей мере один из возраста, области проживания, пола и работы абонента; и

информация о деталях считывания включает по меньшей мере один из типа промышленности, изготовителя, марки, сорта, названия модели, центра производства, даты и времени изготовления, номера серии продукта, цены продукта и времени аутентификации подлинности.

19. Способ по п.18, в котором информация о деталях считывания дополнительно включает информацию о покупке, относящуюся к уже купленному продукту, включая цену покупки и дату, и время покупки.

20. Способ по п.17, дополнительно содержащий добавление баллов абонента в соответствии с информацией о деталях считывания.

21. Способ по п.17, дополнительно содержащий проверку повторной передачи информации путем проверки совпадения идентификационного номера продукта и идентификационного номера считывателя, которые включены в информацию о деталях считывания, с номерами, включенными в информацию о деталях считывания, которая была ранее принята из мобильного терминала передачи данных.

Текст