Переносимая защищенная система осуществления транзакций для программируемых устройств с микропроцессорами

Формула / Реферат

1. Система управления транзакциями, предназначенная для осуществления транзакций между первым устройством и вторым устройством, причем указанные первое и второе устройства выполнены с возможностью обмена информацией друг с другом и, по меньшей мере, одно из указанных первого и второго устройств представляет собой карточку с интегральной схемой, при этом упомянутая система содержит

по меньшей мере, одно устройство ввода/вывода,

переносимую виртуальную машину для интерпретации компьютерной программы на первом устройстве, при этом упомянутая виртуальная машина содержит виртуальный микропроцессор и драйвер для упомянутого, по меньшей мере одного, устройства ввода/вывода и

исполнительное средство, реагирующее на указанную интерпретированную программу для исполнения упомянутой программы.

2. Терминал, содержащий первое устройство для выполнения транзакции со вторым устройством, причем, по меньшей мере, одно из указанных первого и второго устройств представляет собой карточку с интегральной схемой, содержащий

переносимую виртуальную машину для интерпретации компьютерной программы на первом устройстве, при этом упомянутая виртуальная машина содержит виртуальный микропроцессор и драйвер, по меньшей мере, для одного устройства ввода/вывода, и

исполнительное средство, реагирующее на указанную интерпретированную программу для исполнения упомянутой программы.

3. Независимая переносимая интеллектуальная карточка, включающая в себя первое устройство для выполнения транзакции со вторым устройством, содержащая

переносимую виртуальную машину, содержащую виртуальный микропроцессор и драйвер, по меньшей мере, для одного устройства ввода/вывода.

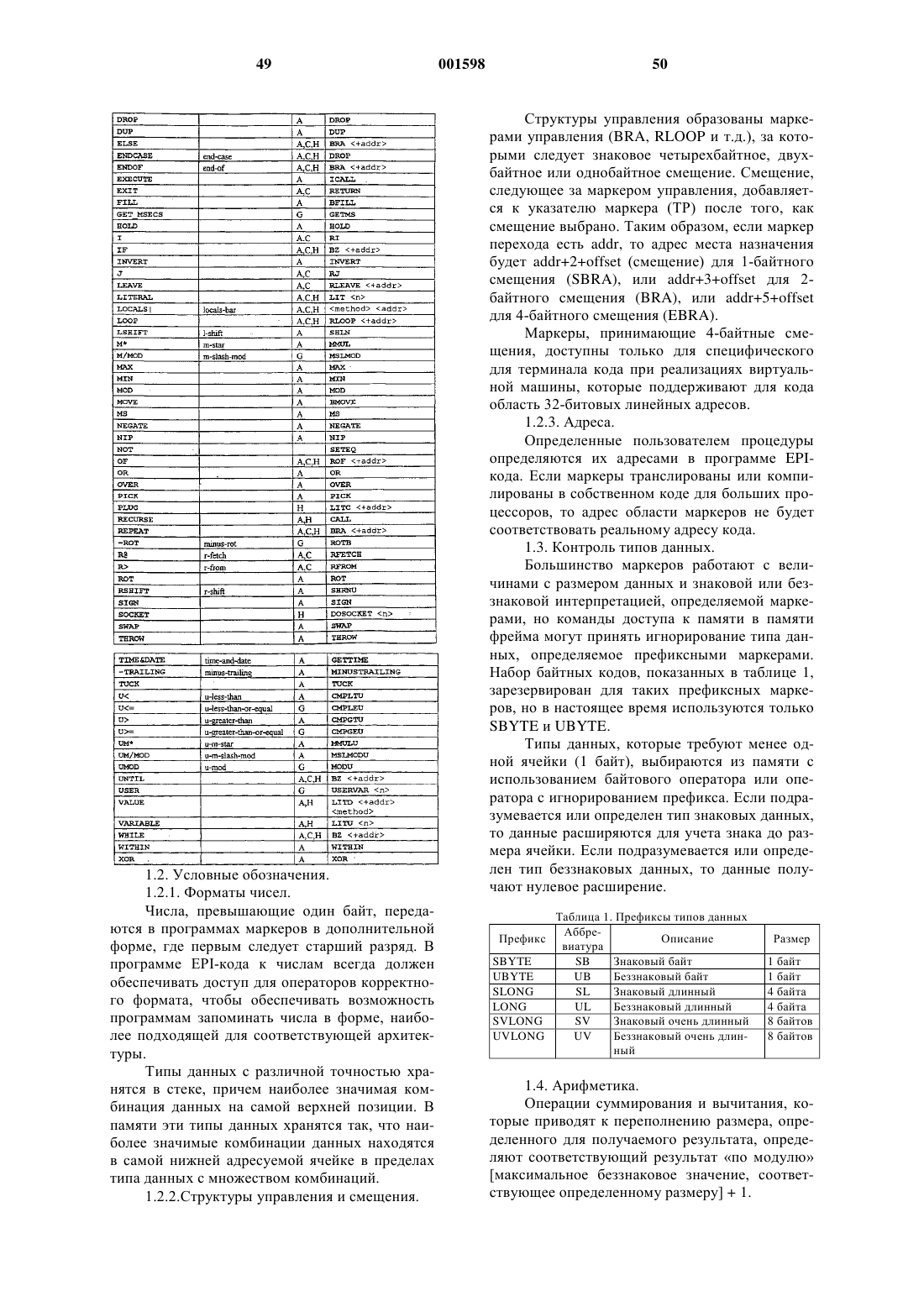

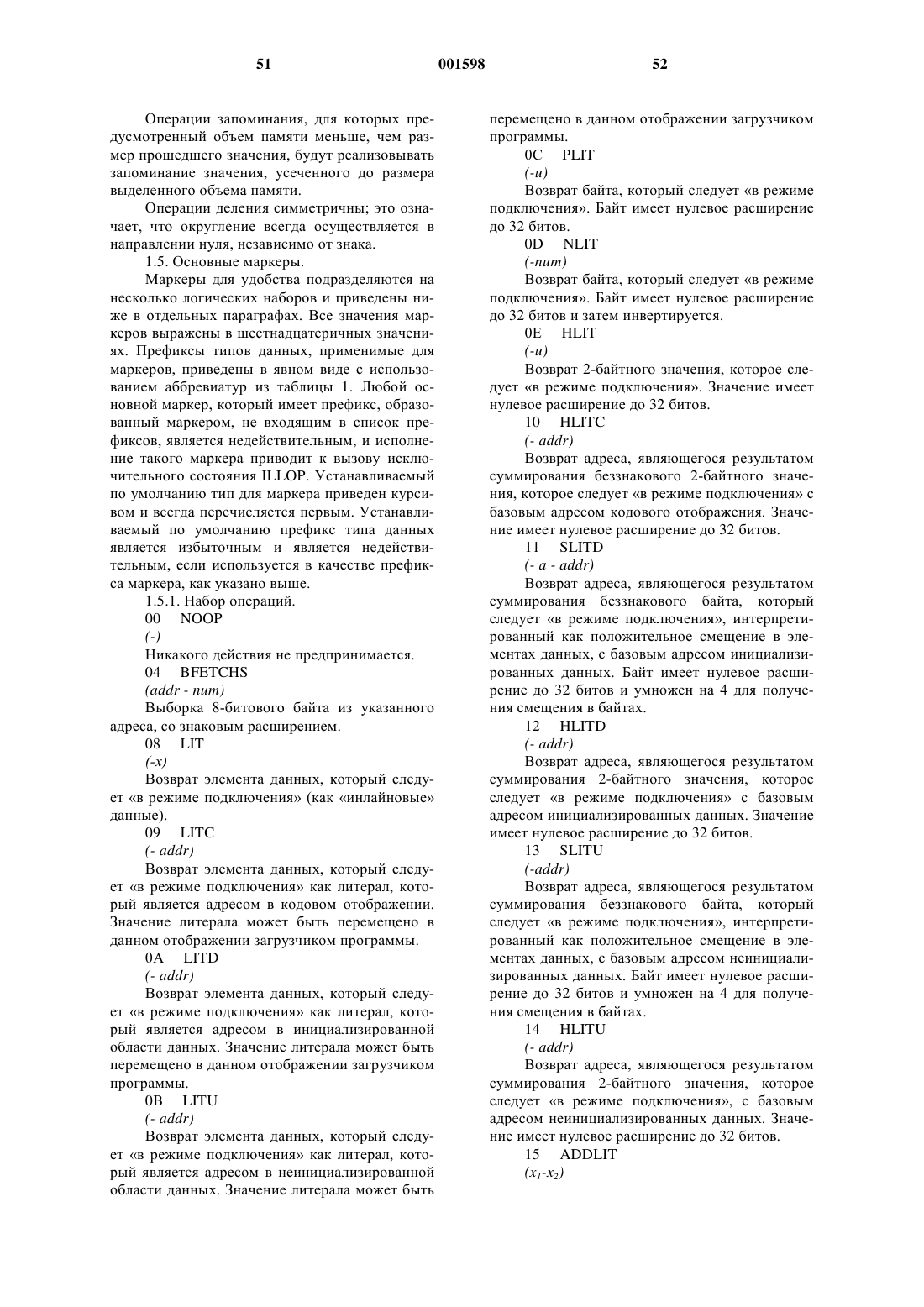

4. Система по п.1, или терминал по п.2, или интеллектуальная карточка по п.3, в которых машинные команды упомянутой виртуальной машины представляют собой набор маркеров, причем указанные маркеры представляют собой пользовательский байтовый код.

5. Интеллектуальная карточка по п.3 или 4, дополнительно включающая в себя компьютерную программу, хранящуюся на интеллектуальной карточке, при этом упомянутая виртуальная машина осуществляет интерпретацию компьютерной программы, а исполнительное средство реагирует на интерпретированную программу для исполнения указанной программы.

6. Система или терминал по п.4 или интеллектуальная карточка по п.5, в которых упомянутая компьютерная программа записана как последовательность маркеров, выбранных из указанного набора маркеров, и соответствующих обрабатываемых данных.

7. Система, или терминал, или интеллектуальная карточка по п.6, в которых упомянутая последовательность маркеров транспортируется в модуле, модуль включает в себя последовательность маркеров вместе с соответствующими обрабатываемыми данными, требуемыми для исполнения модуля.

8. Система, или терминал, или интеллектуальная карточка по п.7, в которых упомянутый модуль также включает в себя указание требований к памяти для исполнения указанного модуля.

9. Система, или терминал, или интеллектуальная карточка по п.8, в которых виртуальная машина также включает в себя средство для загрузки указанного модуля и интерпретации содержащихся в нем маркеров.

10. Система, или терминал, или интеллектуальная карточка по п.9, в которых упомянутое средство для загрузки маркеров и интерпретации считывает указанные маркеры в упомянутом модуле и вырабатывает состояние исключительной ситуации, если считанный маркер не принадлежит к упомянутому множеству маркеров.

11. Система, или терминал, или интеллектуальная карточка по любому из пп.7-10, в которых упомянутая виртуальная машина содержит область логических адресов оперативной памяти, имеющую архив, по меньшей мере, для упомянутого модуля, причем упомянутый модуль содержит указание объема области логических адресов оперативной памяти, необходимого для его исполнения, кроме того, упомянутая виртуальная машина содержит средство для распределения после загрузки упомянутого модуля объема области логических адресов оперативной памяти в соответствии с упомянутым указанием, причем указанная распределенная область логических адресов оперативной памяти имеет определенные и защищенные границы.

12. Система, или терминал, или интеллектуальная карточка по п.11, дополнительно содержащие средство для перераспределения упомянутого распределенного объема области логических адресов оперативной памяти после завершения обработки указанного модуля.

13. Система, или терминал, или интеллектуальная карточка по любому из пп.9-12, в которых упомянутое второе устройство содержит средство для выдачи, по меньшей мере одной, программной команды, обеспечивающей возможность, по меньшей мере, изменения режима времени исполнения указанной компьютерной программы, и после того как указанное средство для загрузки и интерпретации загрузило упомянутый модуль и при исполнении этого модуля указанное средство для загрузки и интерпретации загружает и интерпретирует упомянутую, по меньшей мере, одну программную команду в зависимости от предварительно определенного условия защищенности; а упомянутое исполнительное средство реагирует на загруженную программную команду, интерпретированную виртуальной машиной, и исполняет упомянутую компьютерную программу в указанном измененном режиме.

14. Система, или терминал, или интеллектуальная карточка по п.13, в которых указанное условие защищенности предусмотрено в виде функции.

15. Система, или терминал, или интеллектуальная карточка по любому из пп.9-14, дополнительно содержащие область логических адресов оперативной памяти, включающую в себя, по меньшей мере одну, базу данных, содержащую, по меньшей мере одну, запись, при этом упомянутый модуль включает в себя указание объема неинициализированной области логических адресов оперативной памяти, требуемого для исполнения упомянутого модуля; причем средство загрузки распределит требуемый объем неинициализированной области логических адресов оперативной памяти в соответствии с упомянутым указанием, и

средство для доступа к записи в упомянутой базе данных, причем эта запись в базе данных доступна только через упомянутый модуль, при этом указанное средство доступа обеспечивает окно в текущей записи упомянутой базы данных и копирование этой записи в часть неинициализированной области логических адресов оперативной памяти, адресуемой упомянутой прикладной программой.

16. Система управления транзакциями, содержащая

первое устройство и второе устройство, причем указанные первое и второе устройства выполнены с возможностью обмена информацией друг с другом, по меньшей мере, одно из упомянутых первого и второго устройств представляет собой карточку с интегральной схемой;

второе устройство включает в себя средство для обеспечения, по меньшей мере одной, программной команды, обеспечивающей, по меньшей мере, модифицирование режима времени исполнения компьютерной программы на указанном первом устройстве;

первое устройство содержит виртуальную машину, которая включает в себя средство для загрузки и интерпретации компьютерной программы, указанное средство для загрузки и интерпретации кроме того выполнено с возможностью загрузки и интерпретации упомянутой, по меньшей мере одной, программной команды в зависимости от предварительно установленного условия защищенности после того, как средство для загрузки и интерпретации загрузило компьютерную программу и при исполнении компьютерной программы; и

исполнительное средство для исполнения загруженной и интерпретированной компьютерной программы в упомянутом модифицированном режиме в ответ на упомянутую загруженную и интерпретированную программную команду.

17. Терминал, содержащий

первое устройство для выполнения транзакции со вторым устройством, по меньшей мере, одно из упомянутых первого и второго устройств представляет собой карточку с интегральной схемой, а второе устройство включает в себя средство для выдачи, по меньшей мере одной, программной команды, обеспечивающей, по меньшей мере, модифицирование режима времени исполнения компьютерной программы на указанном первом устройстве, при этом в упомянутюь терминале

первое устройство содержит виртуальную машину, которая включает в себя средство для загрузки и интерпретации компьютерной программы, указанное средство для загрузки и интерпретации кроме того выполнено с возможностью загрузки и интерпретации упомянутой, по меньшей мере одной, программной команды в зависимости от предварительно установленного условия защищенности, после того как средство загрузки и интерпретации загрузило компьютерную программу и при исполнении компьютерной программы; и

исполнительное средство для исполнения загруженной и интерпретированной компьютерной программы в упомянутом модифицированном режиме в ответ на упомянутую загруженную и интерпретированную программную команду.

18. Независимая переносимая интеллектуальная карточка, содержащая

первое устройство для выполнения транзакции со вторым устройством, причем второе устройство включает в себя средство для выдачи, по меньшей мере одной, программной команды, обеспечивающей, по меньшей мере, модифицирование режима времени исполнения компьютерной программы на указанном первом устройстве, при этом в упомянутой интеллектуальной карточке

первое устройство содержит виртуальную машину, которая включает в себя средство для загрузки и интерпретации компьютерной программы, указанное средство для загрузки и интерпретации кроме того выполнено с возможностью загрузки и интерпретации упомянутой, по меньшей мере одной, программной команды в зависимости от предварительно установленного условия защищенности после того, как указанное средство для загрузки и интерпретации загрузило компьютерную программу и при исполнении компьютерной программы; и

исполнительное средство для исполнения загруженной и интерпретированной компьютерной программы в упомянутом модифицированном режиме в ответ на упомянутую загруженную и интерпретированную программную команду.

19. Система по п.16, или терминал по п.17, или интеллектуальная карточка по п.18, в которых упомянутое условие защищенности предусмотрено в виде функции.

20. Система, или терминал, или интеллектуальная карточка по п.19, в которых упомянутая, по меньшей мере одна, программная команда представляет собой первую программную команду, причем первое устройство включает в себя вторую программную команду для обеспечения, по меньшей мере, модифицирования режима времени исполнения компьютерной программы, при этом первая программная команда содержит ссылку на вторую программную команду, при этом средство для загрузки и интерпретации реагирует на упомянутую ссылку для загрузки упомянутой второй программной команды, а исполнительное средство исполняет указанную компьютерную программу в модифицированном режиме, как определено второй программной командой.

21. Система, или терминал, или интеллектуальная карточка по п.20, в которых упомянутая компьютерная программа и первая и вторая программные команды записаны в терминах последовательности маркеров и соответствующих обрабатываемых данных, причем каждый маркер представляет собой пользовательский байтовый код, выбранный из набора пользовательских байтовых кодов.

22. Система, или терминал, или интеллектуальная карта по п.21, в которых упомянутая виртуальная машина векторизует указанную последовательность маркеров и обрабатываемых данных первой и второй программных команд в упомянутую последовательность маркеров компьютерной программы.

23. Система, или терминал, или интеллектуальная карточка по п.21 или 22, в которых, по меньшей мере, последовательности маркеров компьютерной программы и, по меньшей мере, вторая программная команда транспортируются каждая в модуле, а каждый модуль включает в себя соответствующую последовательность маркеров вместе с соответствующими обрабатываемыми данными, требуемыми для исполнения модуля.

24. Система, или терминал, или интеллектуальная карточка по п.23, в которых упомянутый модуль также включает в себя указание памяти, требуемой для исполнения модуля.

25. Система, или терминал, или интеллектуальная карточка по п.23 или 24, в которых модуль компьютерной программы также включает в себя монопольный список, по меньшей мере одного, модифицируемого гнезда, которое определяет местоположение в последовательности маркеров и обрабатываемых данных модуля компьютерной программы, в которое виртуальная машина векторизует свою первую программную команду.

26. Система, или терминал, или интеллектуальная карта по п.25, в которых упомянутое, по меньшей мере одно, модифицируемое гнездо в модуле компьютерной программы содержит вектор исполнения для режима, устанавливаемого по умолчанию.

27. Система, или терминал, или интеллектуальная карта по п.26, в которых упомянутое исполнительное средство исполняет компьютерную программу в упомянутом режиме, устанавливаемом по умолчанию, если упомянутое предварительно установленное условие защищенности не разрешает загрузку, по меньшей мере одной, программной команды.

28. Система, или терминал, или интеллектуальная карточка по любому из пп.23-27, в которых виртуальная машина содержит

область логических адресов оперативной памяти, причем указанный модуль включает в себя указание объема области логических адресов оперативной памяти, необходимого для его исполнения, кроме того, виртуальная машина включает в себя средство для распределения, после загрузки модуля компьютерной программы, объема области логических адресов оперативной памяти в соответствии с этим указанием, причем указанная область логических адресов оперативной памяти имеет определенные и защищенные границы; и

средство для перераспределения упомянутого объема области логических адресов оперативной памяти после завершения модуля компьютерной программы.

29. Система, или терминал, или интеллектуальная карточка по любому из пп.23-28, дополнительно содержащая

область логических адресов оперативной памяти, содержащую, по меньшей мере одну, базу данных, включающую в себя множество записей, причем указанный модуль включает в себя указание объема неинициализированной области логических адресов оперативной памяти, необходимого для исполнения указанного модуля, а средство для загрузки распределяет требуемый объем неинициализированной области логических адресов оперативной памяти в соответствии с упомянутым указанием; и

средство для доступа к записи в базе данных, причем доступ к записям в базе данных обеспечивается только через модуль, и средство для доступа обеспечивает окно в текущую запись базы данных и копирование указанной записи в часть упомянутой неинициализированной области логических адресов оперативной памяти, адресуемой прикладной программой.

30. Система, или терминал, или интеллектуальная карточка по любому из пп.16-27, в которых упомянутое условие защищенности включает средство для проверки подлинности, по меньшей мере, источника и целостности данных и программных команд во втором устройстве.

31. Система транзакций, предназначенная для выполнения транзакций между первым устройством и вторым устройством, содержащая

виртуальную машину для интерпретации набора пользовательских байтовых кодовых маркеров, подаваемых на нее, причем виртуальная машина включает в себя виртуальный процессорный блок и область логических адресов оперативной памяти;

по меньшей мере, первую прикладную программу, включающую указание объема области логических адресов оперативной памяти, необходимого для ее исполнения, причем указанная первая прикладная программа написана как последовательность маркеров, выбранных из набора маркеров, и соответствующих обрабатываемых данных;

упомянутая виртуальная машина также включает в себя

загрузчик для загрузки упомянутой, по меньшей мере одной, первой прикладной программы и

средство для распределения первого объема области логических адресов оперативной памяти конкретно для первой прикладной программы в соответствии с указанием, причем распределенная область логических адресов оперативной памяти имеет определенные и защищенные границы.

32. Терминал, содержащий первое устройство для выполнения транзакций со вторым устройством, причем первое устройство, содержит виртуальэую машину для интерпретации набора пользовательских байтовых кодовых маркеров, подаваемых на него;

виртуальная машина включает в себя виртуальный процессорный блок и область логических адресов оперативной памяти;

по меньшей мере, первую прикладную программу, включающую указание объема области логических адресов оперативной памяти, необходимого для ее исполнения, причем указанная первая прикладная программа написана как последовательность маркеров, выбранных из набора маркеров, и соответствующих обрабатываемых данных;

упомянутая виртуальная машина также включает в себя

загрузчик для загрузки упомянутой, по меньшей мере одной, первой прикладной программы и

средство для распределения первого объема области логических адресов оперативной памяти конкретно для первой прикладной программы в соответствии с указанием, причем распределенная область логических адресов оперативной памяти имеет определенные и защищенные границы.

33. Независимая переносимая интеллектуальная карточка, включающая в себя первое устройство для выполнения транзакции со вторым устройством, причем первое устройство содержит виртуальную машину для интерпретации набора пользовательских байтовых кодовых маркеров, подаваемых на него;

виртуальная машина включает в себя виртуальный процессорный блок и область логических адресов оперативной памяти;

по меньшей мере, первую прикладную программу, включающую указание объема области логических адресов оперативной памяти, необходимого для ее исполнения, причем указанная первая прикладная программа написана как последовательность маркеров, выбранных из набора маркеров, и соответствующих обрабатываемых данных;

упомянутая виртуальная машина также включает в себя

загрузчик для загрузки упомянутой, по меньшей мере, одной первой прикладной программы; и

средство для распределения первого объема области логических адресов оперативной памяти конкретно для первой прикладной программы в соответствии с указанием, причем распределенная область логических адресов оперативной памяти имеет определенные и защищенные границы.

34. Система по п.31, или терминал по п.32, или интеллектуальная карточка по п.33, дополнительно содержащие средство для перераспределения в явном виде упомянутого первого объема области логических адресов оперативной памяти после завершения упомянутой, по меньшей мере одной, программы.

35. Система, или терминал, или интеллектуальная карточка по любому из пп.31-34, в которых, по меньшей мере, одно из упомянутых первого и второго устройств представляет собой карточку с интегральной схемой (КИС).

36. Система, или терминал, или интеллектуальная карточка по любому из пп.31-35, в которых упомянутая первая прикладная программа также включает в себя первый монопольный список, по меньшей мере одной, функции, которая может быть экспортирована в другие прикладные программы, и которые дополнительно содержат средство для предоставления указанной, по меньшей мере одной, функции в другие программы.

37. Система, или терминал, или интеллектуальная карточка по любому из пп.31-36, в которых упомянутая первая прикладная программа представляет собой первый модуль, а другие прикладные программы представляют собой другие модули, каждый модуль включает в себя, по меньшей мере последовательность маркеров, выбранных из множества маркеров, соответствующие обрабатываемые данные, первый монопольный список, по меньшей мере одной, функции, предназначенной для экспорта, и указание объема области логических адресов оперативной памяти, необходимой для исполнения модуля.

38. Система, или терминал, или интеллектуальная карточка по п.37, в которых первый модуль включает в себя второй монопольный лист, идентифицирующий, по меньшей мере один, второй модуль, из которого должна импортироваться, по меньшей мере одна, функция, а упомянутый загрузчик загружает указанный второй модуль в соответствии с указанным вторым списком после загрузки первого модуля.

39. Система, или терминал, или интеллектуальная карточка по п.38, в которых первый модуль завершается, если указанный, по меньшей мере один, второй модуль, который должен быть импортирован, не был успешно загружен.

40. Система, или терминал, или интеллектуальная карточка по любому из пп.37-39, в которых средство для распределения распределяет первый объем области логических адресов оперативной памяти после загрузки первого модуля и только распределяет второй или дополнительный объем области логических адресов оперативной памяти для указанного первого модуля в одном расширяемом буфере, начиная с первого адреса, а после освобождения указанного второго объема области логических адресов оперативной памяти первым модулем указанное средство перераспределения перераспределяет указанный второй объем области логических адресов оперативной памяти и все дополнительные распределения вне первого адреса.

41. Система, или терминал, или интеллектуальная карточка по п.40, в которых средство перераспределения перераспределяет указанный второй объем области логических адресов оперативной памяти и все дополнительные распределения вне первого адреса после завершения первого модуля.

42. Система, или терминал, или интеллектуальная карта по любому из пп.37-41, в которой область логических адресов оперативной памяти включает в себя, по меньшей мере одну, базу данных, включающую в себя, по меньшей мере одну, запись, причем указанный модуль включает в себя указание объема неинициализированной области логических адресов оперативной памяти, необходимой для исполнения модуля, а записи в базе данных доступны только через указанный модуль,

упомянутый загрузчик распределяет требуемый объем неинициализированной области логических адресов оперативной памяти в соответствии с упомянутым указанием; и

средство для доступа к записи в базе данных, обеспечивающее окно в текущую запись базы данных и копирование указанной записи в часть упомянутой неинициализированной области логических адресов оперативной памяти, адресуемой прикладной программой.

43. Система, или терминал, или интеллектуальная карта по любому из пп.37-42, в которой средство перераспределения стирает любой объем распределенной области логических адресов оперативной памяти после завершения упомянутого первого модуля.

44. Система транзакций, предназначенная для выполнения транзакций между первым устройством и вторым устройством, причем, по меньшей мере одно, из упомянутых первого и второго устройств представляет собой карточку с интегральной схемой, содержащая виртуальную машину для интерпретации набора пользовательских байтовых кодовых маркеров, подаваемых на нее;

виртуальная машина включает в себя виртуальный процессорный блок и область логических адресов оперативной памяти;

по меньшей мере одну, базу данных, включающую в себя, по меньшей мере одну, запись и, по меньшей мере одну, компьютерную программу для исполнения виртуальной машиной, причем компьютерная программа представляет собой модуль, записанный в терминах последовательности маркеров, выбранных из набора маркеров и включающий в себя указание объема неинициализированной области логических адресов оперативной памяти, необходимой для исполнения модуля;

загрузчик для загрузки указанного модуля и для распределения требуемого объема неинициализированной области логических адресов оперативной памяти в соответствии с упомянутым указанием; и

средство для доступа к записи в базе данных, причем записи в базе данных доступны только посредством указанного модуля, средство для доступа обеспечивает окно в текущую запись базы данных и копирование указанной записи в часть упомянутой неинициализированной области логических адресов оперативной памяти, адресуемой прикладной программой.

45. Терминал, содержащий первое устройство для выполнения транзакций со вторым устройством, по меньшей мере, одно из указанных первого и второго устройств является карточкой с интегральной схемой, причем первое устройство содержит

виртуальную машину для интерпретации набора пользовательских байтовых кодовых маркеров, подаваемых на него, виртуальная машина включрхт в себя виртуальный процессорный блок и область логических адресов оперативной памяти;

по меньшей мере одну, базу данных, включающую в себя, по меньшей мере одну запись, и, по меньшей мере одну, компьютерную программу для исполнения виртуальной машиной, причем компьютерная программа представляет собой модуль, записанный в терминах последовательности маркеров, выбранных из набора маркеров, и включающий в себя указание объема неинициализированной области логических адресов оперативной памяти, необходимого для исполнения модуля;

загрузчик для загрузки указанного модуля и для распределения требуемого объема неинициализированной области логических адресов оперативной памяти в соответствии с упомянутым указанием и

средство для доступа к записи в базе данных, причем записи в базе данных доступны только посредством указанного модуля, причем средство для доступа обеспечивает окно в текущую запись базы данных и копирование указанной записи в часть упомянутой неинициализированной области логических адресов оперативной памяти, адресуемой прикладной программой.

46. Независимая переносимая интеллектуальная карточка, включающая в себя первое устройство для выполнения транзакции со вторым устройством, причем первое устройство содержит виртуальную машину для интерпретации набора пользовательских байтовых кодовых маркеров, подаваемых на него;

виртуальная машина включает в себя виртуальный процессорный блок и область логических адресов оперативной памяти;

по меньшей мере одну, базу данных, включающую в себя, по меньшей мере одну, запись и, по меньшей мере одну, компьютерную программу для исполнения виртуальной машиной, причем компьютерная программа представляет собой модуль, записанный в терминах последовательности маркеров, выбранных из набора маркеров, и включающий в себя указание объема неинициализированной области логических адресов оперативной памяти, необходимого для исполнения модуля;

загрузчик для загрузки указанного модуля и для распределения требуемого объема неинициализированной области логических адресов оперативной памяти в соответствии с упомянутым указанием; и

средство для доступа к записи в базе данных, причем записи в базе данных доступны только посредством указанного модуля, и средство для доступа обеспечивает окно в текущую запись базы данных и копирование указанной записи в часть упомянутой неинициализированной области логических адресов оперативной памяти, адресуемой прикладной программой.

47. Система по п.44, или терминал по п.45, или интеллектуальная карточка по п.46, в которых указанная база данных обрабатывается при первой загрузке упомянутого модуля.

48. Система, или терминал, или интеллектуальная карточка по любому из пп.1-47, в которых упомянутая виртуальная машина представляет собой стековую машину.

49. Система, или терминал, или интеллектуальная карточка по п.48, в которых упомянутая виртуальная машина представляет собой двухстековую машину, в которой первый стек является стеком данных, а второй стек - возвратным стеком.

50. Система, или терминал, или интеллектуальная карточка по любому из пп.1-49, в которых упомянутая виртуальная машина включает в себя память фрейма локальной переменной, регистр указателя фрейма для хранения указателя фрейма, указывающего на начало фрейма в памяти, и регистр указателя конца фрейма, указывающий на конец фрейма в памяти.

51. Система, или терминал, или интеллектуальная карточка по п.49 или 50, в которых стек данных и возвратный стек расположены не в памяти, непосредственно адресуемой компьютерной программой, а доступны только посредством стековых операций, определяемых маркерами и интерпретированных упомянутой виртуальной машиной.

52. Система или терминал по любому из пп.1-51, в которых упомянутое первое устройство представляет собой портативное устройство.

53. Система или терминал по пп. 52, в которых упомянутое портативное устройство включает в себя карточку с интегральной схемой (КИС).

54. Система или терминал по любому из пп.1-53, в которых упомянутое второе устройство включает в себя КИС.

5.5. Система по любому из пп.1-54, в которой упомянутое первое устройство представляет собой терминал.

56. Система, или терминал, или интеллектуальная карточка по любому из пп.1-55, в которых как первое, так и второе устройство содержат КИС.

57. Система, или терминал, или интеллектуальная карточка по любому из пп.1-56, в которых транзакция включает в себя, по меньшей мере одно, выполнение следующей последовательности:

а. создание канала обмена информацией между упомянутыми первым и вторым устройством;

b. выбор прикладной программы, включающей указанную компьютерную программу и связанный с ней набор данных, который определяет транзакцию;

с. исполнение упомянутой компьютерной программы и

d. завершение транзакции.

58. Система, или терминал, или интеллектуальная карточка по любому из пп.1-57, в которых транзакция представляет собой финансовую транзакцию, а упомянутая система представляет собой систему управления финансовыми транзакциями.

59. Карточка с интегральной схемой, содержащая программную команду, обеспечивающую модифицирование режима исполнения программы в системе по любому из пп.1-58, в терминале по любому из пп.2-58 или в интеллектуальной карточке по любому из пп.3-58.

60. Способ выполнения транзакции между первым устройством и вторым устройством, причем, по меньшей мере, одно из указанных первого и второго устройств представляет собой карточку с интегральной схемой, включающее

выдачу, по меньшей мере одной, программной команды во втором устройстве, обеспечивающей возможность, по меньшей мере, модифицировать режим времени выполнения компьютерной программы в первом устройстве,

загрузку и интерпретацию компьютерной программы,

загрузку и интерпретацию упомянутой, по меньшей мере одной, программной команды в зависимости от предварительно определенного условия защищенности при исполнении компьютерной программы, и

исполнение загруженной и интерпретированной компьютерной программы в упомянутом модифицированном режиме в ответ на загруженную и интерпретированную программную команду.

61. Способ выполнения транзакции между первым устройством и вторым устройством, включающий

интерпретацию, по меньшей мере одной, прикладной программы, записанной как последовательность байтовых кодовых маркеров, выбранных из набора маркеров и соответствующих обрабатываемых данных;

загрузку упомянутой, по меньшей мере одной, прикладной программы;

распределение первого объема области логических адресов оперативной памяти конкретно для указанной, по меньшей мере одной, прикладной программы в соответствии с содержащимся в прикладной программе указанием области логических адресов оперативной памяти, требуемой для ее исполнения; и

определение и защиту границ распределенной области логических адресов оперативной памяти.

62. Способ по п.61, дополнительно включающий

перераспределение в явном виде упомянутого первого объема области логических адресов оперативной памяти после завершения упомянутой, по меньшей мере одной, первой прикладной программы.

63. Способ выполнения транзакции между первым устройством и вторым устройством, причем, по меньшей мере, одно из указанных первого и второго устройств представляет собой карточку с интегральной схемой, включающий

интерпретацию маркеров в модуле, записанном в терминах последовательности упомянутых маркеров, выбранных из набора маркеров;

распределение некоторого объема неинициализированной области логических адресов оперативной памяти в соответствии с содержащимся в упомянутом модуле указанием неинициализированной области логических адресов оперативной памяти, требуемой для исполнения упомянутого модуля;

доступ к записи в базе данных путем обеспечения окна в текущую запись в базе данных, причем записи в базе данных доступны только через указанный модуль; и

копирование упомянутой записи в часть неинициализированной области логических адресов оперативной памяти, адресуемую указанным модуыхь.

64. Способ выполнения транзакции между первым устройством и вторым устройством, причем, по меньшей мере, одно из указанных первого и второго устройств представляет собой карточку с интегральной схемой, включающий

обеспечение переносимой виртуальной машины, включающей в себя виртуальный микропроцессор и драйвер, по меньшей мере, для одного устройства ввода/вывода;

интерпретацию компьютерной программы на указанном первом устройстве с использованием переносимой виртуальной машины и

исполнение указанной программы в ответ на интерпретированную программу.

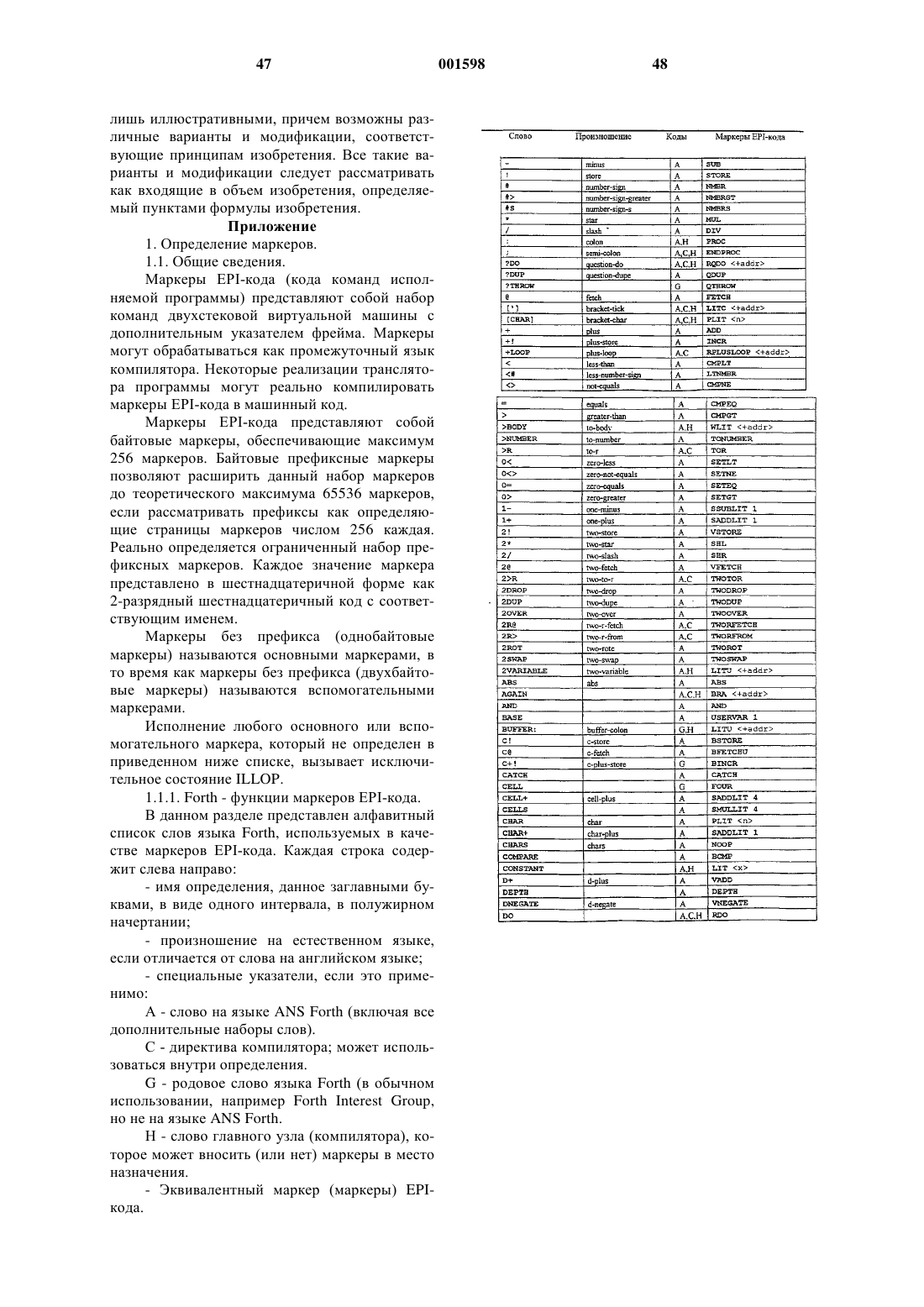

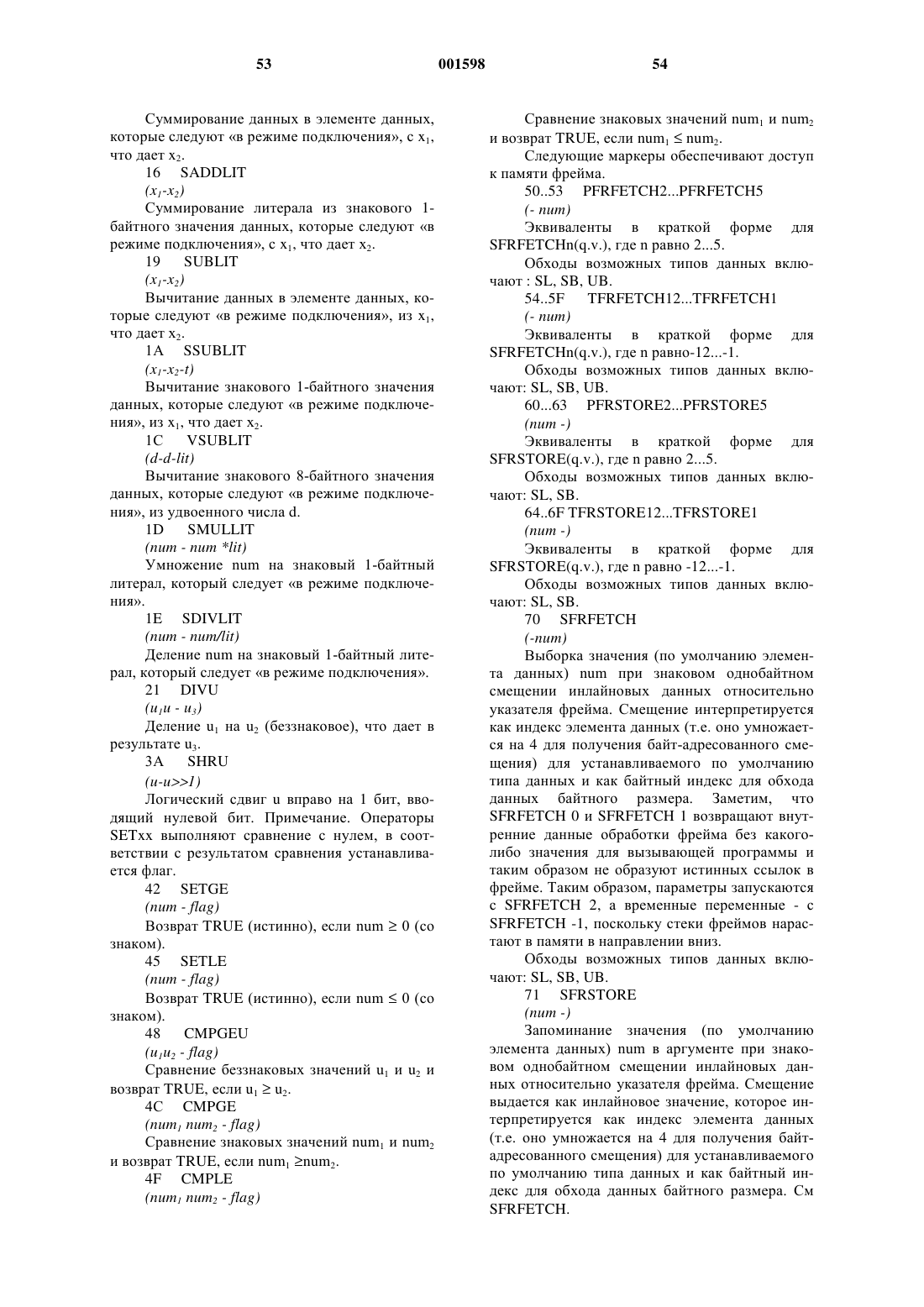

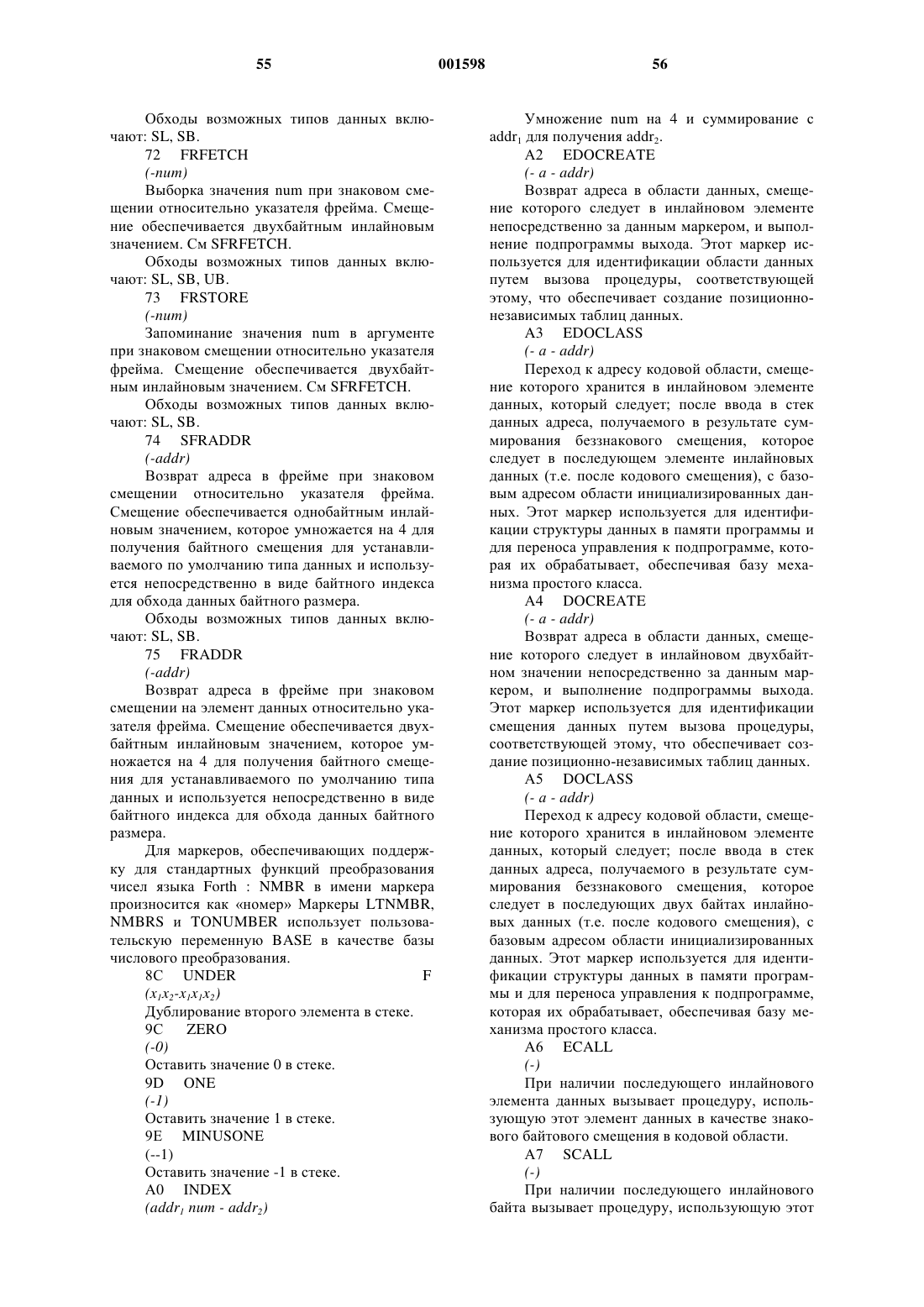

Текст