Оптимизация двунаправленной пересылки данных и управление содержимым для сетей

Формула / Реферат

1. Устройство пересылки объектов данных по сети, содержащее в посылающем местоположении в упомянутой сети

блок перехвата, выполненный с возможностью перехватывания и кэширования проходящих объектов на пути к соответственным получателям; и

блок идентификации, ассоциированный с упомянутым блоком перехвата, выполненный с возможностью генерирования уникального идентификатора для упомянутого проходящего объекта, причем упомянутый блок перехвата дополнительно выполнен с возможностью замены упомянутого проходящего объекта на упомянутый уникальный идентификатор для прохождения по упомянутой сети и дополнительного использования упомянутого уникального идентификатора для маркирования упомянутого объекта в упомянутом кэше; и

в принимающем местоположении в упомянутой сети блок поиска, выполненный с возможностью поиска соответствующего объекта, по меньшей мере, в словаре одного узла, используя упомянутый уникальный идентификатор для идентификации упомянутого соответствующего объекта, таким образом подавая упомянутый соответствующий объект соответственному получателю из словаря относительно близлежащего узла без выполнения избыточной пересылки по сети.

2. Устройство по п.1, в котором упомянутый блок поиска выполнен с возможностью обеспечения:

a) локального поиска,

b) если упомянутый локальный поиск является неуспешным, тогда поиска на ближайшем узле сети, и

c) если упомянутый локальный поиск является неуспешным, тогда продолжения поиска на последовательно удаленных узлах сети.

3. Устройство по п.2, в котором упомянутый блок поиска дополнительно выполнен с возможностью модифицирования упомянутого поиска в соответствии с соображениями по выравниванию нагрузки.

4. Устройство по п.3, в котором упомянутые соображения по выравниванию нагрузки получают с центрального узла управления выравниванием нагрузки.

5. Устройство по п.1, в котором упомянутый объект сегментируется перед сохранением, так что каждый сегмент является доступным для поиска и транспортабельным сам по себе.

6. Устройство по п.3, в котором при модификации упомянутого сегментированного объекта каждый сегмент интерпретируется независимо.

7. Устройство по п.5, дополнительно выполненное с возможностью включения изменения в сегмент в качестве дельты с исходным сегментом.

8. Устройство по п.1, в котором упомянутая функция идентификации является, по существу, инъективной.

9. Устройство по п.8, в котором упомянутый блок идентификации выполнен с возможностью использования хэш-функции в качестве упомянутой, по существу, инъективной функции идентификации.

10. Устройство по п.1, в котором упомянутый блок идентификации выполнен с возможностью использования полностью инъективной функции идентификации.

11. Устройство по п.1, в котором копии соответственных проходящих объектов сохраняются на множестве узлов упомянутой сети, причем каждый в ассоциации с упомянутым соответственным уникальным идентификатором, так что упомянутая копия является извлекаемой с каждого узла, используя упомянутый соответственный уникальный идентификатор.

12. Устройство по п.2, в котором расстояние до узлов определяется посредством сетевых параметров, и в котором упомянутые сетевые параметры содержат по меньшей мере один из группы, включающей в себя физическое расстояние, пропускную способность, время двойного пробега, время ожидания, количество транзитных участков маршрутизации и экономические затраты.

13. Устройство по п.11, в котором упомянутый блок перехвата выполнен с возможностью сегментирования проходящих объектов перед кэшированием, причем устройство дополнительно содержит блок выравнивания нагрузки, ассоциированный с упомянутым блоком поиска, так что упомянутый блок выравнивания нагрузки может извлекать различные сегменты упомянутого объекта с различных узлов упомянутой сети, таким образом обеспечивая относительно выровненное использование сети.

14. Устройство по п.1, дополнительно содержащее блок управления содержимым, выполненный с возможностью хранения уникальных идентификаторов, относящихся к объектам данных, распределением которых он предназначен управлять, вместе с правилами для упомянутого управления, так что может выполняться поиск упомянутого блока управления, используя данный уникальный идентификатор, для извлечения соответствующего правила для применения к дополнительному распределению упомянутого объекта.

15. Устройство по п.14, в котором упомянутое правило представляет собой любое одно из группы, содержащей блокировку пересылки, изменение объекта и замену объекта.

16. Устройство по п.1, в котором упомянутое посылающее местоположение дополнительно содержит блок идентификации принимающего местоположения, выполненный с возможностью идентификации системного компонента в упомянутом принимающем местоположении посредством посылки сообщения ПУСИ упомянутому получателю, и предоставления возможности распознавания и изменения ответа на упомянутое сообщение ПУСИ при помощи упомянутого системного компонента, таким образом идентифицируя упомянутый системный компонент в качестве компонента в упомянутом принимающем местоположении.

17. Устройство по п.1, в котором упомянутое посылающее местоположение дополнительно содержит блок идентификации принимающего местоположения, выполненный с возможностью идентификации ближайшего системного компонента к упомянутому получателю посредством посылки сообщения ПУСИ упомянутому получателю, и предоставления возможности распознавания и изменения ответа на упомянутое сообщение ПУСИ при помощи первого системного компонента, через который проходит упомянутый ответ, таким образом идентифицируя упомянутый системный компонент в качестве ближайшего системного компонента к упомянутому получателю.

18. Способ пересылки объектов данных по сети, содержащий

в посылающем местоположении в упомянутой сети перехватывание и сохранение проходящих объектов на пути к соответственным получателям;

генерирование уникального идентификатора для упомянутого проходящего объекта,

замену упомянутого проходящего объекта упомянутым уникальным идентификатором для прохождения по упомянутой сети и

использование упомянутого уникального идентификатора для маркирования упомянутого объекта в упомянутом кэше; и

в принимающем местоположении в упомянутой сети

поиск соответствующего объекта по меньшей мере на одном узле сети, используя упомянутый уникальный идентификатор, для идентификации упомянутого соответствующего объекта, таким образом подавая упомянутый соответствующий объект соответственному получателю с относительно близлежащего узла сети без выполнения избыточной пересылки по сети.

19. Способ по п.18, в котором упомянутый поиск первоначально выполняется локально, затем на узле, который является ближним к упомянутому предназначенному получателю, и, если соответствующий объект все еще не найден, тогда производят расширение упомянутого поиска на неизменно более удаленные узлы.

20. Способ по п.18, содержащий сегментирование упомянутых проходящих объектов с предварительно определенными размерами перед упомянутым сохранением в кэшах и перед упомянутым созданием уникального идентификатора.

21. Способ по п.19, в котором расстояние до узлов определяется с использованием сетевых параметров, содержащих по меньшей мере один из группы, включающей в себя физическое расстояние, пропускную способность, время двойного пробега, время ожидания, количество транзитных участков маршрутизации и экономические затраты.

22. Способ по п.20, в котором упомянутый поиск выполняется на множестве узлов по различным путям к упомянутому предназначенному получателю, таким образом гарантируя относительное выравнивание используемости сети.

23. Узел сети передачи данных, выполненный с возможностью минимизирования избыточной пересылки объекта по упомянутой сети, причем узел содержит

блок перехвата, выполненный с возможностью перехватывания передач данных по сети, содержащих объекты данных;

словарь узла, выполненный с возможностью хранения упомянутых объектов данных;

блок маркирования, ассоциированныщ ё упомянутым словарем узла, выполненный с возможностью:

a) генерирования уникального идентификатора каждого объекта данных, хранимого в упомянутом словаре узла, таким образом обеспечивая каждый упомянутый объект данных электронной подписью;

b) хранения первой копии упомянутого идентификатора в ассоциации с упомянутым объектом; и

c) замены упомянутого объекта данных второй копией упомянутого идентификатора в упомянутой передаче данных по сети для продолжения по упомянутой сети; и

блок извлечения, ассоциированный с упомянутым словарем узла, выполненный с возможностью

d) приема опроса объекта, идентифицированного электронной подписью, от упомянутой сети,

e) сравнения упомянутой электронной подписи с хранимыми подписями в упомянутом кэше,

f) если найдено совпадение, тогда извлечения объекта, соответствующего упомянутой совпадаемой подписи, и

g) если совпадение не найдено, тогда посылки упомянутого опроса на соседний узел.

24. Словарь кэширования, ассоциированный с узлом сети передачи данных, причем упомянутый словарь кэширования выполнен с возможностью минимизирования избыточной пересылки объекта по упомянутой сети, словарь кэширования может хранить упомянутые объекты данных и дополнительно ассоциирован с

блоком перехвата, выполненным с возможностью перехватывания передач данных по сети, содержащих объекты данных;

блоком маркирования, выполненным с возможностью:

a) генерирования уникального идентификатора каждого объекта данных, хранимого в упомянутом словаре кэширования, таким образом обеспечивая каждый упомянутый объект данных электронной подписью;

b) хранения первой копии упомянутого идентификатора в ассоциации с упомянутым объектом; и

c) замены упомянутого объекта данных второй копией упомянутого идентификатора в упомянутой передаче данных по сети для продолжения по упомянутой сети; и

блоком извлечения для

d) приема опроса в отношении объекта, идентифицированного электронной подписью, от упомянутой сети,

e) сравнения упомянутой электронной подписи с хранимыми подписями в упомянутом словаре кэширования,

f) если совпадение найдено, тогда извлечения объекта, соответствующего упомянутой совпадаемой подписи, и

g) если совпадение не найдено, тогда посылки упомянутого опроса на соседний узел.

25. Способ пересылки объектов данных по сети, содержащей множество узлов, содержащий

хранение любого проходящего объекта на узле, расположенном относительно близко к отправителю,

генерирование уникального идентификатора упомянутого объекта;

хранение упомянутого уникального идентификатора в ассоциации с упомянутым объектом на упомянутом относительно близком узле;

посылку упомянутого уникального идентификатора по направлению к предназначенному получателю упомянутого объекта;

на узле, относительно близком к упомянутому предназначенному получателю,

использование упомянутого посланного уникального идентификатора для сравнения с идентификаторами объектов, хранимыми на нем, для поиска совпадения;

если совпадение найдено, тогда извлечение соответствующего хранимого объекта и посылка упомянутому предназначенному получателю;

если совпадение не найдено, тогда повторение поиска упомянутого совпадения на другом узле до тех пор, пока не будет найдено совпадение.

26. Способ по п.25, в котором расстояние до узла определяется с использованием сетевых параметров, содержащих по меньшей мере один из группы, включающей в себя физическое расстояние, пропускную способность, время двойного пробега, время ожидания, количество транзитных участков маршрутизации и экономические затраты.

27. Устройство удаленной идентификации по сети системного компонента, ближайшего к данному расположению, причем устройство содержит

генератор сообщений, выполненный с возможностью генерирования запроса ответа, идентифицируемого на соответственные системные компоненты, и

посылающий блок, выполненный с возможностью посылки упомянутого запроса ответа на упомянутое данное расположение, так что упомянутый запрос ответа принимается упомянутым данным расположением, и ответ посылается обратным сообщением, причем упомянутый ответ является идентифицируемым на упомянутые системные компоненты, так что первый системный компонент, принимающий упомянутый ответ, идентифицирует самого себя для упомянутого устройства.

28. Устройство по п.27, в котором упомянутый запрос ответа представляет собой сообщение ПУСИ, содержащее первое поле, имеющее первое число, и второе поле, имеющее второе число, являющееся предварительно определенной функцией упомянутого первого числа, причем упомянутая предварительно определенная функция используется упомянутыми системными компонентами для идентификации упомянутого ответа.

29. Способ удаленной идентификации по сети системного компонента, ближайшего к данному расположению, причем способ содержит

генерирование запроса ответа, идентифицируемого на соответственные системные компоненты,

посылку упомянутого запроса ответа на упомянутое данное расположение, так что упомянутый запрос ответа принимается упомянутым данным расположением, и ответ посылается обратным сообщением, причем упомянутый ответ является идентифицируемым на упомянутые системные компоненты, так что первый системный компонент, принимающий упомянутый ответ, идентифицирует самого себя.

30. Способ по п.29, в котором генерирование упомянутого запроса ответа содержит вставление в упомянутый запрос ответа первого числа и второго числа, являющегося предварительно определенной функцией упомянутого первого числа, причем упомянутая предварительно определенная функция позволяет упомянутым системным компонентам идентифицировать упомянутый ответ.

31. Устройство нахождения ближайшего соседнего узла назначения к принимающему местоположению, в котором посылающее местоположение дополнительно содержит блок идентификации принимающего местоположения, выполненный с возможностью идентификации системного компонента на упомянутом принимающем местоположении посредством посылки сообщения ПУСИ упомянутому получателю, и предоставления возможности распознавания и изменения ответа на упомянутое сообщение ПУСИ упомянутым системным компонентом, таким образом идентифицируя упомянутый системный компонент в качестве компонента на упомянутом принимающем местоположении.

32. Устройство нахождения ближайшего принимающего местоположения к посылающему местоположению, в котором упомянутое посылающее местоположение дополнительно содержит блок идентификации принимающего местоположения, выполненный с возможностью идентификации ближайшего системного компонента к упомянутому получателю посредством посылки сообщения ПУСИ упомянутому получателю, и предоставления возможности распознавания и изменения ответа на упомянутое сообщение ПУСИ первым системным компонентом, через который проходит упомянутый ответ, таким образом идентифицируя упомянутый системный компонент в качестве ближайшего системного компонента к упомянутому получателю.

33. Способ нахождения ближайшего соседнего узла назначения к принимающему местоположению, причем способ содержит

идентификацию системного компонента на упомянутом принимающем местоположении посредством посылки сообщения ПУСИ упомянутому получателю,

распознавание ответа на упомянутое сообщение ПУСИ и изменение ответа на упомянутое сообщение ПУСИ, таким образом идентифицируя упомянутый системный компонент в качестве компонента на упомянутом принимающем местоположении.

34. Способ нахождения ближайшего принимающего местоположения к посылающему местоположению, причем способ содержит

идентификацию ближайшего системного компонента к упомянутому получателю посредством посылки сообщения ПУСИ упомянутому получателю и

предоставление возможности распознавания и изменения ответа на упомянутое сообщение ПУСИ первым системным компонентом, через который проходит упомянутый ответ, таким образом идентифицируя упомянутый системный компонент в качестве ближайшего системного компонента к упомянутому получателю.

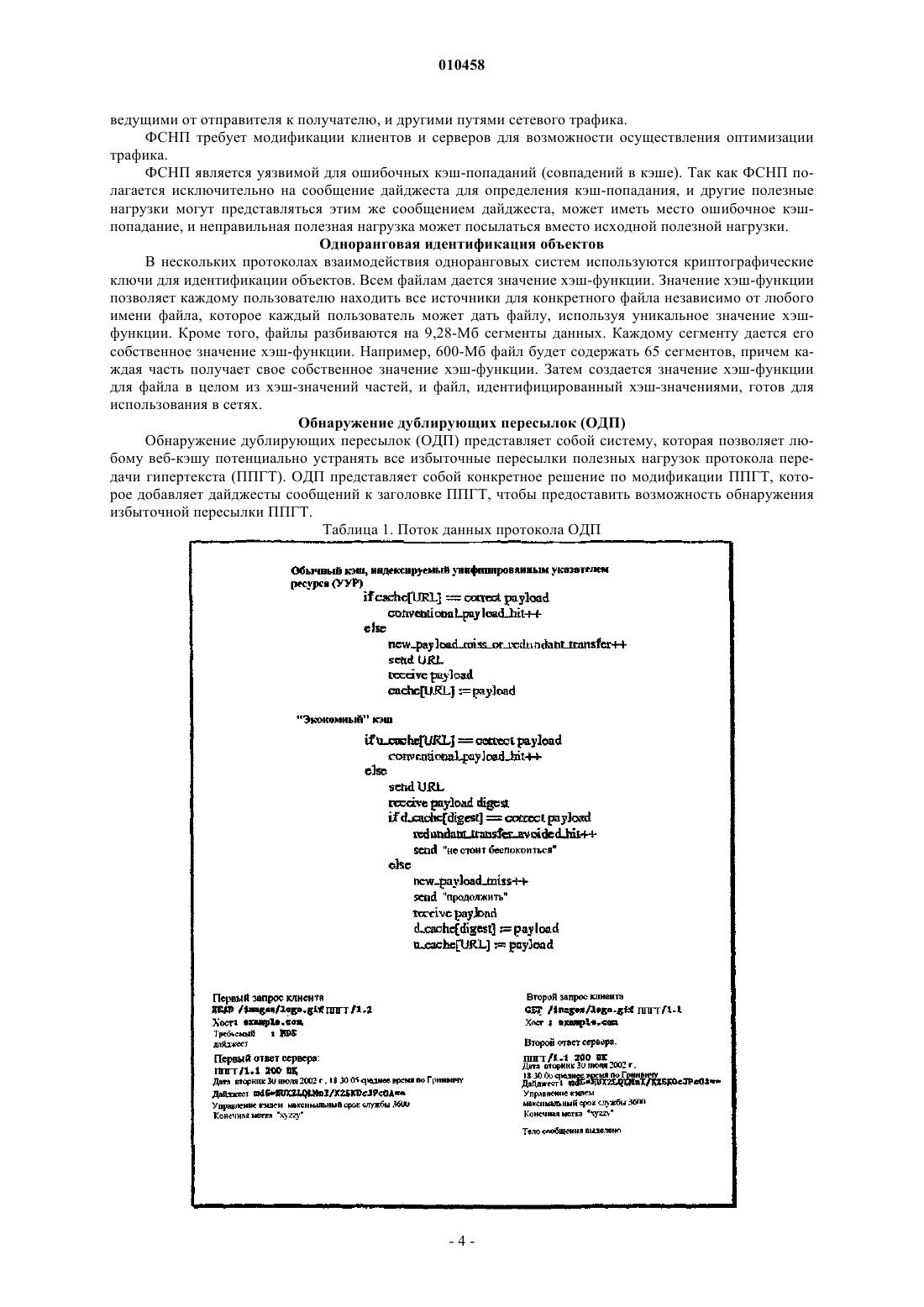

Текст