Способ шифрования и дешифрования информации и устройство для его осуществления

Номер патента: 3679

Опубликовано: 28.08.2003

Авторы: Захаров Владимир Владимирович, Мищенко Валентин Александрович, Виланский Юрий Викторович, Вержбалович Дмитрий Игоревич

Формула / Реферат

1. Способ шифрования информации, включающий следующие шаги:

предварительную генерацию данных о множестве характеристических функций, преобразующих значения всех исходных символов, которые могут быть использованы в данном виде информации, в шифрованные символы;

определение числа (n) циклов преобразования конкретной исходной информации;

осуществление цикла преобразования, включающего

генерацию признака (Ri), определяющего функцию, используемую для преобразования информации в текущем цикле преобразования;

преобразование информации с использованием выбранной функции;

повторение циклов преобразования определенное число раз;

отличающийся тем, что

преобразование информации в каждом цикле осуществляют таким образом, в результате которого образуются преобразованная в данном цикле информация (Ci) и вспомогательная информация для данного цикла (Fi);

число (n) циклов преобразования исходной информации выбирают из заданного критерия;

формируют шифрованную информацию, состоящую из двух частей, одна из которых содержит окончательно преобразованную информацию (Cn), а вторая содержит совокупность вспомогательной информации (F={F1, F2, :, Fn}).

2. Способ шифрования информации по п.1, отличающийся тем, что

преобразование информации в каждом цикле осуществляют таким образом, в результате которого образуется преобразованная в данном цикле информация (Ci), меньшая либо равная по длине исходной информации, и вспомогательная информация для данного цикла (Fi);

число (n) циклов преобразования исходной информации выбирают из заданного критерия, определяющего размер окончательно преобразованной информации,

формируют шифрованную информацию, состоящую из двух частей, одна из которых содержит окончательно преобразованную информацию (Cn), меньшую по длине, чем исходная информация, а вторая содержит совокупность вспомогательной информации (F={F1, F2, ..., Fn}).

3. Способ шифрования информации по п.1, отличающийся тем, что

преобразование информации в каждом цикле осуществляют таким образом, в результате которого образуются преобразованная в данном цикле информация (Ci), меньшая, либо равная, либо большая по длине исходного сообщения, и вспомогательная информация для данного цикла (Fi);

число (n) циклов преобразования исходной информации выбирают из заданного критерия, определяющего размер окончательно преобразованной информации и/или степень стойкости кодированной информации,

формируют шифрованную информацию, состоящую из двух частей, одна из которых содержит окончательно преобразованную информацию (Cn), меньшую, либо равную, либо большую по длине, чем исходная информация, а вторая содержит совокупность вспомогательной информации (F={F1, F2, ..., Fn}).

4. Способ по пп.1, 2 или 3, отличающийся тем, что в каждом или некоторых циклах преобразованная в данном цикле информация (Ci) и(или) вспомогательная информация для данного цикла (Fi) перемешиваются.

5. Способ по пп.1, 2, или 3, или 4, отличающийся тем, что определенная часть вспомогательной информации для данного цикла (Fi) добавляется в преобразованную в данном цикле информацию (Ci) в каждом или некоторых циклах преобразования.

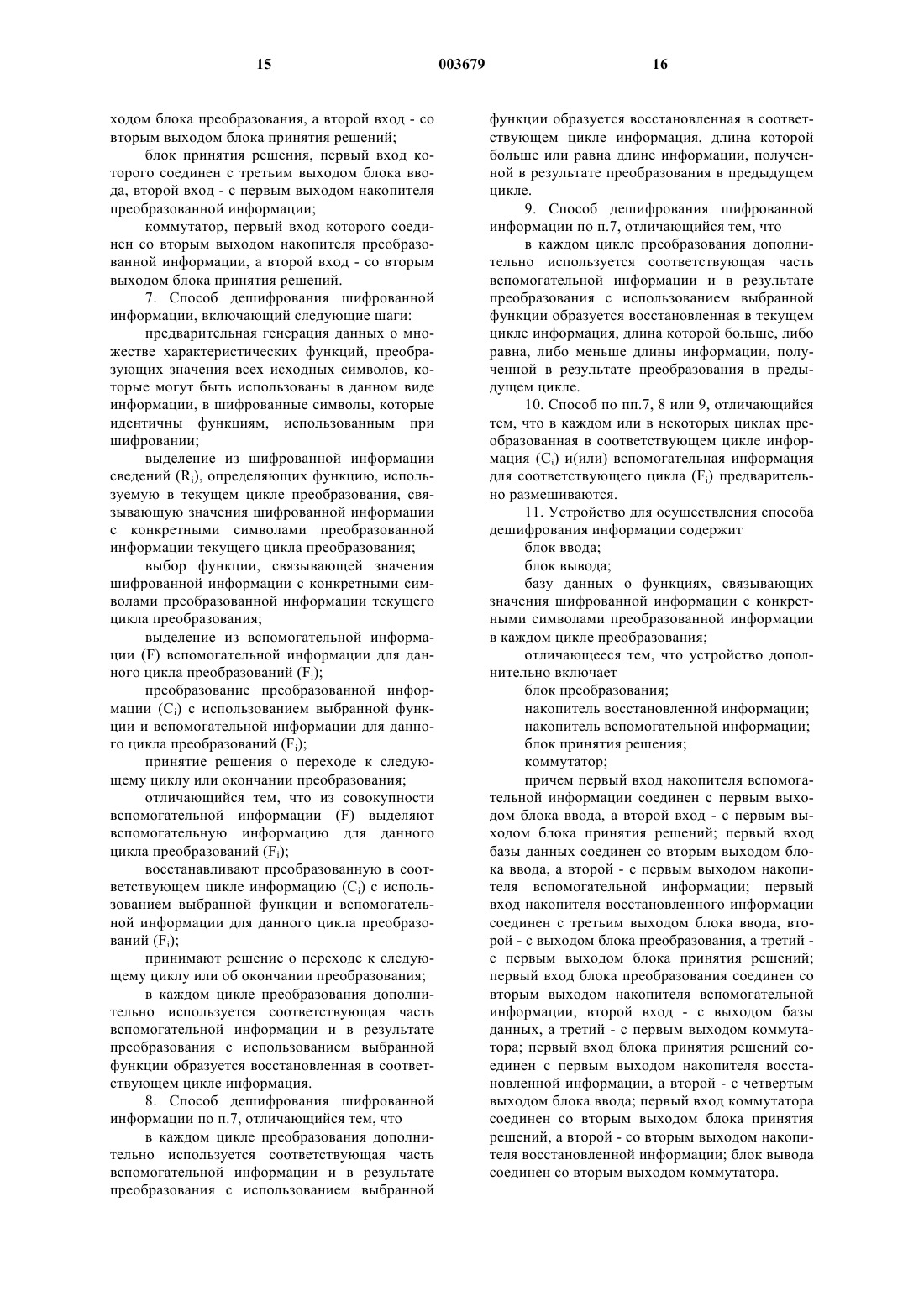

6. Устройство для осуществления способа шифрования информации содержит

блок ввода;

блок вывода, первый вход которого соединен со вторым выходом коммутатора, а второй - с выходом накопителя вспомогательной информации;

базу данных о характеристических функциях, преобразующих исходную информацию в шифрованную информацию, первый вход которой соединен с первым выходом блока ввода, а второй - с выходом генератора случайных чисел;

отличающееся тем, что устройство дополнительно включает

генератор случайных чисел, вход которого соединен с первым выходом блока принятия решений;

блок преобразования, первый вход которого соединен со вторым выходом блока ввода, второй вход - с выходом базы данных, третий вход - с первым выходом коммутатора;

накопитель преобразованной информации, вход которого соединен с первым выходом блока преобразования;

накопитель вспомогательной информации, первый вход которого соединен со вторым выходом блока преобразования, а второй вход - со вторым выходом блока принятия решений;

блок принятия решения, первый вход которого соединен с третьим выходом блока ввода, второй вход - с первым выходом накопителя преобразованной информации;

коммутатор, первый вход которого соединен со вторым выходом накопителя преобразованной информации, а второй вход - со вторым выходом блока принятия решений.

7. Способ дешифрования шифрованной информации, включающий следующие шаги:

предварительная генерация данных о множестве характеристических функций, преобразующих значения всех исходных символов, которые могут быть использованы в данном виде информации, в шифрованные символы, которые идентичны функциям, использованным при шифровании;

выделение из шифрованной информации сведений (Ri), определяющих функцию, используемую в текущем цикле преобразования, связывающую значения шифрованной информации с конкретными символами преобразованной информации текущего цикла преобразования;

выбор функции, связывающей значения шифрованной информации с конкретными символами преобразованной информации текущего цикла преобразования;

выделение из вспомогательной информации (F) вспомогательной информации для данного цикла преобразований (Fi);

преобразование преобразованной информации (Ci) с использованием выбранной функции и вспомогательной информации для данного цикла преобразований (Fi);

принятие решения о переходе к следующему циклу или окончании преобразования;

отличающийся тем, что из совокупности вспомогательной информации (F) выделяют вспомогательную информацию для данного цикла преобразований (Fi);

восстанавливают преобразованную в соответствующем цикле информацию (Ci) с использованием выбранной функции и вспомогательной информации для данного цикла преобразований (Fi);

принимают решение о переходе к следующему циклу или об окончании преобразования;

в каждом цикле преобразования дополнительно используется соответствующая часть вспомогательной информации и в результате преобразования с использованием выбранной функции образуется восстановленная в соответствующем цикле информация.

8. Способ дешифрования шифрованной информации по п.7, отличающийся тем, что

в каждом цикле преобразования дополнительно используется соответствующая часть вспомогательной информации и в результате преобразования с использованием выбранной функции образуется восстановленная в соответствующем цикле информация, длина которой больше или равна длине информации, полученной в результате преобразования в предыдущем цикле.

9. Способ дешифрования шифрованной информации по п.7, отличающийся тем, что

в каждом цикле преобразования дополнительно используется соответствующая часть вспомогательной информации и в результате преобразования с использованием выбранной функции образуется восстановленная в текущем цикле информация, длина которой больше, либо равна, либо меньше длины информации, полученной в результате преобразования в предыдущем цикле.

10. Способ по пп.7, 8 или 9, отличающийся тем, что в каждом или в некоторых циклах преобразованная в соответствующем цикле информация (Ci) и(или) вспомогательная информация для соответствующего цикла (Fi) предварительно размешиваются.

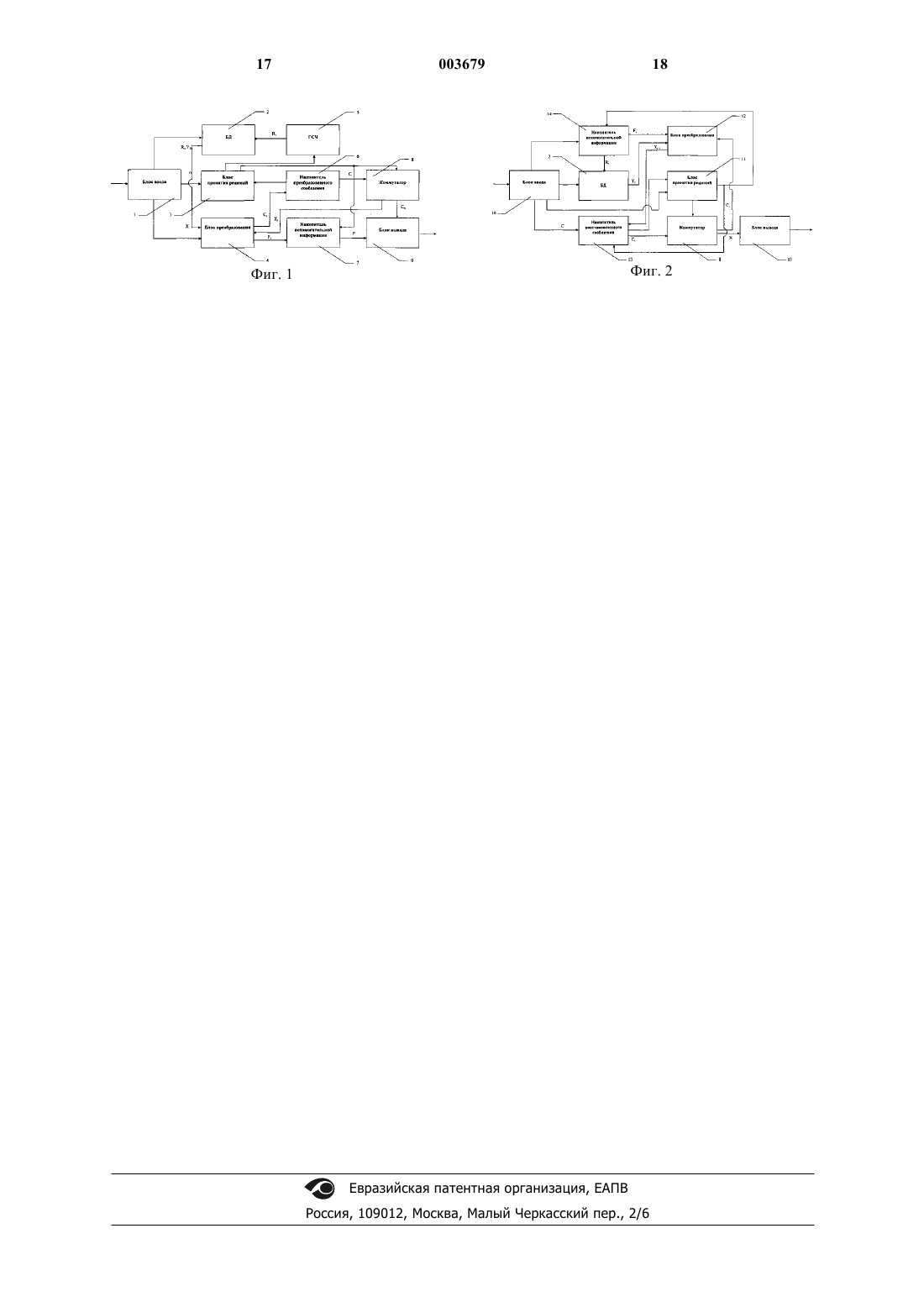

11. Устройство для осуществления способа дешифрования информации содержит

блок ввода;

блок вывода;

базу данных о функциях, связывающих значения шифрованной информации с конкретными символами преобразованной информации в каждом цикле преобразования;

отличающееся тем, что устройсттю дополнительно включает

блок преобразования;

накопитель восстановленной информации;

накопитель вспомогательной информации;

блок принятия решения;

коммутатор;

причем первый вход накопителя вспомогательной информации соединен с первым выходом блока ввода, а второй вход - с первым выходом блока принятия решений; первый вход базы данных соединен со вторым выходом блока ввода, а второй - с первым выходом накопителя вспомогательной информации; первый вход накопителя восстановленной информации соединен с третьим выходом блока ввода, второй - с выходом блока преобразования, а третий - с первым выходом блока принятия решений; первый вход блока преобразования соединен со вторым выходом накопителя вспомогательной информации, второй вход - с выходом базы данных, а третий - с первым выходом коммутатора; первый вход блока принятия решений соединен с первым выходом накопителя восстановленной информации, а второй - с четвертым выходом блока ввода; первый вход коммутатора соединен со вторым выходом блока принятия решений, а второй - со вторым выходом накопителя восстановленной информации; блок вывода соединен со вторым выходом коммутатора.

Текст

1 Изобретение относится к средствам защиты информации от несанкционированного доступа и может быть использовано в криптосистемах для шифрования, передачи и дешифрования сообщений, а также в других системах защиты информации. Известны технические решения, позволяющие защитить передаваемую информацию с помощью специальной аппаратуры или программных средств шифрования,например, для защиты телефонных переговоров используют скремблер [1] стр. 35-37, рис. 22. Принцип его работы основан на инверсии звукового сигнала. В результате инверсии обычная речь превращается в бессмысленный набор звуков, но исходный сигнал принимается абонентом без искажения. Аппарат снабжен блоком изменения голоса, управляемым кодировщиком. В кодировщик заложено 13122 пользовательских кода, обеспечивающих 52488 цифровых комбинаций. В постоянной памяти аппарата хранится резидентное программное обеспечение, которое кодирует и декодирует передаваемую информацию несколькими вариантами,контролирует работу всего аппарата. Однако это известное решение не обеспечивает достаточной степени секретности, т.к. для раскрытия секретных кодов достаточно выполнить ограниченное число математических операций, что современная быстродействующая электронная техника выполняет быстро и эффективно. Степень секретности криптосистемы является ее основным показателем. Задача криптографа - обеспечить как можно большую секретность и подлинность передаваемой информации. Криптоаналитик, напротив, "взламывает" систему защиты, разработанную криптографом. Он пытается раскрыть зашифрованный текст или выдать поддельное сообщение за настоящее. Известны технические решения, позволяющие защитить передаваемую информацию с помощью специальной аппаратуры и(или) программных средств шифрования. Все известные шифры основаны на двух простых способах подстановке и перестановке. При перестановке просто перемешиваются символы открытого сообщения, причем конкретный вид перемешивания определяет ключ. Распределение частот отдельных символов в шифрованном тексте то же, что и в открытом тексте. При подстановке каждый символ открытого сообщения заменяют другим символом из этого же алфавита, а конкретный вид замены определяется секретным ключом. Например, алгоритм стандарта криптографической защиты информации DES [2], стр. 33-34, использует оба этих способа. В нем открытый текст, криптограмма и ключ - двоичные последовательности длиной 64, 64 и 56 соответственно. При использовании DES в режиме"электронной книги" 64-битовые блоки открытого сообщения шифруются с использованием одного ключа независимо друг от друга. Алго 003679 2 ритм DES состоит из 16 циклов, в каждом из которых простые перестановки сочетаются с подстановками в 4-битовых группах. В каждом проходе используются 48 битов ключа, выбираемых псевдослучайным образом из полного 56-битового ключа. Недостатком данного способа является то, что это известное решение не обеспечивает достаточной степени секретности,т.к. для раскрытия подобных секретных кодов с возможным количеством комбинаций ключей 264 даже полный перебор ключей при силовой атаке на систему при современном развитии вычислительной техники выполняется во вполне приемлемые сроки. Кроме того, при одном и том же открытом тексте и неизменных ключах зашифрованный текст будет одним и тем же,что позволяет выявить статистическую закономерность связи между открытым текстом и криптограммой и декодировать криптограмму,не прибегая к прямому перебору ключей. Известна криптосистема с открытыми ключамиRSA [2] стр. 37-39. В этой системе используется односторонняя функция - дискретное возведение в степень. В ГОСТ Р. 34.11 - 94 [3], стр. 3-8 описано хеширование, которое заключается в сопоставлении произвольному набору данных в виде последовательности двоичных символов его образа фиксированной небольшой длины. В этой системе 64-битные полслова шифруются с помощью ключей длиной 256 бит. Недостатками этих систем являются малая длина ключа,что приводит к возможности расшифровки в приемлемые сроки, и низкая скорость шифрования. Все эти системы являются практически стойкими. Теоретически стойкие системы обладают совершенной секретностью. По Шеннону [4],стр. 333-402 это означает, что исходный текст и криптограмма статистически независимы для всех исходных текстов и криптограмм. Известна криптосистема Вернама, которая является теоретически стойкой криптосистемой. Теоретически стойкие системы выдвигают требования к ключу. Для системы с закрытыми ключами неопределенность ключа должна быть не меньше неопределенности исходного сообщения. В теоретически стойких системах длина ключа должна быть не менее длины исходного сообщения. В системе Вернама длина ключа равна длине исходного сообщения. Эта система нашла применение в шифр-блокноте [5], используемом для передачи только одного сообщения. Это является основным недостатком системы, поскольку при каждой передаче необходимо менять и доставлять ключ. Известны также криптосистемы, в которых используют так называемый рандомизатор [2], стр. 26-27. Рандомизатор представляет собой устройство (программное или аппаратное), которое некоторые символы исходного сообщения кодирует некоторым случайным множеством кодов. 3 Обычно это делается для обеспечения равночастотности исходного алфавита. Выравнивание частот сообщения необходимо для того,чтобы криптоаналитик не мог организовать дешифрование сообщения на основе анализа частотных свойств криптограммы. Во всех случаях дерандомизатор должен уметь на фоне случайного оригинального сообщения и случайной выборки кода на поле рандомизации кодируемого символа правильно определять исходный символ. В классических системах, где поле рандомизации невелико, эта задача решается полным перебором кодов, принадлежащих рандомизированному символу. Однако это техническое решение не играет существенной роли в криптозащищенности системы кодирования, поскольку основным средством защиты являются секретные ключи. Из известных технических решений наиболее близким объектом к заявляемому способу и устройству по совокупности существенных признаков является описанное в [6] устройство и способ шифрования, использующие принцип полной рандомизации символов исходного алфавита на множестве кодов с мощностями большой размерности, которые авторы приняли за прототип заявляемого изобретения. Принятый за прототип объект в части способа представляет собой способ шифрования и передачи информации, при котором заранее передают адресату в качестве ключа к получаемым сообщениям сведения о функции, связывающей значения передаваемого ему сообщения с конкретными символами исходной информации для всего массива символов данного вида информации, обрабатывают информацию с использованием упомянутых функций и отправляют адресату сообщение, содержащее данные, полученные в результате обработки информации, причем при обработке информации вычисляют значения передаваемых данных в зависимости от случайно генерируемых чисел, при этом заранее адресату передают набор функций Y1Yn=Yi(X), где Х - переменная величина, а каждой Yi соответствует конкретный символ информации, а также опорную функцию U=U(Z),где Z - переменная величина, и ключевую функцию W=W(Y, U), где Y и U - переменные величины, принимающие значения любого из значений упомянутых функций Yi и U, при обработке передаваемой информации для каждого символа генерируют два случайных числа Х и Z, по соответствующей функции Yi(X) для конкретного символа вычисляют соответствующее значениеY, по опорной функции U(Z) дополнительно вычисляют значение U, по ключевой функцииW(Y, U) и полученным для символа значению Y и значению U из опорной функции вычисляют значение W для этого символа и передают адресату сообщение, содержащее данные о полученных таким образом значениях W, X и Z для каждого символа исходной информации. В части 4 устройства принятый за прототип объект представляет собой устройство для осуществления способа шифрования и передачи информации,содержащее блок ввода информации, массив символов, базу данных о функциях, связывающих конкретные символы с сообщением, которая снабжена вычислителем, соединенным с генератором случайных чисел, содержащее также кодирующее устройство и устройство записи и отправки сообщения, причем с кодирующим устройством соединены массив символов и выход из вычислителя, содержащее также блок вычисления значений опорной функции и блок вычисления значений ключевой функции, генератор случайных величин снабжен двумя выходами, соединенными с кодирующим устройством, причем первый выход из генератора случайных чисел соединен также с входом в блок вычисления значений опорной функции, а второй - с входом в вычислитель базы данных о функциях, выход из этого вычислителя соединен с кодирующим устройством через блок вычисления значений ключевой функции, а ко второму входу последнего подключен выход из блока вычисления значений опорной функции. Однако принятый за прототип объект обладает тем недостатком, что при шифровании длина шифрованного сообщения значительно превышает длину исходного сообщения. Задачей предлагаемого изобретения является усовершенствование способа шифрования путем получения нескольких сообщений из исходного,причем, по крайней мере, одно из полученных сообщений может быть сжато до заданных размеров, при этом для криптоаналитика полностью утрачивается связь между исходным текстом и криптограммой. В результате решения поставленной задачи достигнут новый технический результат, заключающийся в создании новой системы шифрования, обеспечивающей высокую криптостойкость системы без существенного увеличения длины сообщения. Данный технический результат достигается следующим образом. Способ шифрования информации включает следующие шаги: предварительную генерацию сведений о функциях, связывающих значения символов исходного сообщения с конкретными символами шифрованного сообщения для всего массива символов данного вида сообщений; определение числа (n) циклов преобразования исходного сообщения; осуществление цикла преобразования,включающего генерацию признака (Ri), определяющего функцию, используемую для преобразования сообщения в текущем цикле преобразования; преобразование сообщения с использованием выбранной функции; повторение циклов преобразования определенное число раз; 5 при этом преобразование сообщения в каждом цикле осуществляют таким образом, в результате которого образуются преобразованное в данном цикле сообщение (Сi) и вспомогательная информация для данного цикла (Fi); число (n) циклов преобразования исходного сообщения выбирают из заданного критерия; формируют шифрованное сообщение, состоящее из двух частей, одна из которых содержит окончательно преобразованное сообщение(Сn), а вторая содержит совокупность вспомогательной информации (F=F1, F2, , Fn). Дальнейшее усовершенствование способа характеризуется тем, что преобразование сообщения в каждом цикле осуществляют таким образом, в результате которого образуются преобразованное в данном цикле сообщение (Сi), меньшее либо равное по длине исходному сообщению, и вспомогательная информация для данного цикла (Fi); число (n) циклов преобразования исходного сообщения выбирают из заданного критерия(например, размера окончательно преобразованного сообщения),формируют шифрованное сообщение, состоящее из двух частей, одна из которых содержит окончательно преобразованное сообщение(Сn), меньшее по длине, чем исходное сообщение, а вторая содержит совокупность вспомогательной информации (F=F1, F2, , Fn). Еще одно усовершенствование способа характеризуется тем, что преобразование сообщения в каждом цикле осуществляют таким образом, в результате которого образуется преобразованное в данном цикле сообщение (Ci), меньшее, либо равное,либо большее по длине исходного сообщения, и вспомогательная информация для данного цикла (Fi); число (n) циклов преобразования исходного сообщения выбирают из заданного критерия(например, размера окончательно преобразованного сообщения); формируют шифрованное сообщение, состоящее из двух частей, одна из которых содержит окончательно преобразованное сообщение(Сn), меньшее, либо равное, либо большее по длине, чем исходное сообщение, а вторая содержит совокупность вспомогательной информации (F=F1, F2, , Fn). Дальнейшее усовершенствование способа характеризуется тем, что в каждом или некоторых циклах преобразованное в данном цикле сообщение (Сi) и(или) вспомогательная информация для данного цикла (Fi) перемешиваются. Следующее усовершенствование способа характеризуется тем, что определенная часть вспомогательной информации для данного цикла (Fi) добавляется в преобразованное в данном цикле сообщение (Сi) в каждом или некоторых циклах преобразования. 6 Структурную интерпретацию излагаемых идей можно рассмотреть на примере заявляемого устройства. Устройство для осуществления способа шифрования информации содержит блок ввода; блок вывода, первый вход которого соединен со вторым выходом коммутатора, а второй с выходом накопителя вспомогательной информации; базу данных о функциях, связывающих исходное сообщение с шифрованным сообщением, первый вход которой соединен с первым выходом блока ввода, а второй - с выходом генератора случайных чисел; генератор случайных чисел, вход которого соединен с первым выходом блока принятия решений; блок преобразования, первый вход которого соединен со вторым выходом блока ввода,второй вход - с выходом базы данных, третий вход - с первым выходом коммутатора; накопитель преобразованного сообщения,вход которого соединен с первым выходом блока преобразования; накопитель вспомогательной информации,первый вход которого соединен со вторым выходом блока преобразования, а второй вход - со вторым выходом блока принятия решений; блок принятия решения, первый вход которого соединен с третьим выходом блока ввода, второй вход - с первым выходом накопителя преобразованного сообщения; коммутатор, первый вход которого соединен со вторым выходом накопителя преобразованного сообщения, а второй вход - со вторым выходом блока принятия решений. Способ дешифрования шифрованной информации включает следующие шаги: предварительную генерацию сведений о функциях, связывающих значения символов шифрованного сообщения с конкретными символами исходного сообщения для всего массива символов данного вида сообщения, которые идентичны функциям, использованным при шифровании; выделение из шифрованного сообщения сведений (Ri), определяющих функцию, используемую в текущем цикле преобразования, связывающую значения шифрованных сообщений с конкретными символами преобразованного сообщения текущего цикла преобразования; выбор функции, связывающей значения шифрованных сообщений с конкретными символами преобразованного сообщения текущего цикла преобразования; выделение из вспомогательной информации (F) вспомогательной информации для данного цикла преобразований (Fi); преобразование преобразованного сообщения (Сi) с использованием выбранной функции и вспомогательной информации для данного цикла преобразований (Fi); 7 принятие решения о переходе к следующему циклу или окончании преобразования; при этом из совокупности вспомогательной информации (F) выделяют вспомогательную информацию для данного цикла преобразований (Fi); восстанавливают преобразованное в соответствующем цикле сообщение (Сi) с использованием выбранной функции и вспомогательной информации для данного цикла преобразований(Fi); принимают решение о переходе к следующему циклу или окончании преобразования; в каждом цикле преобразования дополнительно используется соответствующая часть вспомогательной информации и в результате преобразования с использованием выбранной функции образуется восстановленное в соответствующем цикле сообщение. Дальнейшее усовершенствование способа характеризуется тем, что в каждом цикле преобразования дополнительно используется соответствующая часть вспомогательной информации и в результате преобразования с использованием выбранной функции образуется восстановленное в соответствующем цикле сообщение, длина которого больше или равна длине сообщения, полученного в результате преобразования в предыдущем цикле. Следующее усовершенствование способа характеризуется тем, что в каждом цикле преобразования дополнительно используется соответствующая часть вспомогательной информации и в результате преобразования с использованием выбранной функции образуется восстановленное в текущем цикле сообщение, длина которого больше, либо равна, либо меньше длины сообщения, полученного в результате преобразования в предыдущем цикле. Еще одно усовершенствование способа характеризуется тем, что в каждом или в некоторых циклах преобразованное в соответствующем цикле сообщение (Сi) и(или) вспомогательная информация для соответствующего цикла (Fi) предварительно размешиваются. Устройство для осуществления способа дешифрования сообщения содержит блок ввода (10); блок вывода (15); базу данных (2) о функциях, связывающих входную информацию с сообщением; блок преобразования (12); накопитель восстановленного сообщения(13); блок принятия решения (11); коммутатор (8). 8 Причем первый вход накопителя вспомогательной информации (13) соединен с первым выходом блока ввода (10), а второй вход накопителя вспомогательной информации (13) - с первым выходом блока принятия решений (11); первый вход базы данных (2) соединен со вторым выходом блока ввода (10), а второй - с первым выходом накопителя вспомогательной информации (13); первый вход накопителя восстановленного сообщения соединен с третьим выходом блока ввода, второй - с выходом блока преобразования, а третий - с первым выходом блока принятия решений; первый вход блока преобразования соединен со вторым выходом накопителя вспомогательной информации, второй вход - с выходом базы данных, а третий - с первым выходом коммутатора; первый вход блока принятия решений соединен с первым выходом накопителя восстановленного сообщения, а второй - с четвертым выходом блока ввода; первый вход коммутатора соединен со вторым выходом блока принятия решений, а второй - со вторым выходом накопителя восстановленного сообщения; блок вывода соединен со вторым выходом коммутатора. Отличительная особенность нового способа может быть представлена следующим примером. Символы исходного алфавита A a1, a2, ,an такие, что двоичное представление каждого символа имеет одинаковую длину для всего алфавита А, заменяются на символы алфавита Вib1i, b2i, bni такие, что двоичное представление каждого символа может иметь различную длину. Процесс такой замены является итерационным, т.е. на каждом i-ом шаге в качестве исходного сообщения используется результат замены, полученный на (i-1) шаге, на каждом iшаге используется свой алфавит замены Bi, вырабатываемый с помощью функции Yi, выбираемой случайным образом из множества функций, переданных адресату заранее, причем на каждом i-ом шаге вырабатывается вспомогательная информация Fi, используемая для восстановления исходного сообщения. В качестве дополнительной меры защиты от криптоанализа на каждом шаге или некоторых шагах может выполнятся перемешивание сообщения, полученного в результате преобразования. В результате такого преобразования получается преобразованный текст (Сn), длина которого может быть не менее длины одного символа алфавита Вn, использованного на последнем шаге преобразования. Такие системы обладают необычными свойствами: в результате преобразования исходного сообщения образуются, по меньшей мере, два выходных сообщения (преобразованное сообщение (Сn) и вспомогательная информация (F,каждое из которых в отдельности не имеет никакого смысла с точки зрения восстановления 9 исходного сообщения и может передаваться по отдельному каналу связи; в общем случае длина преобразованного сообщения может иметь длину одного символа алфавита замены, например, если исходное сообщение имеет байтовое представление, то преобразованное сообщение может иметь длину в один байт, независимо от длины и вида исходного сообщения; при многократном шифровании одного и того же исходного сообщения преобразованное сообщение будет различным, что снимает проблему закрытого канала для передачи ключевой информации; изменение любого символа в преобразованном сообщении или вспомогательной информации влечет за собой невозможность восстановления исходного сообщения. Функции преобразования (Yi) могут быть заданы в табличном виде. Например, в случае представления исходного сообщения в виде Nразрядных двоичных последовательностей и преобразования сжатия функции Yi могут быть заданы в виде массива из 2N троек - (аk, bik,fik), где ak - N-битный исходный код, bik - преобразованный битовый код переменной длины,не большей N, причем только два значения изbik имеют длину N бит, fik - сведения о длине соответствующих bik в битах. При таком представлении существуют (2N)(2N-1)(2N-2) различных возможных функций преобразования, таких, что где Lik - длина bik в битах. При N=8 имеется 25625425510511 различных функций преобразования (Yi). При этом два значения bik имеют длину 1 бит, четыре значения bik имеют длину 2 бита, восемь значений bik имеют длину 3 бита,шестнадцать значений bik имеют длину 4 бита,тридцать два значения bik имеют длину 5 бит,шестьдесят четыре значения bik имеют длину 6 бит, сто двадцать восемь значений bik имеют длину 7 бит и два значения bik имеют длину 8 бит. Тогда для произвольной функции Yi средняя длина преобразованного сообщения Х будет равна а средняя длина вспомогательной информации Таким образом, средний коэффициент сжатия на одном шаге преобразования примет значенияKflags=255/1024 При выполнении М циклов преобразования ожидаемая средняя длина преобразованного сообщения составит а вспомогательной информации Соответственно при выполнении 10 циклов преобразования средняя длина преобразованного сообщения при N=8 будет составлять приблизительно 0,067 от длины исходного сообщения, а длина вспомогательной информации 0,97 от длины исходного сообщения. Общая длина составит приблизительно 1,037 от исходной длины, а для 100 циклов преобразования 10-12 и 1,04 соответственно. Если на каждом цикле преобразования к преобразованному сообщению добавлять S байт вспомогательной информации, то средняя длина преобразованного сообщения составит а длина вспомогательной информации составит Конструкция заявляемой установки может быть реализована в различных вариантах, осуществляющих заявляемый способ шифрования информации, с использованием известных аппаратных средств. Все эти варианты расширяют технологические возможности использования изобретения. Таким образом, устраняется основной недостаток метода принятого в качестве прототипа - существенное увеличение размеров шифрованного сообщения по сравнению с исходным. Приведенные отличительные особенности заявляемого изобретения в сравнении с известными техническими решениями позволяют создать систему и устройство шифрования информации,обеспечивающие статистическую независимость шифрованного и открытого текстов, т.е. обладающие свойствами теоретически стойкой системы криптографии, неповторяемостью зашифрованного сообщения при многократном шифровании одного и того же сообщения при неизменных ключах. На фиг. 1 представлена схема устройства, поясняющая осуществление заявляемого способа шифрования информации. Устройство для осуществления способа шифрования информации содержит 1. Блок вывода 2. Базy данных 3. Блок принятия решений 4. Блок преобразования 11 5. Генератор случайных чисел 6. Накопитель преобразованного сообщения 7. Накопитель вспомогательной информации 8. Коммутатор 9. Блок вывода Устройство работает следующим образом. Через блок ввода (1) в базу данных (2) поступают предварительно сгенерированные сведения о функциях, связывающих значения символов исходного сообщения с конкретными символами шифрованного сообщения для всего массива символов данного вида сообщений. При обработке шифруемой информации на вход блока принятия решений (3) поступает информация о числе (n) циклов преобразования в блоке преобразования (4) исходного сообщения. Перед началом текущего цикла преобразования блок принятия решений (3) передает управляющий сигнал на генератор случайных чисел (5),который генерирует случайное число (Ri), передает его в базу данных (2) и через нее в блок преобразования. По значению Ri из базы данных(2) выбирается функция преобразования YRi,которая поступает в блок преобразования (4). Блок преобразования (4) вычисляет значения(Сi, Fi)=YRi(Xi, Ri). С выходов блока преобразования (4) значение Сi поступает на вход накопителя преобразованного сообщения (6), а значение Fi - на вход накопителя вспомогательной информации (7). Накопитель преобразованного сообщения (6) посылает сигнал об окончании текущего цикла преобразования в блок принятия решений (3). Блок принятия решений (3) принимает решение о выполнении следующего цикла преобразования или окончании процесса преобразования. В случае принятия решения об окончании процесса преобразования преобразованная информация (Сn) через коммутатор (8) и вспомогательная информация F=F1, F2, Fn из накопителя вспомогательной информации (7) поступают на блок вывода (9). В противном случае преобразованное сообщение (Сi) через коммутатор (8) поступает в блок преобразования (4) для выполнения следующего цикла преобразования. На фиг. 2 представлена схема устройства,поясняющая осуществление заявляемого способа дешифрования информации. Устройство для осуществления способа дешифрования информации содержит 10. Блок ввода 2. Базy данных 11. Блок принятия решений 12. Блок преобразования 13. Накопитель восстановленного сообщения 14. Накопитель вспомогательной информации 8. Коммутатор 15. Блок вывода Устройство работает следующим образом. Через блок ввода (10) в базу данных (2) поступают предварительно сгенерированные сведения о функциях, связывающих значения 12 символов исходного сообщения с конкретными символами шифрованного сообщения для всего массива символов данного вида сообщений,которые идентичны функциям, использованным при шифровании. При восстановлении преобразованного сообщения через блок ввода (10) поступают на вход блока принятия решений (11) информация о числе (n) циклов преобразования дешифруемого сообщения; в накопитель вспомогательной информации (14) - вспомогательная информация; в накопитель восстановленного сообщения (13) - преобразованное сообщение. Перед началом текущего цикла восстановления по сигналу с блока принятия решений(14) выдает вспомогательную информацию (Fi) в блок преобразования (12) и значение Ri в базу данных (2), по которому выбирается функция преобразования YRi, которая поступает в блок преобразования (12), а накопитель восстановленного сообщения (13) выдает через коммутатор (8) преобразованное сообщение (Сi) в блок преобразования (12). Блок преобразования (12) вычисляет значения (Xi)=YRi(Ci, Fi). С выхода блока преобразования (12) восстановленное сообщение (Xi) поступает в накопитель восстановленного сообщения (13). По завершении накопления восстановленного сообщения (Xi) накопитель восстановленного сообщения (13) посылает сигнал об окончании текущего цикла восстановления в блок принятия решений (11). В случае принятия решения об окончании процесса преобразования восстановленное сообщение (Xi) через коммутатор (8) поступает на блок вывода (15). В противном случае с выхода блока принятия решений (11) на вход накопителя вспомогательной информации (14) поступает сигнал на выдачу следующей порции вспомогательной информации (Fi, Ri), а восстановленное сообщение через коммутатор (8) поступает в блок преобразования (12) для выполнения следующего цикла восстановления. Библиографические данные источников информации 1. Виктор Гавриш. Практическое пособие по защите коммерческой тайны. - Симферополь: Таврида, 1994. 2. Смид М.Э., Бранстед Д.К. Стандарт шифрования данных: прошлое и будущее// ТИИЭР. - 1988. - т. 76. -5. 3. ГОСТ Р. 34.11 - 94. Информационная технология. Криптографическая защита информации. Функция хеширования. - M.: Госстандарт России, 1994. 4. Шеннон К.Э. Теория связи в секретных системах.// Шеннон К.Э. Работы по теории информации и кибернетике. - M.: ИЛ, 1963. 5. Vernan. Copher printing telegraph systems 13 6. Мищенко В.А., Захаров В.В. Способ шифрования и передачи информации и устройство для осуществления способа.// Официальный бюллетень. -4. - ч.1. - 1997. 7. Голубев В.В. и др. Компьютерные преступления и защита информации в вычислительных системах.// Новое в жизни, науке и технике. Сер. Вычислительная техника и ее применение. Защита информации, - M.: Знание, 1990. ФОРМУЛА ИЗОБРЕТЕНИЯ 1. Способ шифрования информации,включающий следующие шаги: предварительную генерацию данных о множестве характеристических функций, преобразующих значения всех исходных символов,которые могут быть использованы в данном виде информации, в шифрованные символы; определение числа (n) циклов преобразования конкретной исходной информации; осуществление цикла преобразования,включающего генерацию признака (Ri), определяющего функцию, используемую для преобразования информации в текущем цикле преобразования; преобразование информации с использованием выбранной функции; повторение циклов преобразования определенное число раз; отличающийся тем, что преобразование информации в каждом цикле осуществляют таким образом, в результате которого образуются преобразованная в данном цикле информация (Сi) и вспомогательная информация для данного цикла (Fi); число (n) циклов преобразования исходной информации выбирают из заданного критерия; формируют шифрованную информацию,состоящую из двух частей, одна из которых содержит окончательно преобразованную информацию (Сn), а вторая содержит совокупность вспомогательной информации (F=F1, F2, ,Fn). 2. Способ шифрования информации по п.1,отличающийся тем, что преобразование информации в каждом цикле осуществляют таким образом, в результате которого образуется преобразованная в данном цикле информация (Сi), меньшая либо равная по длине исходной информации, и вспомогательная информация для данного цикла (Fi); число (n) циклов преобразования исходной информации выбирают из заданного критерия,определяющего размер окончательно преобразованной информации,формируют шифрованную информацию,состоящую из двух частей, одна из которых содержит окончательно преобразованную информацию (Сn), меньшую по длине, чем исходная информация, а вторая содержит совокупность 14 вспомогательной информации (F=F1, F2, ,Fn). 3. Способ шифрования информации по п.1,отличающийся тем, что преобразование информации в каждом цикле осуществляют таким образом, в результате которого образуются преобразованная в данном цикле информация (Сi), меньшая, либо равная, либо большая по длине исходного сообщения, и вспомогательная информация для данного цикла (Fi); число (n) циклов преобразования исходной информации выбирают из заданного критерия,определяющего размер окончательно преобразованной информации и/или степень стойкости кодированной информации,формируют шифрованную информацию,состоящую из двух частей, одна из которых содержит окончательно преобразованную информацию (Сn), меньшую, либо равную, либо большую по длине, чем исходная информация, а вторая содержит совокупность вспомогательной информации (F=F1, F2, , Fn). 4. Способ по пп.1, 2 или 3, отличающийся тем, что в каждом или некоторых циклах преобразованная в данном цикле информация (Сi) и(или) вспомогательная информация для данного цикла (Fi) перемешиваются. 5. Способ по пп.1, 2, или 3, или 4, отличающийся тем, что определенная часть вспомогательной информации для данного цикла (Fi) добавляется в преобразованную в данном цикле информацию (Ci) в каждом или некоторых циклах преобразования. 6. Устройство для осуществления способа шифрования информации содержит блок ввода; блок вывода, первый вход которого соединен со вторым выходом коммутатора, а второй с выходом накопителя вспомогательной информации; базу данных о характеристических функциях, преобразующих исходную информацию в шифрованную информацию, первый вход которой соединен с первым выходом блока ввода, а второй - с выходом генератора случайных чисел; отличающееся тем, что устройство дополнительно включает генератор случайных чисел, вход которого соединен с первым выходом блока принятия решений; блок преобразования, первый вход которого соединен со вторым выходом блока ввода,второй вход - с выходом базы данных, третий вход - с первым выходом коммутатора; накопитель преобразованной информации,вход которого соединен с первым выходом блока преобразования; накопитель вспомогательной информации,первый вход которого соединен со вторым вы 15 ходом блока преобразования, а второй вход - со вторым выходом блока принятия решений; блок принятия решения, первый вход которого соединен с третьим выходом блока ввода, второй вход - с первым выходом накопителя преобразованной информации; коммутатор, первый вход которого соединен со вторым выходом накопителя преобразованной информации, а второй вход - со вторым выходом блока принятия решений. 7. Способ дешифрования шифрованной информации, включающий следующие шаги: предварительная генерация данных о множестве характеристических функций, преобразующих значения всех исходных символов, которые могут быть использованы в данном виде информации, в шифрованные символы, которые идентичны функциям, использованным при шифровании; выделение из шифрованной информации сведений (Ri), определяющих функцию, используемую в текущем цикле преобразования, связывающую значения шифрованной информации с конкретными символами преобразованной информации текущего цикла преобразования; выбор функции, связывающей значения шифрованной информации с конкретными символами преобразованной информации текущего цикла преобразования; выделение из вспомогательной информации (F) вспомогательной информации для данного цикла преобразований (Fi); преобразование преобразованной информации (Сi) с использованием выбранной функции и вспомогательной информации для данного цикла преобразований (Fi); принятие решения о переходе к следующему циклу или окончании преобразования; отличающийся тем, что из совокупности вспомогательной информации (F) выделяют вспомогательную информацию для данного цикла преобразований (Fi); восстанавливают преобразованную в соответствующем цикле информацию (Сi) с использованием выбранной функции и вспомогательной информации для данного цикла преобразований (Fi); принимают решение о переходе к следующему циклу или об окончании преобразования; в каждом цикле преобразования дополнительно используется соответствующая часть вспомогательной информации и в результате преобразования с использованием выбранной функции образуется восстановленная в соответствующем цикле информация. 8. Способ дешифрования шифрованной информации по п.7, отличающийся тем, что в каждом цикле преобразования дополнительно используется соответствующая часть вспомогательной информации и в результате преобразования с использованием выбранной 16 функции образуется восстановленная в соответствующем цикле информация, длина которой больше или равна длине информации, полученной в результате преобразования в предыдущем цикле. 9. Способ дешифрования шифрованной информации по п.7, отличающийся тем, что в каждом цикле преобразования дополнительно используется соответствующая часть вспомогательной информации и в результате преобразования с использованием выбранной функции образуется восстановленная в текущем цикле информация, длина которой больше, либо равна, либо меньше длины информации, полученной в результате преобразования в предыдущем цикле. 10. Способ по пп.7, 8 или 9, отличающийся тем, что в каждом или в некоторых циклах преобразованная в соответствующем цикле информация (Сi) и(или) вспомогательная информация для соответствующего цикла (Fi) предварительно размешиваются. 11. Устройство для осуществления способа дешифрования информации содержит блок ввода; блок вывода; базу данных о функциях, связывающих значения шифрованной информации с конкретными символами преобразованной информации в каждом цикле преобразования; отличающееся тем, что устройство дополнительно включает блок преобразования; накопитель восстановленной информации; накопитель вспомогательной информации; блок принятия решения; коммутатор; причем первый вход накопителя вспомогательной информации соединен с первым выходом блока ввода, а второй вход - с первым выходом блока принятия решений; первый вход базы данных соединен со вторым выходом блока ввода, а второй - с первым выходом накопителя вспомогательной информации; первый вход накопителя восстановленного информации соединен с третьим выходом блока ввода, второй - с выходом блока преобразования, а третий с первым выходом блока принятия решений; первый вход блока преобразования соединен со вторым выходом накопителя вспомогательной информации, второй вход - с выходом базы данных, а третий - с первым выходом коммутатора; первый вход блока принятия решений соединен с первым выходом накопителя восстановленной информации, а второй - с четвертым выходом блока ввода; первый вход коммутатора соединен со вторым выходом блока принятия решений, а второй - со вторым выходом накопителя восстановленной информации; блок вывода соединен со вторым выходом коммутатора.

МПК / Метки

МПК: H04L 9/06

Метки: шифрования, устройство, осуществления, способ, дешифрования, информации

Код ссылки

<a href="https://eas.patents.su/10-3679-sposob-shifrovaniya-i-deshifrovaniya-informacii-i-ustrojjstvo-dlya-ego-osushhestvleniya.html" rel="bookmark" title="База патентов Евразийского Союза">Способ шифрования и дешифрования информации и устройство для его осуществления</a>

Предыдущий патент: Способ введения таксана пациенту, нуждающемуся в лечении таксаном, способ лечения человека таксаном

Следующий патент: Способ модификации углеводородного топлива и устройства для его осуществления

Случайный патент: Статистические сополимеры пропилена для труб