Способ, программный продукт и устройство для изготовления защищенных документов

Формула / Реферат

1. Способ изготовления персонализованных идентификационных документов, в котором персонализованный удостоверяющий личность документ снабжают по меньшей мере одним из множества различных признаков защиты путем печатания, выдавливания, лазерной обработки или подобными способами, которые осуществляет устройство (D), обладающее возможностями печати, отличающийся тем, что

по меньшей мере одно печатающее устройство (D) выполняет команду печати (Ordr) только после получения ответа (R) по меньшей мере на один запрос верификации (А), правильность которого подтверждена;

устанавливают связь между персонализованным удостоверяющим личность документом для впечатывания и соответствующими наборами данных вне печатающего устройства (D);

посредством субцентра сервера персонализации (PSS) создают образец для печати и

передают печатающему устройству (D) образец для печати.

2. Способ по п.1, отличающийся тем, что инициируют запрос верификации (А) посредством вычислительных средств (I), встроенных в печатающее устройство (D).

3. Способ по любому из предшествующих пунктов, отличающийся тем, что проверяют запрос верификации (А) в субцентре сервера персонализации (PSS) или оборудовании принятия решений (НЕ) и передают соответствующий ответ (R).

4. Способ по любому из предшествующих пунктов, отличающийся тем, что посредством вычислительных средств (I), встроенных в печатающее устройство (D), проверяют ответ (R) вместе с запросом авторизации (А).

5. Способ по любому из предшествующих пунктов, отличающийся тем, что в случае несанкционированного вскрытия во время работы или перерыва одного из компонентов, выполненных в виде защищенных модулей (C1c, D, C0c) вблизи печатающего устройства (D) или в контакте с печатающим устройством (D), принимают защитные меры предосторожности и/или предупредительные меры.

6. Устройство для изготовления персонализованных идентификационных документов, включающее оборудование принятия решений (НЕ) и по меньшей мере одно устройство (D), обладающее возможностями печати, связанные друг с другом, отличающееся тем, что

оно предназначено для осуществления способа по одному или нескольким из предшествующих пунктов, при этом по меньшей мере одно печатающее устройство (D) имеет встроенные вычислительные средства (I) для инициации запроса авторизации (А) в ответ на поступающую команду печати (Ordr), и

оборудование принятия решений (НЕ) связано с печатающим устройством (D) посредством субцентра сервера персонализации (PSS), который в случае подтверждения правильности запроса авторизации (А) затем создает образец для печати путем установления связи между персонализованным удостоверяющим личность документом для печати и соответствующими наборами данных вне печатающего устройства (D).

7. Устройство по п.6, отличающееся тем, что встроенные вычислительные средства (I) выполнены в виде средства проверки авторизации для подачи команды печати.

8. Устройство по одному из пп.6,7, отличающееся тем, что устройство (V) персонализации имеет герметизированный корпус, включающий печатающее устройство (D), систему управления (ПК) и встроенные вычислительные средства (I).

9. Устройство по одному из предшествующих пунктов, отличающееся тем, что устройства для хранения выполнены в виде защищенных модулей (C1c, C0c) вблизи печатающего устройства (D).

10. Устройство по одному из предшествующих пунктов, отличающееся тем, что границей (G) между оборудованием принятия решений (НЕ) и устройствами, впоследствии выполняющими команды печати, является компьютер, в частности сервер-посредник.

11. Компьютерный программный продукт для управления способом изготовления персонализованных идентификационных документов, в котором персонализованный удостоверяющий личность документ снабжают по меньшей мере одним из множества различных признаков защиты путем печатания, выдавливания, лазерной обработки или подобными методами, оборудование принятия решений (НЕ) поддерживает связь по меньшей мере с одним устройством индивидуализации или персонализации (D), обладающим возможностями печати, отличающийся тем, что после его загрузки в запоминающее устройство с произвольной выборкой системы для обработки данных, которая также может включать распределенные внешние компоненты, система для обработки данных способна выполнять способ, в котором проверяют авторизацию каждой поступающей команды печати (Ordr) с целью изготовления персонализованного идентификационного документа, в частности, проверяется правильность ответа (R), полученного по меньшей мере на один запрос верификации или авторизации (А), после чего создается образец для печати в субцентре сервера персонализации (PSS), который устанавливает связь между персонализованным удостоверяющим личность документом для печати и соответствующими наборами данных вне печатающего устройства (D), и передают печатающему устройству (D) образец для печати.

Текст

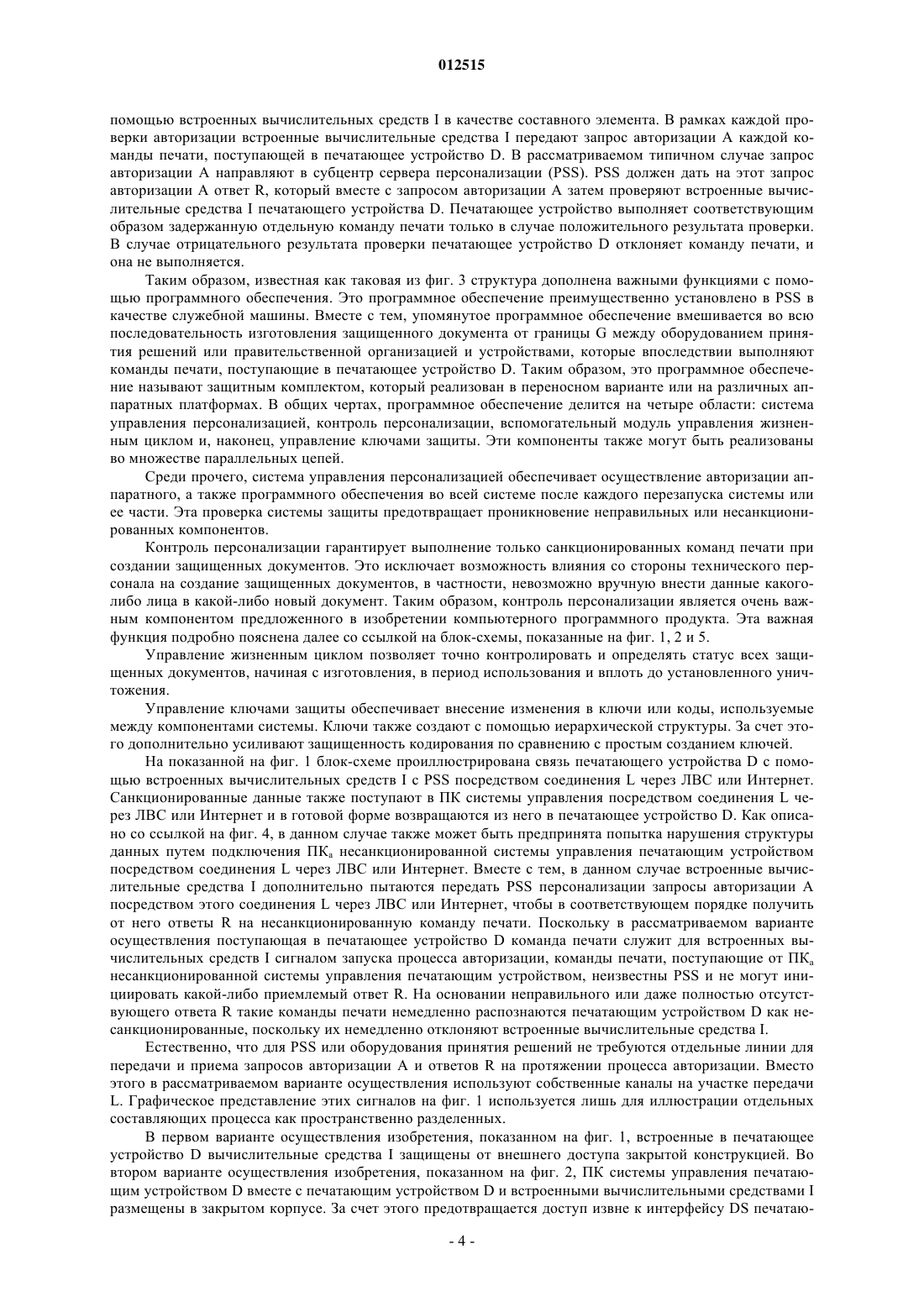

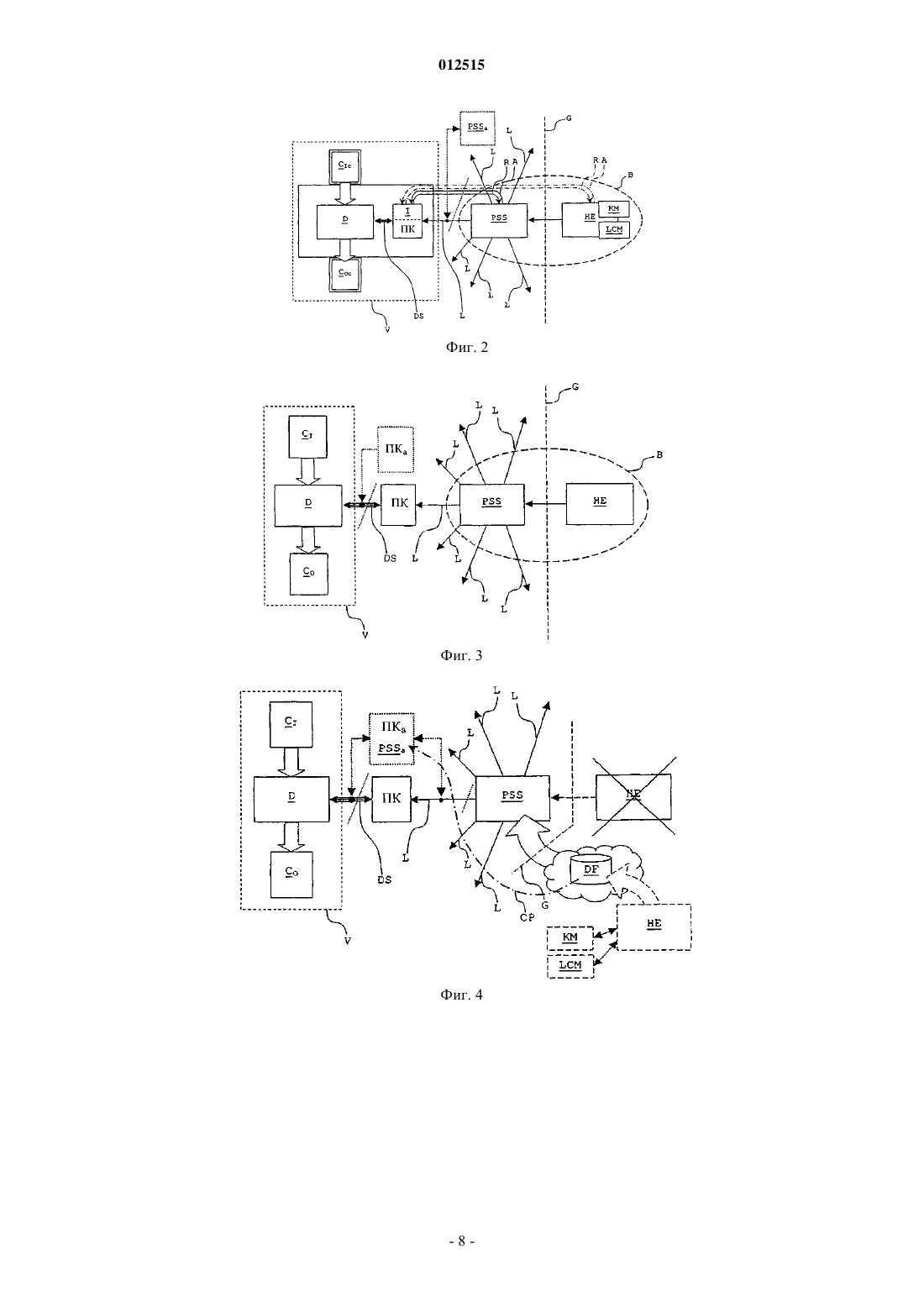

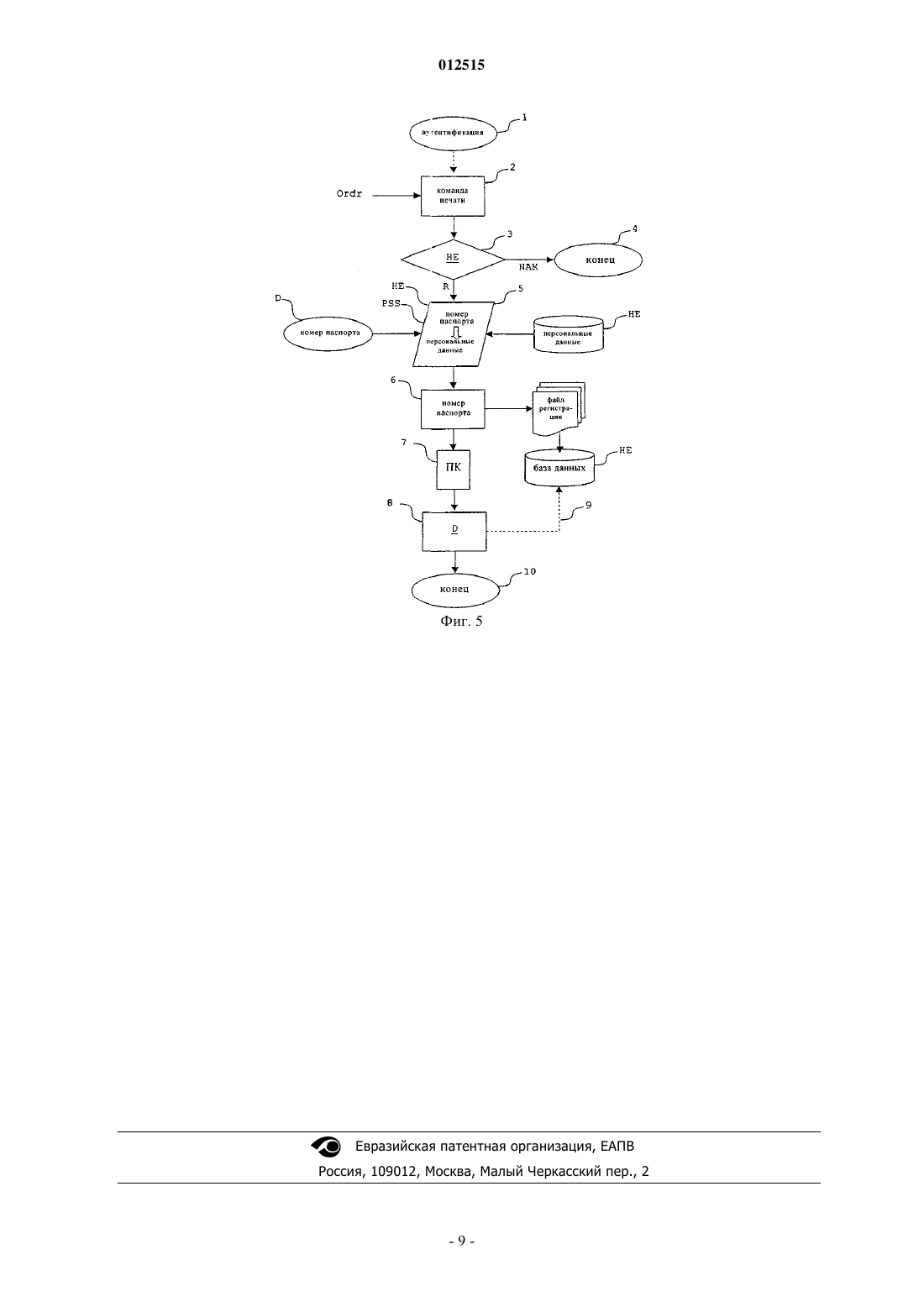

012515 Настоящее изобретение относится к способу изготовления защищенных документов, программному продукту и соответствующему устройству. В настоящее время защищенные документы, такие как, например, удостоверения личности или паспорта, снабжают по меньшей мере одним признаком защиты, выбранным из большого числа различных признаков (элементов) защиты. Далее в качестве защищенных документов рассматриваются только паспорта, что не ограничивает область применения изобретения. Вместе с тем, изобретение также применимо к микропроцессорным карточкам, которые в различных формах используют для подтверждения полномочий доступа или в области мобильной связи, и(или) платного телевидения. Другой областью применения является нанесение так называемых признаков защиты на изделия, которые, например, могут быть помещены в виде этикеток или пломб на упаковку и(или) на само соответствующее изделие. Признаки защиты изделия используют, с одной стороны, в качестве признака подлинности и качества, но, в то же время, в целях материально-технического обеспечения в более широком смысле, в частности для контроля перемещения материалов и(или) управления складским хозяйством или в качестве защиты от воровства на складах или в универсальных магазинах. Как известно из уровня техники, для нанесения по меньшей мере одного из множества различных признаков защиты на защищенный документ используют по меньшей мере одно устройство для печатания, выдавливания, перфорирования, лазерной обработки или осуществления одного или нескольких подобных способов. Без ограничения эти устройства для индивидуализации или персонализации объединены в настоящем описании термином "печатающее устройство". Из множества источников, описывающих изготовление защищенных документов, известны устройства с модульной закрытой структурой. В них используют по меньшей мере одно печатающее устройство в сочетании с устройствами для установки листов, а также перемещения и хранения. Системы данного типа печатают и изготавливают защищенные документы под контролем компьютера, такого как блок управления. Общим признаком всех известных систем является то, что на выходе получают полностью готовый и персонализованный защищенный документ, который до соответствующим образом заданной степени защищен от подделки и(или) фальсификации. Тем не менее, выяснено, что даже при установке систем данного типа в зонах высокой и максимальной безопасности они могут быть лишь в недостаточной степени защищены от ненадлежащего использования. Это в особенности относится к небольшим системам в условиях ограниченного пространства. В качестве примера можно привести условия выдачи виз или проездных документов в посольствах или зарубежных представительствах отдельных стран. Таким образом, задачей настоящего изобретения является создание усовершенствованного способа изготовления защищенных документов, в котором оборудование (устройство) принятия решений через субцентр сервера персонализации поддерживает связь по меньшей мере с одним печатающим устройством, а также соответствующего программного продукта и соответствующего устройства со значительно улучшенной эксплуатационной защитой. Данная задача решена за счет признаков независимых пунктов. Соответственно, в изобретении предложен способ изготовления защищенных документов, отличающийся тем, что по меньшей мере одно печатающее устройство выполняет команды печати только после получения ответа по меньшей мере на один запрос верификации, правильность которого подтверждена. Предложено соответствующее устройство, отличающееся тем, что печатающее устройство имеет интеллектуальные средства контроля для инициации запроса авторизации в ответ на поступившую команду печати. За счет этого в изобретении впервые гарантировано, что печатающее устройство в качестве высокоспециализированного устройства для конечной обработки защищенного документа не может быть приведено в действие неправомочным образом путем его подключения к внешнему компьютеру или другому устройству несанкционированного ввода данных с целью изменения данных печати. В изобретении предусмотрен независимый способ проверки правомерности соответствующей команды печати. За счет этого значительно улучшается эксплуатационная защита устройства для изготовления защищенных документов, поскольку могут обрабатываться только санкционированные команды печати и более эффективно исключается какое-либо влияние извне. За счет предложенного в изобретении компьютерного программного продукта система для обработки данных, которая также может включать распределенные внешние компоненты, способна выполнять способ, в котором по меньшей мере одно устройство индивидуализации или персонализации проверяет авторизацию каждой поступающей команды печати с целью изготовления защищенного документа,в частности проверяет правильность ответа, полученного по меньшей мере на один запрос верификации или авторизации. Дополнительные преимущества изобретения являются объектом соответствующих зависимых пунктов. Так, в одном из предпочтительных вариантов осуществления схема защиты или встроенные вычислительные средства передают запрос авторизации каждой команды печати, отдельно принимаемой печатающим устройством. Запрос авторизации предпочтительно направляют в субцентр сервера персонализации. На этот запрос авторизации субцентр сервера персонализации должен дать ответ, который в-1 012515 одном из вариантов осуществления вместе с запросом авторизации затем проверяют встроенные в печатающее устройство вычислительные средства, чтобы отдельно гарантировать авторизацию подачи команды печати. Печатающее устройство выполняет соответствующим образом задержанную отдельную команду печати только в случае положительного результата проверки. В альтернативном варианте осуществления изобретения запрос авторизации передают вышестоящему оборудованию принятия решений, которое должно дать на него правильный ответ, который снова проверяет печатающее устройство,выбранное для выполнения команды. В особо предпочтительном варианте осуществления изобретения границей между принимающим решение или правительственной организацией и устройствами, которые впоследствии выполняют команды печати, является компьютер. В одном из предпочтительных вариантов осуществления компьютер берет на себя функцию сервера-посредника и адаптирует в промежутке между отдельным портом программное обеспечение, форматы данных, базы данных, кодирование к оборудованию принятия решений или правительственной организации, с одной стороны, и унифицированной системе, с другой стороны. Далее подробно описаны дополнительные особенности и преимущества изобретения со ссылкой на типичные варианты осуществления, показанные на чертежах, на которых на фиг. 1 показана блок-схема первого варианта осуществления предложенного в изобретении устройства, иллюстрирующая попытку несанкционированного доступа,на фиг. 2 - блок-схема, сходная с блок-схемой, показанной на фиг. 1, на которой проиллюстрирован второй вариант осуществления, включающий дополнительные признаки защиты от несанкционированного доступа,на фиг. 3 - блок-схема, иллюстрирующая базовую структуру известного из уровня техники устройства,на фиг. 4 - блок-схема, иллюстрирующая дополнительное известное устройство, и на фиг. 5 - блок-схема подпроцессов в отдельных компонентах предложенного в изобретении устройства для изготовления защищенного документа. Одинаковые элементы на всех чертежах всегда обозначены одинаковыми позициями. Без ограничения изобретения данной областью применения далее в основном рассмотрено изготовление защищенных документов в виде паспортов и удостоверений личности. Рассмотрим сначала известный уровень техники в данной области. С этой целью на показанной на фиг. 3 блок-схеме проиллюстрирована базовая структура известного из уровня техники устройства для изготовления паспортов и проездных документов. Данные всех лиц, для которых могут быть созданы удостоверяющие личность документы, в приемлемой форме поступают в оборудование (НЕ) принятия решений (принимающего решения лица), предоставленное правительством страны или уполномоченным центром персонализации. Кроме того, в оборудовании принятия решений отдельно от персональных данных предусмотрены соответствующим образом заданные числовые и(или) кодовые пространства для различных признаков защиты идентификационных (удостоверяющих личность) документов. Тем самым на данном этапе определяют объем защиты или тип и число различных признаков защиты, которые должен иметь удостоверяющий личность документ. Оборудование принятия решений передает эти данные для команды печати в субцентр сервера персонализации (PSS, от английского - personalization server subcentre), при этом данные проходят через границу G в направлении от принимающего решение к устройствам, которые впоследствии выполняют команды печати. Из PSS, являющегося центральным распределительным пунктом, соответствующие команды печати могут быть распределены среди множества локальных печатающих устройств, как это показано стрелками на фиг. 3, направленными от PSS. Каждая из стрелок обозначает сетевое соединение через ЛВС или Интернет, конечной точкой которого является ПК системы управления, соответствующего устройства D индивидуализации или персонализации, которое далее для простоты именуется печатающим устройством. ПК системы управления и печатающее устройство D соединены друг с другом линией DS обмена данными в обоих направлениях. За счет этого печатающее устройство D, входящее в комплектное устройство V персонализации,может принимать подготовленные защищенные документы, которые с помощью средства доставки подают из устройства C1 хранения, снабжать их признаками защиты и соответствующими персональными данными в порядке, установленном оборудованием принятия решений, после чего доставлять их в устройство С 0 хранения для готовых обработанных защищенных документов. В рамках этого процесса печати печатающее устройство D может первоначально считывать индивидуальный номер подготовленного защищенного документа и направлять его через интерфейс DS печатающего устройства для проверки или дальнейшей передачи на более высокие уровни авторизации в ПК системного контроллера. Затем может быть установлена связь между индивидуальными паспортными данными и соответствующим лицом, например, в оборудовании принятия решений. В известных системах интерфейсом DS печатающего устройства обычно является аппаратно реализованное соединение без дополнительной защиты, которое также может быть реализовано в виде параллельного стандартного кабеля печатающего устройства с интерфейсом Centronix или в виде USBсоединения. Соответственно, интерфейс DS печатающего устройства является удобным объектом не-2 012515 санкционированного вмешательства. С этой целью соединение между печатающим устройством D и ПК системного контроллера может быть разорвано или прервано, как это показано на фиг. 3. Затем вместо ПК системного контроллера, расположенного в тракте санкционированной передачи и обработки данных, подключают ПКа несанкционированной вмешивающейся системы управления печатающим устройством. Для этого достаточно лишь переключить кабели. Если ПКа несанкционированного системного контроллера в точности эмулирует ПК санкционированного системного контроллера, ни один из компонентов D, С 1, С 0 устройства V персонализации не способен заметить несанкционированное вмешательство. В частности, в этом случае печатающее устройство D по команде ПКа несанкционированного контроллера печатающего устройства изготовит произвольный защищенный документ или паспорта с произвольными номерами для любых лиц. Согласно схеме, показанной на фиг. 3, оборудование принятия решений (НЕ) и PSS являются внешними устройствами, каналы и обмен данными у которых должен быть защищен от фальсификации и несанкционированного вмешательства известным способом путем кодирования и подобных мер, и только ПК системы управления расположен на месте или в непосредственной близости от устройства V персонализации с печатающим устройством D. На блок-схеме, показанной на фиг. 4, проиллюстрирован подход, известный из области изготовления смарт-карт для "денежных" и кредитных карточек, а также кодовых карт для платного телевидения или платного телевидения и мобильных телефонов. В данном случае отсутствует прямое соединение оборудования принятия решений с PSS. Вместо этого все данные и форматы и их распределение среди соответствующим образом выделенных числовых и(или) кодовых пространств в качестве готового файла предоставляют PSS в форме постоянно распределенных наборов данных и форматов DF. В дополнение к схеме, показанной на фиг. 3, в показанном на фиг. 4 типичном варианте осуществления, который также известен из уровня техники, оборудование принятия решений включает функцию управления ключами защиты KM и управления жизненным циклом LCM для совместного определения результата в форме готовых наборов данных и форматов DF. В этом случае PSS также может обращаться к любым устройствам V персонализации в распределенных местоположениях. Что касается получения готовых обработанных защищенных документов в накопительном устройстве хранения, дополнительная структура обработки соответствует стандартной структуре, уже описанной со ссылкой на фиг. 3. Вследствие этого, в показанной на фиг. 4 структуре по аналогии с пояснениями к фиг. 3 также возникает возможность подключения ПК несанкционированной вмешивающейся системы управления печатающим устройством в области интерфейса печатающего устройства. Вместе с тем, также существует возможность вмешательства PCa такой несанкционированной системы в сетевое соединение через ЛВС или Интернет между PSS и ПК системы управления печатающим устройством D в устройстве V персонализации. Эта возможность не описана и не показана на фиг. 3 в целях обеспечения ясности данной структурной схемы. Тем не менее, она также может быть осуществлена на фиг. 3. Если в первом случае возможного несанкционированного вмешательства заменяют ПК санкционированной системы управления, во втором случае возможного вмешательства для обмана системы обработки используют фальсифицированный PSSa центрального распределительного пункта. В обоих случаях поддельные данные могут быть введены в нарушающую систему путем прерывания или подавления тракта санкционированной передачи данных. Вопреки установленным правилам эти данные затем соответствующим образом обрабатывают с целью изготовления идентификационных документов. Например, в показанном на фиг. 4 варианте осуществления поддельные данные этого типа могут быть созданы путем копирования частей однозначно заданного и уникального числового и(или) кодового пространства на шаге обработки СР. Затем ПКа несанкционированной системы может добавить к этим скопированным данным любые заранее заданные персональные данные и дополнительную информацию. Таким образом, со ссылкой на фиг. 3 и 4, на которых проиллюстрированы известные способы и устройства, описаны возможные примеры неправомерного внешнего контроля с целью изготовления отвечающих всем требованиям защищенных документов с использованием известных устройств V персонализации. Эти варианты неправомерного внешнего контроля при изготовлении защищенных документов в особенности угрожают изготовлению машиночитаемых проездных документов, так называемых машиночитаемых паспортов (MRP, от английского - machine readable passport). Стандарт на эти удостоверяющие личность документы установлен Международной организацией гражданской авиации (ICAO), членами которой являются 188 стран. С учетом дальнейшего ужесточения требований к безопасности в ближайшем будущем в MRP также будут встраивать смарт-карты, например, в виде чипов радиочастотной идентификации (RFID, от английского - Radio Frequency Identification). По меньшей мере, за счет этого известный из техники личный проездной документ превратится в сложный электронный паспорт. Тем не менее, к персонализации и изготовлению современного защищенного документа даже без этого электронного компонента предъявляются повышенные требования, которые способны выполнять известные устройства. Так, в соответствии с изобретением само печатающее устройство D имеет встроенные вычислительные средства I для предотвращения ранее описанных неправомерных вмешательств. Печатающее устройство D по отдельности обучают осуществлять проверку авторизации каждой команды печати с-3 012515 помощью встроенных вычислительных средств I в качестве составного элемента. В рамках каждой проверки авторизации встроенные вычислительные средства I передают запрос авторизации А каждой команды печати, поступающей в печатающее устройство D. В рассматриваемом типичном случае запрос авторизации А направляют в субцентр сервера персонализации (PSS). PSS должен дать на этот запрос авторизации А ответ R, который вместе с запросом авторизации А затем проверяют встроенные вычислительные средства I печатающего устройства D. Печатающее устройство выполняет соответствующим образом задержанную отдельную команду печати только в случае положительного результата проверки. В случае отрицательного результата проверки печатающее устройство D отклоняет команду печати, и она не выполняется. Таким образом, известная как таковая из фиг. 3 структура дополнена важными функциями с помощью программного обеспечения. Это программное обеспечение преимущественно установлено в PSS в качестве служебной машины. Вместе с тем, упомянутое программное обеспечение вмешивается во всю последовательность изготовления защищенного документа от границы G между оборудованием принятия решений или правительственной организацией и устройствами, которые впоследствии выполняют команды печати, поступающие в печатающее устройство D. Таким образом, это программное обеспечение называют защитным комплектом, который реализован в переносном варианте или на различных аппаратных платформах. В общих чертах, программное обеспечение делится на четыре области: система управления персонализацией, контроль персонализации, вспомогательный модуль управления жизненным циклом и, наконец, управление ключами защиты. Эти компоненты также могут быть реализованы во множестве параллельных цепей. Среди прочего, система управления персонализацией обеспечивает осуществление авторизации аппаратного, а также программного обеспечения во всей системе после каждого перезапуска системы или ее части. Эта проверка системы защиты предотвращает проникновение неправильных или несанкционированных компонентов. Контроль персонализации гарантирует выполнение только санкционированных команд печати при создании защищенных документов. Это исключает возможность влияния со стороны технического персонала на создание защищенных документов, в частности, невозможно вручную внести данные какоголибо лица в какой-либо новый документ. Таким образом, контроль персонализации является очень важным компонентом предложенного в изобретении компьютерного программного продукта. Эта важная функция подробно пояснена далее со ссылкой на блок-схемы, показанные на фиг. 1, 2 и 5. Управление жизненным циклом позволяет точно контролировать и определять статус всех защищенных документов, начиная с изготовления, в период использования и вплоть до установленного уничтожения. Управление ключами защиты обеспечивает внесение изменения в ключи или коды, используемые между компонентами системы. Ключи также создают с помощью иерархической структуры. За счет этого дополнительно усиливают защищенность кодирования по сравнению с простым созданием ключей. На показанной на фиг. 1 блок-схеме проиллюстрирована связь печатающего устройства D с помощью встроенных вычислительных средств I с PSS посредством соединения L через ЛВС или Интернет. Санкционированные данные также поступают в ПК системы управления посредством соединения L через ЛВС или Интернет и в готовой форме возвращаются из него в печатающее устройство D. Как описано со ссылкой на фиг. 4, в данном случае также может быть предпринята попытка нарушения структуры данных путем подключения ПКа несанкционированной системы управления печатающим устройством посредством соединения L через ЛВС или Интернет. Вместе с тем, в данном случае встроенные вычислительные средства I дополнительно пытаются передать PSS персонализации запросы авторизации А посредством этого соединения L через ЛВС или Интернет, чтобы в соответствующем порядке получить от него ответы R на несанкционированную команду печати. Поскольку в рассматриваемом варианте осуществления поступающая в печатающее устройство D команда печати служит для встроенных вычислительных средств I сигналом запуска процесса авторизации, команды печати, поступающие от ПКа несанкционированной системы управления печатающим устройством, неизвестны PSS и не могут инициировать какой-либо приемлемый ответ R. На основании неправильного или даже полностью отсутствующего ответа R такие команды печати немедленно распознаются печатающим устройством D как несанкционированные, поскольку их немедленно отклоняют встроенные вычислительные средства I. Естественно, что для PSS или оборудования принятия решений не требуются отдельные линии для передачи и приема запросов авторизации А и ответов R на протяжении процесса авторизации. Вместо этого в рассматриваемом варианте осуществления используют собственные каналы на участке передачиL. Графическое представление этих сигналов на фиг. 1 используется лишь для иллюстрации отдельных составляющих процесса как пространственно разделенных. В первом варианте осуществления изобретения, показанном на фиг. 1, встроенные в печатающее устройство D вычислительные средства I защищены от внешнего доступа закрытой конструкцией. Во втором варианте осуществления изобретения, показанном на фиг. 2, ПК системы управления печатающим устройством D вместе с печатающим устройством D и встроенными вычислительными средствами I размещены в закрытом корпусе. За счет этого предотвращается доступ извне к интерфейсу DS печатаю-4 012515 щего устройства, что было возможно ранее, как это показано на фиг. 3, на которой проиллюстрирован известный уровень техники. В типичном варианте осуществления, показанном на фиг. 2, встроенные вычислительные средства I подключены выше по потоку ПК системы управления печатающим устройством D, за счет чего попытка несанкционированного доступа к функциям печатающего устройства D может быть предпринята только извне герметичного корпуса, в который заключено печатающее устройство D, посредством соединения L через ЛВС или Интернет. Эта попытка может включать внедрение несанкционированного субцентра сервера персонализации PSSa. Как уже указано в показанном на фиг. 1 варианте осуществления, данная попытка несанкционированного управления работой печатающего устройства D также не имеет успеха, поскольку после поступления несанкционированной команды печати встроенные вычислительные средства I инициируют запрос авторизации А, который не поступает в PSS или оборудование принятия решений и вследствие этого на него не может быть дан правильный ответ R. Таким образом, несанкционированные команды печати надежно распознаются как таковые и отклоняются еще до их обработки ПК системы управления печатающим устройством D. В качестве дополнительного признака защиты помимо герметизированного корпуса, в котором находится печатающее устройство D, ПК системы управления и встроенные вычислительные средства I,устройство V персонализации также включает устройства хранения в форме защищенных модулей. Подготовленные защищенные документы с помощью соответствующего средства доставки помещают в защищенное устройство C1c хранения в виде сейфа. Готовые обработанные защищенные документы, поступающие из печатающего устройства D, с помощью соответствующего закрытого средства транспортировки окончательно помещают в устройство СО 0 с хранения. Таким образом, устройство V нерсонализации, показанное на фиг. 2, теперь включает три защищенных от несанкционированного доступа модуля, которые также имеют механическую защиту. За счет этого, в конечном счете, значительно упрощается транспортировка при подаче материала, а также извлечение материала в форме готовых защищенных документов. В частности, в одном из вариантов осуществления предложены персонализированные паспорта, хранящиеся в защищенном устройстве C1c хранения, и(или) определенные числовые и(или) кодовые пространства для этих паспортов. В частности, могут быть приняты особые защитные меры предосторожности и(или) предупредительные меры, если один из трех ранее упомянутых выше модулей C1c, D, С 0 с, каждый из которых имеет собственную защиту, будет без разрешения открыт во время работы или перерыва. В частности, подается команда уничтожения наборов данных, обработка которых еще не завершена, и выброса и(или) уничтожения только что обработанного защищенного документа. Кроме того, могут быть уничтожены все файлы регистрации завершенных защищенных документов, чтобы в руки несанкционированных лиц не попала какая-либо информация о кодовых и(или) числовых пространствах, использованных для завершенных защищенных документов. В процессе персонализации подготовленных заранее паспортов для каждого паспорта используют по меньшей мере один номер непрерывной нумерации или другой идентификатор. Когда подготовленный таким способом паспорт вводят в печатающее устройство D, происходит считывание по меньшей мере одного из этих идентификаторов с тем, чтобы он стал доступен для печатающего устройства D. В рассматриваемом типичном варианте осуществления этот идентификатор подготовленного паспорта,ожидающего печати, передают в рамках структуры запроса авторизации А. Этот идентификатор должен быть известен PSS, поскольку он должен входить в ранее выделенное и, следовательно, известное числовое или кодовое пространство. В данном случае принимают и архивируют решение по поводу закрепления данных какого-либо лица за данными паспорта. Затем информация о принятом решении в виде ответа R может быть передана печатающему устройству D в устройстве V персонализации для запуска самой команды печати. В альтернативном варианте осуществления это решение о закреплении перемещают в особо защищенную область оборудования принятия решений. Соответственно, в этом случае запросы авторизации А из печатающего устройства D теперь направляют в оборудование принятия решений, откуда затем в ответ на запрос авторизации А передают печатающему устройству D ответ R. Границей G между принимающим решение лицом или правительственной организацией и устройствами, впоследствии выполняющими команды печати, которая также описана в типичных вариантах осуществления, показанных на фиг. 1 и 2, является компьютер, который дополнительно не показан на схемах. Этот компьютер берет на себя функцию сервера-посредника. Его основная задача состоит в том,чтобы адаптировать в промежутке между отдельным портом программное обеспечение, форматы данных, базы данных, кодирование к оборудованию принятия решений или правительственной организации,с одной стороны, и унифицированной системе, с другой стороны. В зависимости от области применения адаптация предложенного в изобретении устройства к соответствующему оборудованию принятия решений или его структуре должна осуществляться только на этой стадии G. Остальная система остается незатронутой этими мерами адаптации, за счет чего, в частности, значительно упрощается поиск ошибок,например, в программном обеспечении. Кроме того, в показанных на фиг. 1 и 2 типичных вариантах осуществления управление ключами защиты KM и управление жизненным циклом LCM локализовано в оборудовании принятия решений. Таким образом, при изготовлении защищенных документов оборудование принятия решений централи-5 012515 зованно определяет все параметры кодирования для всех подчиненных устройств. Помимо этого, оборудование принятия решений регистрирует весь жизненный цикл защищенного документа, начиная с предоставления соответствующего ключа и других компонентов защиты, выдачи и использования и заканчивая его заданным уничтожением по истечении срока действия. Таким образом, помимо всех защищенных документов, выданных к этому моменту, в оборудовании принятия решений могут быть любой момент найдены все исключенные защищенные документы, никогда не выданные по причине ошибок при изготовлении или других дефектов. На фиг. 5 показан типичный вариант осуществления последовательности взаимного распознавания компонентов системы, которые участвуют в процессе вплоть до выдачи готового защищенного документа, в данном случае паспорта. На шаге 1 осуществляют взаимную аутентификацию печатающего устройства D, PSS и оборудования принятия решений. Таким образом, участвующие в процессе санкционированные элементы известны друг другу. С этой целью обычно осуществляют обмен симметрично или асимметрично закодированными сообщениями, что как таковое известно из уровня техники. На шаге 2 печатающее устройство D, PSS или оборудование принятия решений принимает запрос/команду печати паспорта. Этот запрос печати Ordr инициирует запрос авторизации А во встроенных вычислительных средствах I печатающего устройства D, который на шаге 3 передают оборудованию принятия решений. Если запрос печати Ordr получен иным способом, также осуществляют его проверку. Если он является несанкционированным запросом печати идентификационного документа, в рассматриваемом примере оборудование принятия решений генерирует отрицательное квитирование и передает ответ NAK. Затем на шаге 4 процесс завершается в установленном порядке, поскольку запрос печати,который распознан как несанкционированный, прерван. В противном случае в качестве положительного квитирования генерируют и передают ответ R. На шаге 5 номер Pass соответствующего подготовленного персонализированного паспорта, ожидающего печати, который был считан в печатающем устройстве D, увязывают с персональными данными PData, доступными в оборудовании принятия решений. Таким образом, на шаге 5 с помощью соответствующих наборов данных PData в оборудовании принятия решений или PSS устанавливают связь между соответствующим номером паспорта Pass и лицом. Затем на шаге 6 PSS создает образец для печати. Кроме того, на шаге 6 создают файлы регистрации LOG с метками времени и защищают их в базе данных DATA и оборудовании принятия решений. На шаге 7 ПК системы управления печатающим устройством D принимает готовый образец для печати с подписью и меткой времени, который в подготовленной форме поступает в печатающее устройство D. На шаге 8 печатающее устройство D с помощью образца для печати печатает защищенный документ (паспорт), который был ранее идентифицирован по его номеру Pass. На шаге 9 печатающее устройство D генерирует время и место завершения процесса изготовления паспорта и посредством информационного канала передает базе данных DATA в оборудование принятия решений. В противном случае генерируется сообщение об ошибке. На шаге 10 обрабатывают команду печати, завершают изготовление паспорта и выдают его. При эксплуатации описанных ранее линий передачи данных в качестве соединений между отдельными функциональными блоками всегда используют методы защиты и кодирования. В частности, при переходе из PSS в ПК системы управления печатающим устройством D используют дополнительное кодирование с целью усиления защиты данных. В рассматриваемом типичном варианте в качестве методов кодирования предпочтительно используют шифрование индивидуальным ключом/открытым ключом. В непосредственной близости от устройства V персонализации дополнительные меры защиты могут быть даже ослаблены, поскольку существующие интерфейсы могут быть оптимально защищены от несанкционированного внешнего доступа. Технический персонал на месте работы устройства V персонализации способен выдавать только паспорта, изготовленные санкционированным способом. ФОРМУЛА ИЗОБРЕТЕНИЯ 1. Способ изготовления персонализованных идентификационных документов, в котором персонализованный удостоверяющий личность документ снабжают по меньшей мере одним из множества различных признаков защиты путем печатания, выдавливания, лазерной обработки или подобными способами, которые осуществляет устройство (D), обладающее возможностями печати, отличающийся тем,что по меньшей мере одно печатающее устройство (D) выполняет команду печати (Ordr) только после получения ответа (R) по меньшей мере на один запрос верификации (А), правильность которого подтверждена; устанавливают связь между персонализованным удостоверяющим личность документом для впечатывания и соответствующими наборами данных вне печатающего устройства (D); посредством субцентра сервера персонализации (PSS) создают образец для печати и передают печатающему устройству (D) образец для печати. 2. Способ по п.1, отличающийся тем, что инициируют запрос верификации (А) посредством вычис-6 012515 лительных средств (I), встроенных в печатающее устройство (D). 3. Способ по любому из предшествующих пунктов, отличающийся тем, что проверяют запрос верификации (А) в субцентре сервера персонализации (PSS) или оборудовании принятия решений (НЕ) и передают соответствующий ответ (R). 4. Способ по любому из предшествующих пунктов, отличающийся тем, что посредством вычислительных средств (I), встроенных в печатающее устройство (D), проверяют ответ (R) вместе с запросом авторизации (А). 5. Способ по любому из предшествующих пунктов, отличающийся тем, что в случае несанкционированного вскрытия во время работы или перерыва одного из компонентов, выполненных в виде защищенных модулей (C1c, D, C0c) вблизи печатающего устройства (D) или в контакте с печатающим устройством (D), принимают защитные меры предосторожности и/или предупредительные меры. 6. Устройство для изготовления персонализованных идентификационных документов, включающее оборудование принятия решений (НЕ) и по меньшей мере одно устройство (D), обладающее возможностями печати, связанные друг с другом, отличающееся тем, что оно предназначено для осуществления способа по одному или нескольким из предшествующих пунктов, при этом по меньшей мере одно печатающее устройство (D) имеет встроенные вычислительные средства (I) для инициации запроса авторизации (А) в ответ на поступающую команду печати (Ordr), и оборудование принятия решений (НЕ) связано с печатающим устройством (D) посредством субцентра сервера персонализации (PSS), который в случае подтверждения правильности запроса авторизации(А) затем создает образец для печати путем установления связи между персонализованным удостоверяющим личность документом для печати и соответствующими наборами данных вне печатающего устройства (D). 7. Устройство по п.6, отличающееся тем, что встроенные вычислительные средства (I) выполнены в виде средства проверки авторизации для подачи команды печати. 8. Устройство по одному из пп.6,7, отличающееся тем, что устройство (V) персонализации имеет герметизированный корпус, включающий печатающее устройство (D), систему управления (ПК) и встроенные вычислительные средства (I). 9. Устройство по одному из предшествующих пунктов, отличающееся тем, что устройства для хранения выполнены в виде защищенных модулей (C1c, C0c) вблизи печатающего устройства (D). 10. Устройство по одному из предшествующих пунктов, отличающееся тем, что границей (G) между оборудованием принятия решений (НЕ) и устройствами, впоследствии выполняющими команды печати, является компьютер, в частности сервер-посредник. 11. Компьютерный программный продукт для управления способом изготовления персонализованных идентификационных документов, в котором персонализованный удостоверяющий личность документ снабжают по меньшей мере одним из множества различных признаков защиты путем печатания,выдавливания, лазерной обработки или подобными методами, оборудование принятия решений (НЕ) поддерживает связь по меньшей мере с одним устройством индивидуализации или персонализации (D),обладающим возможностями печати, отличающийся тем, что после его загрузки в запоминающее устройство с произвольной выборкой системы для обработки данных, которая также может включать распределенные внешние компоненты, система для обработки данных способна выполнять способ, в котором проверяют авторизацию каждой поступающей команды печати (Ordr) с целью изготовления персонализованного идентификационного документа, в частности, проверяется правильность ответа (R), полученного по меньшей мере на один запрос верификации или авторизации (А), после чего создается образец для печати в субцентре сервера персонализации (PSS), который устанавливает связь между персонализованным удостоверяющим личность документом для печати и соответствующими наборами данных вне печатающего устройства (D), и передают печатающему устройству (D) образец для печати.

МПК / Метки

МПК: G06F 21/00

Метки: устройство, способ, продукт, защищенных, изготовления, программный, документов

Код ссылки

<a href="https://eas.patents.su/10-12515-sposob-programmnyjj-produkt-i-ustrojjstvo-dlya-izgotovleniya-zashhishhennyh-dokumentov.html" rel="bookmark" title="База патентов Евразийского Союза">Способ, программный продукт и устройство для изготовления защищенных документов</a>

Предыдущий патент: Способ очистки ствола скважины и разжижающий флюид

Следующий патент: Способ промышленного получения диалкилкарбоната и диола

Случайный патент: Липополисахарид бактерий e. coli штамма dsm 6601 и способ его получения