Способ дебетования электронного платежного средства

Формула / Реферат

1. Способ защищенного выполнения транзакции с использованием электронного платежного средства (11) и пункта (12) оплаты, в соответствии с которым

- выполняют начальный шаг (I), на котором

- с помощью пункта (12) оплаты передают в платежное средство (11) первую случайную величину (R1),

- в ответ на первую случайную величину (R1) с помощью платежного средства (11) передают в пункт (12) оплаты первый аутентификационный код (МАС1), который определяют, по меньшей мере, на основе первой начальной величины (Q1), первой случайной величины (R1) и первых транзакционных данных (S1) платежного средства (11) с использованием заранее заданной обработки (F), в результате которой генерируется также первая конечная величина (Y1),

- выполняют дальнейший шаг (III), на котором

- с помощью пункта (12) оплаты передают платежному средству (11) вторую случайную величину (R2),

- с помощью платежного средства (11) передают в пункт (12) оплаты второй аутентификационный код (МАС2), который определяют,по меньшей мере, на основе второй начальной величины (Q2), второй случайной величины (R2) и вторых транзакционных данных (S2) платежного средства (11) с использованием указанной обработки (F), причем вторая начальная величина (Q2) основана на первой конечной величине (Y1).

2. Способ по п.1, отличающийся тем, что вторая начальная величина (Q2) идентична первой конечной величине (Y1).

3. Способ по п.1 или 2, отличающийся тем, что аутентификационный код (например, МАС1) определяют также на основе ключа (К) и/или идентификационного кода.

4. Способ по любому из пп.1-3, отличающийся тем, что между указанными начальным (I) и дальнейшим (III) шагами выполняют промежуточный шаг (II), на котором

- с помощью пункта (12) оплаты передают в платежные средства (11) команду (D) и изменяют баланс платежных средств (11) на основе команды (D).

5. Способ по любому из пп.1-4, отличающийся тем, что первая случайная величина (R1) и вторая случайная величина (R2) идентичны, а операцию передачи пунктом (12) оплаты второй случайной величины (R2) в платежные средства (11) опускают.

6. Способ по любому из пп.1-5, отличающийся тем, что обработка (F) включает использование криптографической функции.

7. Способ по любому из пп.1-6, отличающийся тем, что дополнительно выполняют четвертый шаг (IV), на котором с помощью пункта (12) оплаты записывают разность (SI - S2) между балансами первого и третьего шагов.

8. Способ по любому из пп.1-7, отличающийся тем, что третий шаг (III) выполняют неоднократно.

9. Способ по любому из пп.1-8, отличающийся тем, что пункт (12) оплаты содержит модуль для защищенной записи данных.

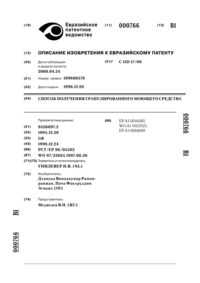

10. Способ по любому из пп.1-9, отличающийся тем, что балансы в платежном средстве хранят в первом запоминающем устройстве (101), допускающем перезапись, а аутентификационный код (MAC), как функцию случайной величины (R), генерируют в платежном средстве в динамическом втором запоминающем устройстве (104), причем баланс (S) записывают в первое запоминающее устройство (101) с использованием повторяемой операции записи и такой частоты синхронизирующих импульсов (a ), чтобы сохранить содержимое динамического второго запоминающего устройства (104).

11. Способ по п.10, отличающийся тем, что количество операций записи для записи величины баланса составляет от 50 до 150.

12. Способ по п.10 или 11, отличающийся тем, что частоту синхронизирующих импульсов (a ) между операциями записи увеличивают.

13. Способ по любому из пп.10-12, отличающийся тем, что синхронизирующие импульсы (a ) имеют асимметричное отношение логической единицы к логическому нулю.

Текст

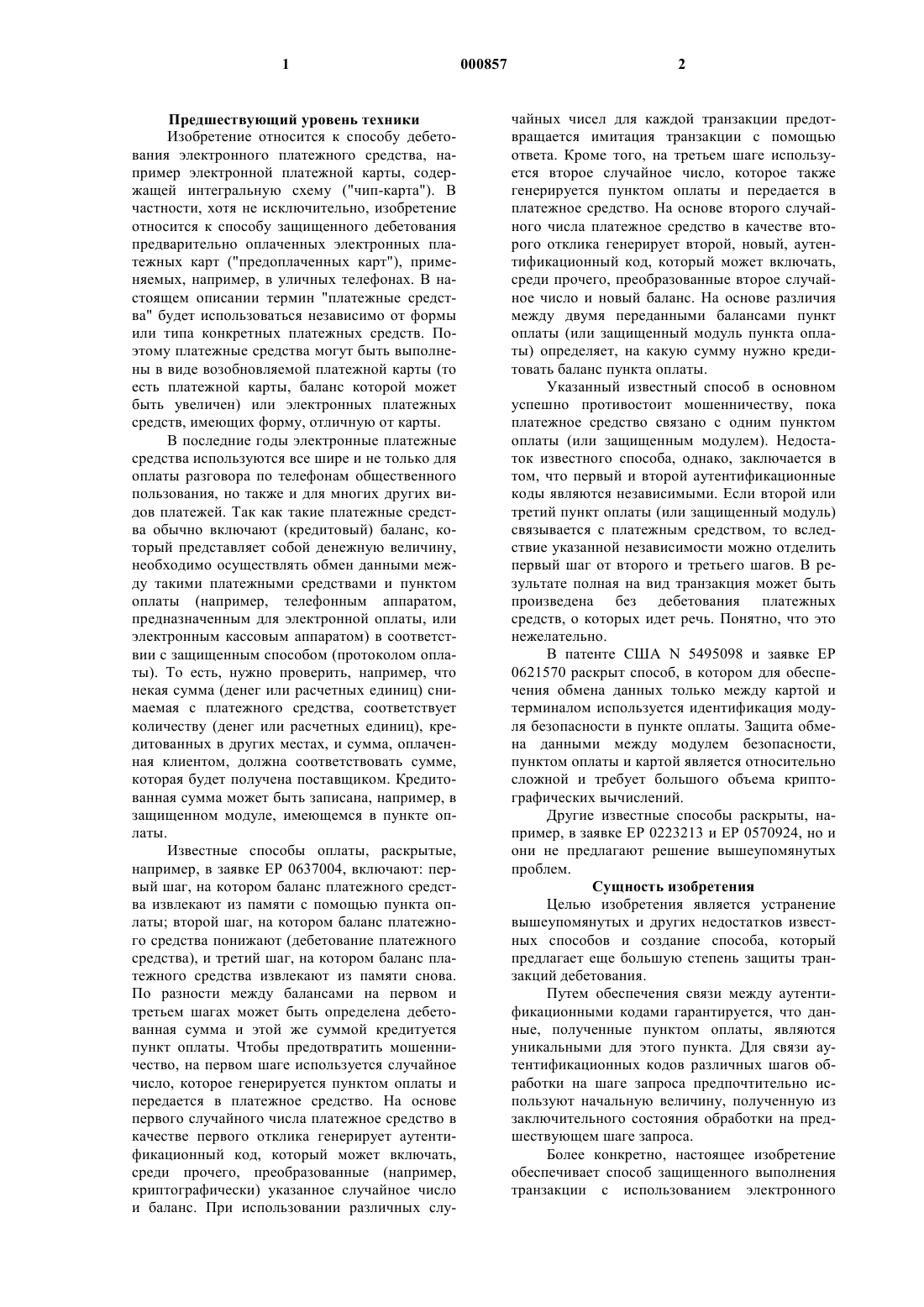

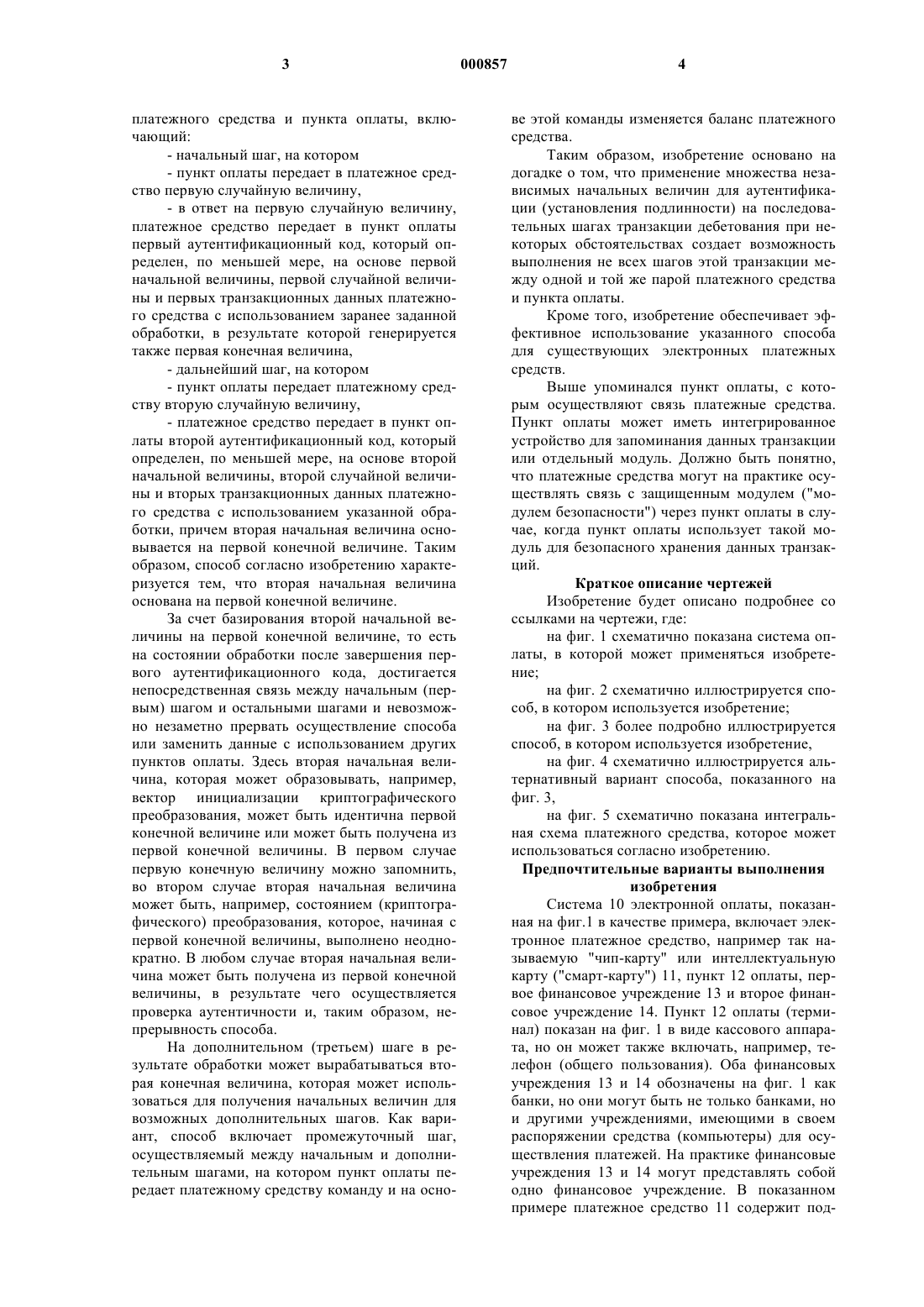

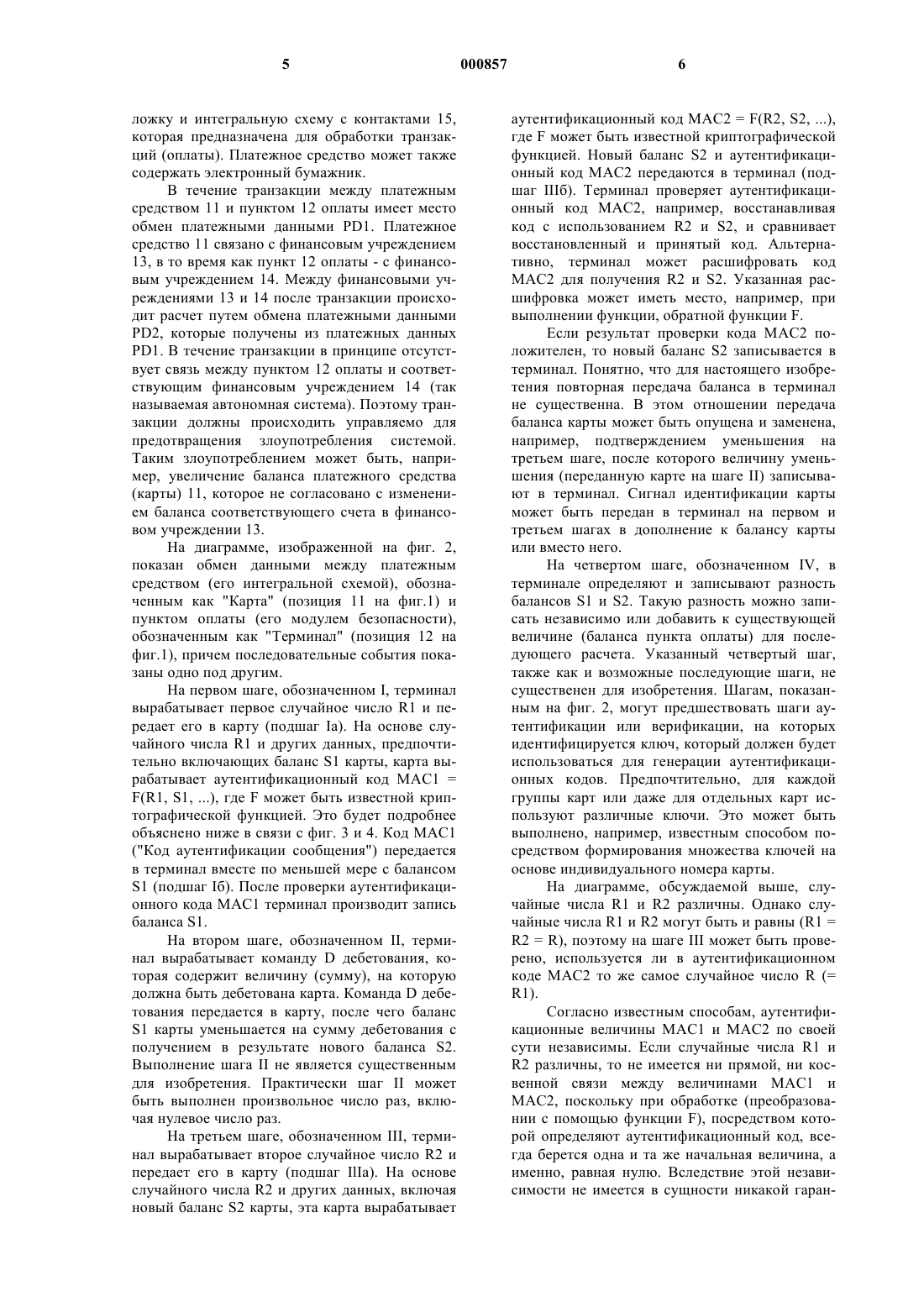

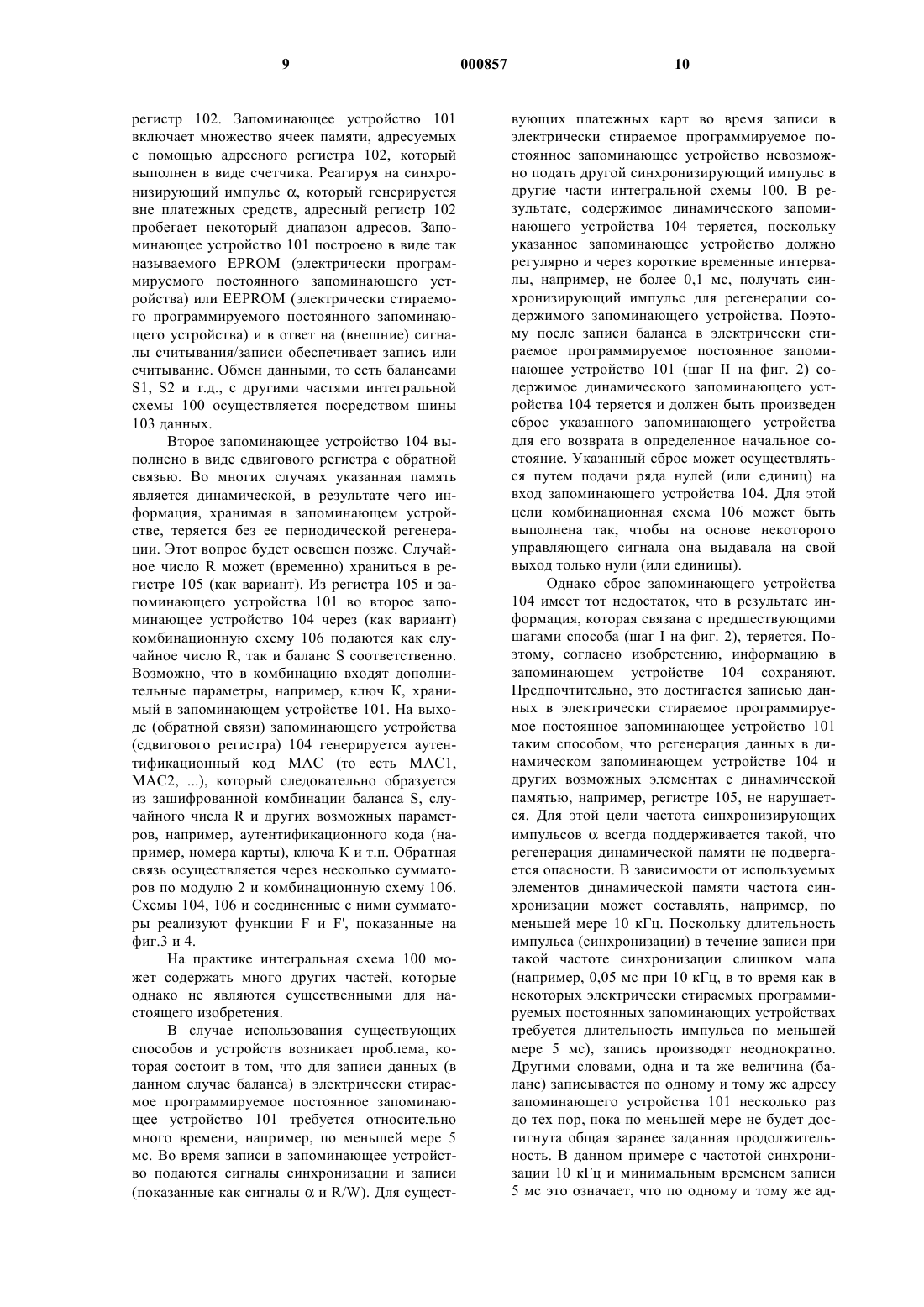

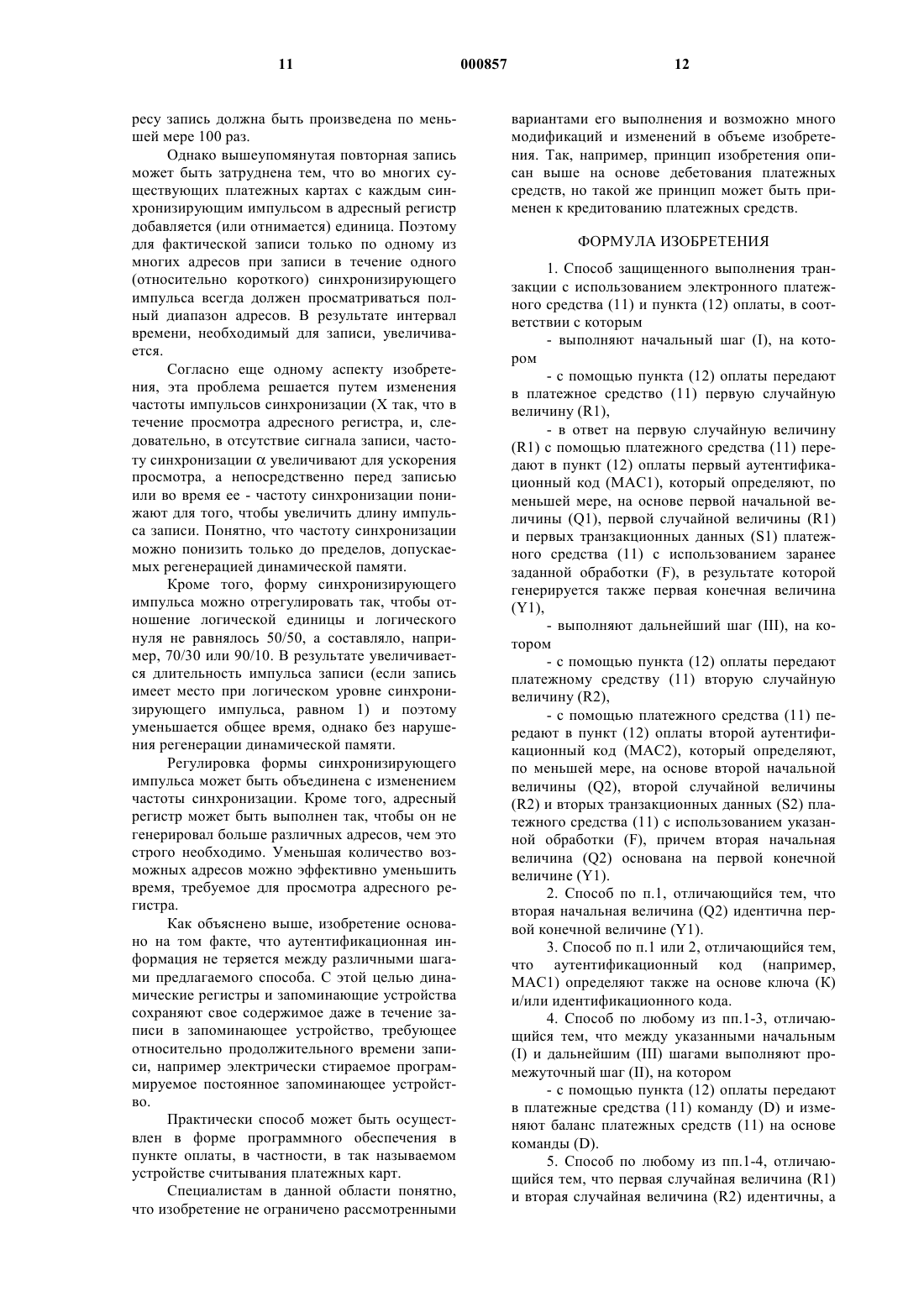

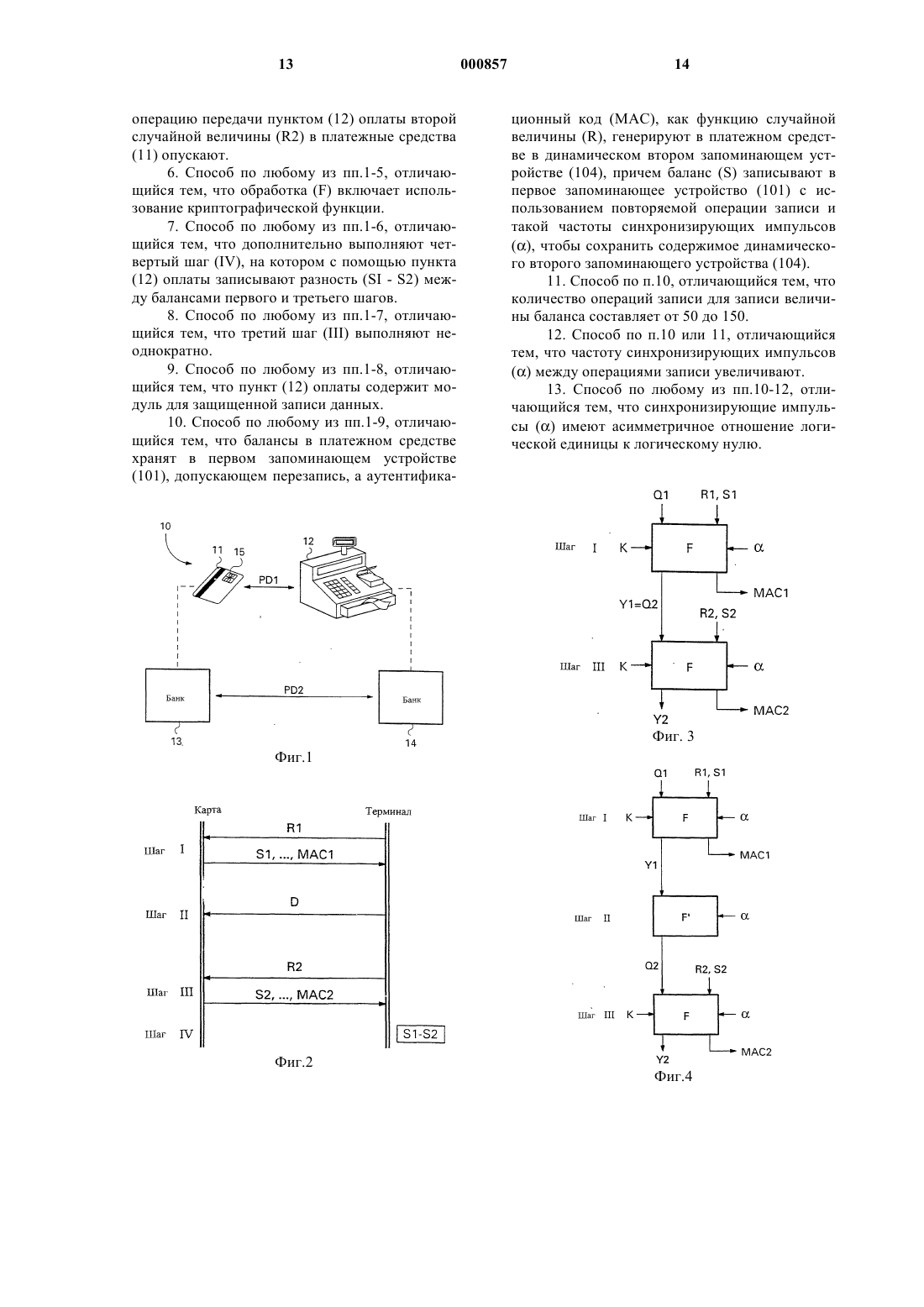

1 Предшествующий уровень техники Изобретение относится к способу дебетования электронного платежного средства, например электронной платежной карты, содержащей интегральную схему ("чип-карта"). В частности, хотя не исключительно, изобретение относится к способу защищенного дебетования предварительно оплаченных электронных платежных карт ("предоплаченных карт"), применяемых, например, в уличных телефонах. В настоящем описании термин "платежные средства" будет использоваться независимо от формы или типа конкретных платежных средств. Поэтому платежные средства могут быть выполнены в виде возобновляемой платежной карты (то есть платежной карты, баланс которой может быть увеличен) или электронных платежных средств, имеющих форму, отличную от карты. В последние годы электронные платежные средства используются все шире и не только для оплаты разговора по телефонам общественного пользования, но также и для многих других видов платежей. Так как такие платежные средства обычно включают (кредитовый) баланс, который представляет собой денежную величину,необходимо осуществлять обмен данными между такими платежными средствами и пунктом оплаты (например, телефонным аппаратом,предназначенным для электронной оплаты, или электронным кассовым аппаратом) в соответствии с защищенным способом (протоколом оплаты). То есть, нужно проверить, например, что некая сумма (денег или расчетных единиц) снимаемая с платежного средства, соответствует количеству (денег или расчетных единиц), кредитованных в других местах, и сумма, оплаченная клиентом, должна соответствовать сумме,которая будет получена поставщиком. Кредитованная сумма может быть записана, например, в защищенном модуле, имеющемся в пункте оплаты. Известные способы оплаты, раскрытые,например, в заявке ЕР 0637004, включают: первый шаг, на котором баланс платежного средства извлекают из памяти с помощью пункта оплаты; второй шаг, на котором баланс платежного средства понижают (дебетование платежного средства), и третий шаг, на котором баланс платежного средства извлекают из памяти снова. По разности между балансами на первом и третьем шагах может быть определена дебетованная сумма и этой же суммой кредитуется пункт оплаты. Чтобы предотвратить мошенничество, на первом шаге используется случайное число, которое генерируется пунктом оплаты и передается в платежное средство. На основе первого случайного числа платежное средство в качестве первого отклика генерирует аутентификационный код, который может включать,среди прочего, преобразованные (например,криптографически) указанное случайное число и баланс. При использовании различных слу 000857 2 чайных чисел для каждой транзакции предотвращается имитация транзакции с помощью ответа. Кроме того, на третьем шаге используется второе случайное число, которое также генерируется пунктом оплаты и передается в платежное средство. На основе второго случайного числа платежное средство в качестве второго отклика генерирует второй, новый, аутентификационный код, который может включать,среди прочего, преобразованные второе случайное число и новый баланс. На основе различия между двумя переданными балансами пункт оплаты (или защищенный модуль пункта оплаты) определяет, на какую сумму нужно кредитовать баланс пункта оплаты. Указанный известный способ в основном успешно противостоит мошенничеству, пока платежное средство связано с одним пунктом оплаты (или защищенным модулем). Недостаток известного способа, однако, заключается в том, что первый и второй аутентификационные коды являются независимыми. Если второй или третий пункт оплаты (или защищенный модуль) связывается с платежным средством, то вследствие указанной независимости можно отделить первый шаг от второго и третьего шагов. В результате полная на вид транзакция может быть произведена без дебетования платежных средств, о которых идет речь. Понятно, что это нежелательно. В патенте США N 5495098 и заявке ЕР 0621570 раскрыт способ, в котором для обеспечения обмена данных только между картой и терминалом используется идентификация модуля безопасности в пункте оплаты. Защита обмена данными между модулем безопасности,пунктом оплаты и картой является относительно сложной и требует большого объема криптографических вычислений. Другие известные способы раскрыты, например, в заявке ЕР 0223213 и ЕР 0570924, но и они не предлагают решение вышеупомянутых проблем. Сущность изобретения Целью изобретения является устранение вышеупомянутых и других недостатков известных способов и создание способа, который предлагает еще большую степень защиты транзакций дебетования. Путем обеспечения связи между аутентификационными кодами гарантируется, что данные, полученные пунктом оплаты, являются уникальными для этого пункта. Для связи аутентификационных кодов различных шагов обработки на шаге запроса предпочтительно используют начальную величину, полученную из заключительного состояния обработки на предшествующем шаге запроса. Более конкретно, настоящее изобретение обеспечивает способ защищенного выполнения транзакции с использованием электронного- пункт оплаты передает в платежное средство первую случайную величину,- в ответ на первую случайную величину,платежное средство передает в пункт оплаты первый аутентификационный код, который определен, по меньшей мере, на основе первой начальной величины, первой случайной величины и первых транзакционных данных платежного средства с использованием заранее заданной обработки, в результате которой генерируется также первая конечная величина,- дальнейший шаг, на котором- пункт оплаты передает платежному средству вторую случайную величину,- платежное средство передает в пункт оплаты второй аутентификационный код, который определен, по меньшей мере, на основе второй начальной величины, второй случайной величины и вторых транзакционных данных платежного средства с использованием указанной обработки, причем вторая начальная величина основывается на первой конечной величине. Таким образом, способ согласно изобретению характеризуется тем, что вторая начальная величина основана на первой конечной величине. За счет базирования второй начальной величины на первой конечной величине, то есть на состоянии обработки после завершения первого аутентификационного кода, достигается непосредственная связь между начальным (первым) шагом и остальными шагами и невозможно незаметно прервать осуществление способа или заменить данные с использованием других пунктов оплаты. Здесь вторая начальная величина, которая может образовывать, например,вектор инициализации криптографического преобразования, может быть идентична первой конечной величине или может быть получена из первой конечной величины. В первом случае первую конечную величину можно запомнить,во втором случае вторая начальная величина может быть, например, состоянием (криптографического) преобразования, которое, начиная с первой конечной величины, выполнено неоднократно. В любом случае вторая начальная величина может быть получена из первой конечной величины, в результате чего осуществляется проверка аутентичности и, таким образом, непрерывность способа. На дополнительном (третьем) шаге в результате обработки может вырабатываться вторая конечная величина, которая может использоваться для получения начальных величин для возможных дополнительных шагов. Как вариант, способ включает промежуточный шаг,осуществляемый между начальным и дополнительным шагами, на котором пункт оплаты передает платежному средству команду и на осно 000857 4 ве этой команды изменяется баланс платежного средства. Таким образом, изобретение основано на догадке о том, что применение множества независимых начальных величин для аутентификации (установления подлинности) на последовательных шагах транзакции дебетования при некоторых обстоятельствах создает возможность выполнения не всех шагов этой транзакции между одной и той же парой платежного средства и пункта оплаты. Кроме того, изобретение обеспечивает эффективное использование указанного способа для существующих электронных платежных средств. Выше упоминался пункт оплаты, с которым осуществляют связь платежные средства. Пункт оплаты может иметь интегрированное устройство для запоминания данных транзакции или отдельный модуль. Должно быть понятно,что платежные средства могут на практике осуществлять связь с защищенным модулем ("модулем безопасности") через пункт оплаты в случае, когда пункт оплаты использует такой модуль для безопасного хранения данных транзакций. Краткое описание чертежей Изобретение будет описано подробнее со ссылками на чертежи, где: на фиг. 1 схематично показана система оплаты, в которой может применяться изобретение; на фиг. 2 схематично иллюстрируется способ, в котором используется изобретение; на фиг. 3 более подробно иллюстрируется способ, в котором используется изобретение,на фиг. 4 схематично иллюстрируется альтернативный вариант способа, показанного на фиг. 3,на фиг. 5 схематично показана интегральная схема платежного средства, которое может использоваться согласно изобретению. Предпочтительные варианты выполнения изобретения Система 10 электронной оплаты, показанная на фиг.1 в качестве примера, включает электронное платежное средство, например так называемую "чип-карту" или интеллектуальную карту ("смарт-карту") 11, пункт 12 оплаты, первое финансовое учреждение 13 и второе финансовое учреждение 14. Пункт 12 оплаты (терминал) показан на фиг. 1 в виде кассового аппарата, но он может также включать, например, телефон (общего пользования). Оба финансовых учреждения 13 и 14 обозначены на фиг. 1 как банки, но они могут быть не только банками, но и другими учреждениями, имеющими в своем распоряжении средства (компьютеры) для осуществления платежей. На практике финансовые учреждения 13 и 14 могут представлять собой одно финансовое учреждение. В показанном примере платежное средство 11 содержит под 5 ложку и интегральную схему с контактами 15,которая предназначена для обработки транзакций (оплаты). Платежное средство может также содержать электронный бумажник. В течение транзакции между платежным средством 11 и пунктом 12 оплаты имеет место обмен платежными данными PD1. Платежное средство 11 связано с финансовым учреждением 13, в то время как пункт 12 оплаты - с финансовым учреждением 14. Между финансовыми учреждениями 13 и 14 после транзакции происходит расчет путем обмена платежными даннымиPD2, которые получены из платежных данныхPD1. В течение транзакции в принципе отсутствует связь между пунктом 12 оплаты и соответствующим финансовым учреждением 14 (так называемая автономная система). Поэтому транзакции должны происходить управляемо для предотвращения злоупотребления системой. Таким злоупотреблением может быть, например, увеличение баланса платежного средства(карты) 11, которое не согласовано с изменением баланса соответствующего счета в финансовом учреждении 13. На диаграмме, изображенной на фиг. 2,показан обмен данными между платежным средством (его интегральной схемой), обозначенным как "Карта" (позиция 11 на фиг.1) и пунктом оплаты (его модулем безопасности),обозначенным как "Терминал" (позиция 12 на фиг.1), причем последовательные события показаны одно под другим. На первом шаге, обозначенном I, терминал вырабатывает первое случайное число R1 и передает его в карту (подшаг Iа). На основе случайного числа R1 и других данных, предпочтительно включающих баланс S1 карты, карта вырабатывает аутентификационный код МАС 1 =F(R1, S1, ), где F может быть известной криптографической функцией. Это будет подробнее объяснено ниже в связи с фиг. 3 и 4. Код МАС 1("Код аутентификации сообщения") передается в терминал вместе по меньшей мере с балансомS1 (подшаг Iб). После проверки аутентификационного кода МАС 1 терминал производит запись баланса S1. На втором шаге, обозначенном II, терминал вырабатывает команду D дебетования, которая содержит величину (сумму), на которую должна быть дебетована карта. Команда D дебетования передается в карту, после чего балансS1 карты уменьшается на сумму дебетования с получением в результате нового баланса S2. Выполнение шага II не является существенным для изобретения. Практически шаг II может быть выполнен произвольное число раз, включая нулевое число раз. На третьем шаге, обозначенном III, терминал вырабатывает второе случайное число R2 и передает его в карту (подшаг IlIa). На основе случайного числа R2 и других данных, включая новый баланс S2 карты, эта карта вырабатывает 6 аутентификационный код МАС 2 = F(R2, S2, ),где F может быть известной криптографической функцией. Новый баланс S2 и аутентификационный код МАС 2 передаются в терминал (подшаг IIIб). Терминал проверяет аутентификационный код МАС 2, например, восстанавливая код с использованием R2 и S2, и сравнивает восстановленный и принятый код. Альтернативно, терминал может расшифровать код МАС 2 для получения R2 и S2. Указанная расшифровка может иметь место, например, при выполнении функции, обратной функции F. Если результат проверки кода МАС 2 положителен, то новый баланс S2 записывается в терминал. Понятно, что для настоящего изобретения повторная передача баланса в терминал не существенна. В этом отношении передача баланса карты может быть опущена и заменена,например, подтверждением уменьшения на третьем шаге, после которого величину уменьшения (переданную карте на шаге II) записывают в терминал. Сигнал идентификации карты может быть передан в терминал на первом и третьем шагах в дополнение к балансу карты или вместо него. На четвертом шаге, обозначенном IV, в терминале определяют и записывают разность балансов S1 и S2. Такую разность можно записать независимо или добавить к существующей величине (баланса пункта оплаты) для последующего расчета. Указанный четвертый шаг,также как и возможные последующие шаги, не существенен для изобретения. Шагам, показанным на фиг. 2, могут предшествовать шаги аутентификации или верификации, на которых идентифицируется ключ, который должен будет использоваться для генерации аутентификационных кодов. Предпочтительно, для каждой группы карт или даже для отдельных карт используют различные ключи. Это может быть выполнено, например, известным способом посредством формирования множества ключей на основе индивидуального номера карты. На диаграмме, обсуждаемой выше, случайные числа R1 и R2 различны. Однако случайные числа R1 и R2 могут быть и равны (R1 =R2 = R), поэтому на шаге III может быть проверено, используется ли в аутентификационном коде МАС 2 то же самое случайное число R (=R1). Согласно известным способам, аутентификационные величины МАС 1 и МАС 2 по своей сути независимы. Если случайные числа R1 иR2 различны, то не имеется ни прямой, ни косвенной связи между величинами МАС 1 и МАС 2, поскольку при обработке (преобразовании с помощью функции F), посредством которой определяют аутентификационный код, всегда берется одна и та же начальная величина, а именно, равная нулю. Вследствие этой независимости не имеется в сущности никакой гаран 7 тии того, что шаги I и III осуществляются между одними и теми же картой и пунктом оплаты. Согласно же изобретению, при определении второго аутентификационного кода (МАС 2) берется начальная величина, которая является результатом определения первого аутентификационного кода (МАС 1). В качестве второй начальной величины может использоваться, например, состояние обработки (криптографического преобразования) после определения первого аутентификационного кода. В связи с этим не существенно, происходит ли после определения первого аутентификационного кода еще ряд шагов обработки, так как зависимость и воспроизводимость второй начальной величины гарантирована. Согласно изобретению, указанная зависимость начальных величин гарантирует, что все шаги транзакции, при которой используется предлагаемый способ, происходят между теми же самыми картой и пунктом оплаты. Взаимосвязь начальных величин объясняется со ссылкой на фиг. 3, на которой шаги I иIII могут быть идентичны шагам I и III на фиг. 2. На шаге I генерируется первый аутентификационный код МАС 1 с использованием функции F,которая может быть известной криптографической функцией, например функцией DES (Стандарта шифрования данных Национального бюро стандартов США), относительно простой комбинаторной функцией (см. также фиг. 5) или функцией хеширования. Эта функция F имеет в качестве входных параметров первую случайную величину R1, первый (старый) баланс S1,ключ К и первую начальную величину Q1. Как вариант, в качестве входного параметра может использоваться идентификация команды дебетования (такая, как на шаге II). Синхронизирующий (тактовый) импульс , который может быть идентичен синхронизирующему импульсуна фиг.5, управляет обработкой. Первая начальная величина (вектор инициализации) Q1 может быть равна нулю или другой заранее заданной начальной величине,если никакая предыдущая обработка, использующая функцию F, не проводилась до приведения карты в действие (приведение в действие может иметь место при вставке карты в терминал). Функция F генерирует аутентификационный код МАС 1. Кроме того, состояние ("остаточное") функции F запоминается в качестве первой конечной величины Y1. Эта первая конечная величина Y1 позже будет использована на шаге III в качестве второй начальной величины Q2 (Q2 = Y1), таким образом связывая первый и третий шаги. На шаге III генерируется второй аутентификационный код MAC 2 с помощью функцииF, которая предпочтительно идентична функцииF, использованной на шаге I. Здесь в качестве 8 входных параметров функция F использует вторую случайную величину R2, второй (новый) баланс S2, ключ К и вторую начальную величину S2. Функция F генерирует второй аутентификационный код МАС 2 и, кроме того, вторую конечную величину Y2, которая представляет собой состояние функции F после осуществления обработки. Вторая конечная величина Y2 может быть занесена в память для использования в качестве третьей начальной величины(Q3) в случае, если требуется третий аутентификационный код (МАС 3), содержащий информацию о тех же самых карте и модуле безопасности (терминале). Обычно отключение карты(например, ее удаление из терминала) приводит к потере текущей конечной величины (например, Y2). Это обеспечивает уникальность транзакции. На фиг. 4 показан случай, когда обработка с помощью функции F происходит между шагами I и III под управлением синхронизирующего(тактового) сигнала . Шаг I оканчивается выработкой кода МАС 1 и первой конечной величины Y1, как на фиг. 3. Эту конечную величинуY1 подставляют в функцию F' в качестве начальной величины. Как сказано выше, конечная величина Y1 является состоянием функции F после завершения формирования кода МАС 1,поэтому если эта функция продолжает обработку, то указанное состояние можно рассматривать как начальную величину. На фиг. 4 функция F на шаге II обозначена как F', поскольку она не может получать входные параметры R1,S1 и К. На шаге III состояние (конечная величина) функции F' используется в качестве начальной величины Q2. Затем с помощью F и входных параметров R2, S2 и К генерируется МАС 2. В примере, иллюстрируемом на фиг.4, начальная величина Q2 не равна конечной величине Y1. Однако величины Q2 и Y1 связаны посредством функции F'. Это все еще позволяет проверить соответствие между шагами I и III. Понятно, что шаги, иллюстрируемые на фиг. 3 и 4, выполняются как в карте, так и в терминале (его модуле безопасности). То есть,как карта, так и терминал генерируют коды МАС 1 и МАС 2, как показано на фиг. 3 или фиг. 4. Сравнивая полученный код с его аналогом,выработанным в терминале, этот терминал может определить подлинность полученных данных и установить, что в транзакции участвует только одна карта. С помощью фиг. 5 будет объяснено, как способ согласно изобретению может быть использован применительно к производимым промышленно платежным картам. Интегральная схема 100, схематично показанная на фиг. 5, которая в сущности соответствует интегральной схеме 15 в платежном средстве 11, изображенном на фиг.1, содержит первое запоминающее устройство 101 и адресный 9 регистр 102. Запоминающее устройство 101 включает множество ячеек памяти, адресуемых с помощью адресного регистра 102, который выполнен в виде счетчика. Реагируя на синхронизирующий импульс , который генерируется вне платежных средств, адресный регистр 102 пробегает некоторый диапазон адресов. Запоминающее устройство 101 построено в виде так называемого EPROM (электрически программируемого постоянного запоминающего устройства) или EEPROM (электрически стираемого программируемого постоянного запоминающего устройства) и в ответ на (внешние) сигналы считывания/записи обеспечивает запись или считывание. Обмен данными, то есть балансамиS1, S2 и т.д., с другими частями интегральной схемы 100 осуществляется посредством шины 103 данных. Второе запоминающее устройство 104 выполнено в виде сдвигового регистра с обратной связью. Во многих случаях указанная память является динамической, в результате чего информация, хранимая в запоминающем устройстве, теряется без ее периодической регенерации. Этот вопрос будет освещен позже. Случайное число R может (временно) храниться в регистре 105 (как вариант). Из регистра 105 и запоминающего устройства 101 во второе запоминающее устройство 104 через (как вариант) комбинационную схему 106 подаются как случайное число R, так и баланс S соответственно. Возможно, что в комбинацию входят дополнительные параметры, например, ключ К, хранимый в запоминающем устройстве 101. На выходе (обратной связи) запоминающего устройства(сдвигового регистра) 104 генерируется аутентификационный код MAC (то есть MAC1,MAC2, ), который следовательно образуется из зашифрованной комбинации баланса S, случайного числа R и других возможных параметров, например, аутентификационного кода (например, номера карты), ключа К и т.п. Обратная связь осуществляется через несколько сумматоров по модулю 2 и комбинационную схему 106. Схемы 104, 106 и соединенные с ними сумматоры реализуют функции F и F', показанные на фиг.3 и 4. На практике интегральная схема 100 может содержать много других частей, которые однако не являются существенными для настоящего изобретения. В случае использования существующих способов и устройств возникает проблема, которая состоит в том, что для записи данных (в данном случае баланса) в электрически стираемое программируемое постоянное запоминающее устройство 101 требуется относительно много времени, например, по меньшей мере 5 мс. Во время записи в запоминающее устройство подаются сигналы синхронизации и записи 10 вующих платежных карт во время записи в электрически стираемое программируемое постоянное запоминающее устройство невозможно подать другой синхронизирующий импульс в другие части интегральной схемы 100. В результате, содержимое динамического запоминающего устройства 104 теряется, поскольку указанное запоминающее устройство должно регулярно и через короткие временные интервалы, например, не более 0,1 мс, получать синхронизирующий импульс для регенерации содержимого запоминающего устройства. Поэтому после записи баланса в электрически стираемое программируемое постоянное запоминающее устройство 101 (шаг II на фиг. 2) содержимое динамического запоминающего устройства 104 теряется и должен быть произведен сброс указанного запоминающего устройства для его возврата в определенное начальное состояние. Указанный сброс может осуществляться путем подачи ряда нулей (или единиц) на вход запоминающего устройства 104. Для этой цели комбинационная схема 106 может быть выполнена так, чтобы на основе некоторого управляющего сигнала она выдавала на свой выход только нули (или единицы). Однако сброс запоминающего устройства 104 имеет тот недостаток, что в результате информация, которая связана с предшествующими шагами способа (шаг I на фиг. 2), теряется. Поэтому, согласно изобретению, информацию в запоминающем устройстве 104 сохраняют. Предпочтительно, это достигается записью данных в электрически стираемое программируемое постоянное запоминающее устройство 101 таким способом, что регенерация данных в динамическом запоминающем устройстве 104 и других возможных элементах с динамической памятью, например, регистре 105, не нарушается. Для этой цели частота синхронизирующих импульсоввсегда поддерживается такой, что регенерация динамической памяти не подвергается опасности. В зависимости от используемых элементов динамической памяти частота синхронизации может составлять, например, по меньшей мере 10 кГц. Поскольку длительность импульса (синхронизации) в течение записи при такой частоте синхронизации слишком мала(например, 0,05 мс при 10 кГц, в то время как в некоторых электрически стираемых программируемых постоянных запоминающих устройствах требуется длительность импульса по меньшей мере 5 мс), запись производят неоднократно. Другими словами, одна и та же величина (баланс) записывается по одному и тому же адресу запоминающего устройства 101 несколько раз до тех пор, пока по меньшей мере не будет достигнута общая заранее заданная продолжительность. В данном примере с частотой синхронизации 10 кГц и минимальным временем записи 5 мс это означает, что по одному и тому же ад 11 ресу запись должна быть произведена по меньшей мере 100 раз. Однако вышеупомянутая повторная запись может быть затруднена тем, что во многих существующих платежных картах с каждым синхронизирующим импульсом в адресный регистр добавляется (или отнимается) единица. Поэтому для фактической записи только по одному из многих адресов при записи в течение одного(относительно короткого) синхронизирующего импульса всегда должен просматриваться полный диапазон адресов. В результате интервал времени, необходимый для записи, увеличивается. Согласно еще одному аспекту изобретения, эта проблема решается путем изменения частоты импульсов синхронизации (X так, что в течение просмотра адресного регистра, и, следовательно, в отсутствие сигнала записи, частоту синхронизацииувеличивают для ускорения просмотра, а непосредственно перед записью или во время ее - частоту синхронизации понижают для того, чтобы увеличить длину импульса записи. Понятно, что частоту синхронизации можно понизить только до пределов, допускаемых регенерацией динамической памяти. Кроме того, форму синхронизирующего импульса можно отрегулировать так, чтобы отношение логической единицы и логического нуля не равнялось 50/50, а составляло, например, 70/30 или 90/10. В результате увеличивается длительность импульса записи (если запись имеет место при логическом уровне синхронизирующего импульса, равном 1) и поэтому уменьшается общее время, однако без нарушения регенерации динамической памяти. Регулировка формы синхронизирующего импульса может быть объединена с изменением частоты синхронизации. Кроме того, адресный регистр может быть выполнен так, чтобы он не генерировал больше различных адресов, чем это строго необходимо. Уменьшая количество возможных адресов можно эффективно уменьшить время, требуемое для просмотра адресного регистра. Как объяснено выше, изобретение основано на том факте, что аутентификационная информация не теряется между различными шагами предлагаемого способа. С этой целью динамические регистры и запоминающие устройства сохраняют свое содержимое даже в течение записи в запоминающее устройство, требующее относительно продолжительного времени записи, например электрически стираемое программируемое постоянное запоминающее устройство. Практически способ может быть осуществлен в форме программного обеспечения в пункте оплаты, в частности, в так называемом устройстве считывания платежных карт. Специалистам в данной области понятно,что изобретение не ограничено рассмотренными 12 вариантами его выполнения и возможно много модификаций и изменений в объеме изобретения. Так, например, принцип изобретения описан выше на основе дебетования платежных средств, но такой же принцип может быть применен к кредитованию платежных средств. ФОРМУЛА ИЗОБРЕТЕНИЯ 1. Способ защищенного выполнения транзакции с использованием электронного платежного средства (11) и пункта (12) оплаты, в соответствии с которым- выполняют начальный шаг (I), на котором- с помощью пункта (12) оплаты передают в платежное средство (11) первую случайную величину (R1),- в ответ на первую случайную величину(R1) с помощью платежного средства (11) передают в пункт (12) оплаты первый аутентификационный код (МАС 1), который определяют, по меньшей мере, на основе первой начальной величины (Q1), первой случайной величины (R1) и первых транзакционных данных (S1) платежного средства (11) с использованием заранее заданной обработки (F), в результате которой генерируется также первая конечная величина(Y1),- выполняют дальнейший шаг (III), на котором- с помощью пункта (12) оплаты передают платежному средству (11) вторую случайную величину (R2),- с помощью платежного средства (11) передают в пункт (12) оплаты второй аутентификационный код (МАС 2), который определяют,по меньшей мере, на основе второй начальной величины (Q2), второй случайной величины(R2) и вторых транзакционных данных (S2) платежного средства (11) с использованием указанной обработки (F), причем вторая начальная величина (Q2) основана на первой конечной величине (Y1). 2. Способ по п.1, отличающийся тем, что вторая начальная величина (Q2) идентична первой конечной величине (Y1). 3. Способ по п.1 или 2, отличающийся тем,что аутентификационный код (например,МАС 1) определяют также на основе ключа (К) и/или идентификационного кода. 4. Способ по любому из пп.1-3, отличающийся тем, что между указанными начальным(I) и дальнейшим (III) шагами выполняют промежуточный шаг (II), на котором- с помощью пункта (12) оплаты передают в платежные средства (11) команду (D) и изменяют баланс платежных средств (11) на основе команды (D). 5. Способ по любому из пп.1-4, отличающийся тем, что первая случайная величина (R1) и вторая случайная величина (R2) идентичны, а 13 операцию передачи пунктом (12) оплаты второй случайной величины (R2) в платежные средства(11) опускают. 6. Способ по любому из пп.1-5, отличающийся тем, что обработка (F) включает использование криптографической функции. 7. Способ по любому из пп.1-6, отличающийся тем, что дополнительно выполняют четвертый шаг (IV), на котором с помощью пункта(12) оплаты записывают разность (SI - S2) между балансами первого и третьего шагов. 8. Способ по любому из пп.1-7, отличающийся тем, что третий шаг (III) выполняют неоднократно. 9. Способ по любому из пп.1-8, отличающийся тем, что пункт (12) оплаты содержит модуль для защищенной записи данных. 10. Способ по любому из пп.1-9, отличающийся тем, что балансы в платежном средстве хранят в первом запоминающем устройстве 14 ционный код (MAC), как функцию случайной величины (R), генерируют в платежном средстве в динамическом втором запоминающем устройстве (104), причем баланс (S) записывают в первое запоминающее устройство (101) с использованием повторяемой операции записи и такой частоты синхронизирующих импульсов, чтобы сохранить содержимое динамического второго запоминающего устройства (104). 11. Способ по п.10, отличающийся тем, что количество операций записи для записи величины баланса составляет от 50 до 150. 12. Способ по п.10 или 11, отличающийся тем, что частоту синхронизирующих импульсов между операциями записи увеличивают. 13. Способ по любому из пп.10-12, отличающийся тем, что синхронизирующие импульсыимеют асимметричное отношение логической единицы к логическому нулю.

МПК / Метки

МПК: G07F 7/10

Метки: способ, дебетования, платежного, электронного, средства

Код ссылки

<a href="https://eas.patents.su/9-857-sposob-debetovaniya-elektronnogo-platezhnogo-sredstva.html" rel="bookmark" title="База патентов Евразийского Союза">Способ дебетования электронного платежного средства</a>

Предыдущий патент: Способ лечения синдрома дефицита внимания/гиперактивности

Следующий патент: Инерционный преобразователь колебаний

Случайный патент: Закрывающая система и способ наполнения пузырька