Системы и способы на основе механизма управления цифровыми правами

Номер патента: 12918

Опубликовано: 26.02.2010

Авторы: Боккон-Жибо Жиль, Мененте Майкл Дж., Беф Жюльен Ж., Брэдли Уилльям Б.

Формула / Реферат

1. Способ авторизации доступа к фрагменту электронного контента на компьютерной системе хоста, при этом способ содержит этапы, на которых

принимают запрос от пользователя компьютерной системы хоста для доступа к фрагменту электронного контента,

извлекают лицензию, связанную с фрагментом электронного контента, причем лицензия содержит объект управления, объект контроллера, объект протектора и объект ключа контента,

извлекают первую программу управления из объекта управления и

выполняют первую программу управления с использованием механизма управления цифровыми правами, выполняющегося на компьютерной системе хоста, для определения, можно ли удовлетворить запрос, причем при выполнении программы управления оценивают один или несколько объектов связи, причем каждый объект связи представляет соотношение между двумя сущностями, причем по меньшей мере один из одного или нескольких объектов связи содержит вторую программу управления, и при оценивании одного или нескольких объектов связи выполняют вторую программу управления с использованием механизма управления цифровыми правами для определения, действительна ли связь, причем при выполнении определяют, выполняются ли одно или несколько условий, выраженных программой управления.

2. Способ по п.1, в котором объект контроллера способен безопасно связывать объект управления с объектом ключа контента.

3. Способ по п.1, в котором объект протектора способен безопасно связывать объект ключа контента с фрагментом электронного контента.

4. Способ по п.1, в котором по меньшей мере одно из одного или нескольких условий содержит требование, чтобы текущее время было до заранее заданного времени.

5. Способ по п.1, в котором по меньшей мере одно из одного или нескольких условий содержит требование, чтобы текущее время было после определенного времени.

6. Способ по п.1, в котором по меньшей мере одно из одного или нескольких условий содержит требование, чтобы вторая программа управления предварительно не была выполнена больше заранее заданного числа раз.

7. Способ по п.1, в котором по меньшей мере одно из одного или нескольких условий содержит требование, чтобы счетчик, хранящийся в памяти, не превышал заранее заданного значения.

8. Способ по п.1, в котором по меньшей мере одно из одного или нескольких условий содержит требование, чтобы заранее заданное событие ранее не происходило.

9. Способ по п.1, в котором по меньшей мере одно из одного или нескольких условий содержит требование, чтобы компьютерная система хоста имела одну или несколько заранее заданных характеристик.

10. Способ по п.1, в котором по меньшей мере одно из одного или нескольких условий содержит требование, чтобы программное обеспечение, выполняющееся на компьютерной системе хоста для представления фрагмент электронного контента, было неспособно экспортировать фрагмент электронного контента на заранее заданный интерфейс.

11. Способ авторизации выполнения данного действия на фрагменте электронного контента, при этом способ содержит этапы, на которых

выполняют первую программу управления с использованием виртуальной машины, выполняющейся на первом механизме управления цифровыми правами, причем первая программа управления способна определять, может ли данное действие осуществляться на фрагменте электронного контента, причем первая программа управления способна оценивать первое множество из одного или нескольких условий, которые должны выполняться для того, чтобы осуществление данного действия было авторизовано, причем по меньшей мере одно из первого множества из одного или нескольких условий содержит требование, чтобы один или несколько объектов связи были доступны механизму управления цифровыми правами, причем объекты связи логически связывают первый узел, представляющий первую сущность, со вторым узлом, представляющим вторую сущность,

извлекают один или несколько объектов связи, причем каждый из объектов связи выражает соотношение между двумя сущностями, и по меньшей мере один из объектов связи включает в себя вторую программу управления, причем вторая программа управления способна оценивать второе множество из одного или нескольких условий, которые должны выполняться, чтобы по меньшей мере один объект связи можно было считать действительным, и

используют механизм управления цифровыми правами для выполнения второй программы управления.

12. Способ по п.11, в котором первое множество из одного или нескольких условий включает в себя условие, относящееся к времени.

13. Способ по п.11, в котором второе множество из одного или нескольких условий включает в себя условие, относящееся к времени.

14. Способ по п.11, в котором по меньшей мере одно из первого множества условий и второго множества условий содержит требование, чтобы счетчик, хранящийся в памяти, не превышал заранее заданного значения.

15. Способ авторизации доступа к фрагменту электронного контента в системе управления цифровыми правами, содержащей механизм управления цифровыми правами, включающий в себя виртуальную машину, причем способ содержит этапы, на которых

принимают запрос на доступ к фрагменту электронного контента или иное его использование,

идентифицируют лицензию, связанную с фрагментом электронного контента, причем лицензия содержит программу управления и ключ контента,

выполняют программу управления с использованием виртуальной машины,

получают выход виртуальной машины, причем выход указывает, что запрашиваемый доступ или иное использование фрагмента электронного контента авторизован(о), пока выполняется обязательство,

определяют, что приложение хоста способно выполнять обязательство, и

разрешают запрашиваемый доступ или иное использование фрагмента электронного контента при выполнении обязательства, включающего в себя использование ключа контента для дешифрования фрагмента электронного контента.

16. Способ по п.15, в котором обязательство содержит представление фрагмента электронного контента в формате пониженного качества.

17. Способ по п.15, в котором обязательство содержит запись информации аудита, относящейся к доступу или иному использованию фрагмента электронного контента, и передачу информации аудита в удаленное место.

18. Способ по п.15, в котором обязательство содержит требование, чтобы указанные функции среды хоста, в которой выполняется система управления цифровыми правами, были отключены.

19. Способ по п.18, в котором фрагмент электронного контента включает в себя рекламу и в котором указанные функции включают в себя возможность перемотки вперед и назад в ходе представления фрагмента электронного контента.

20. Способ по п.18, в котором указанные функции включают в себя возможность экспорта фрагмента электронного контента в определенную технологию.

21. Способ авторизации доступа к фрагменту электронного контента в системе хоста, содержащей механизм управления цифровыми правами, включающий в себя виртуальную машину, при этом способ содержит этапы, на которых

принимают запрос на доступ к фрагменту электронного контента или иное его использование,

идентифицируют лицензию, связанную с фрагментом электронного контента, причем лицензия содержит программу управления и ключ контента,

выполняют программу управления с использованием виртуальной машины,

определяют, что запрашиваемый доступ или иное использование фрагмента электронного контента можно авторизовать, пока выполняется обязательство,

определяют, что система хоста не способна выполнять обязательство, и

отказывают в запрашиваемом доступе или ином использовании фрагмента электронного контента.

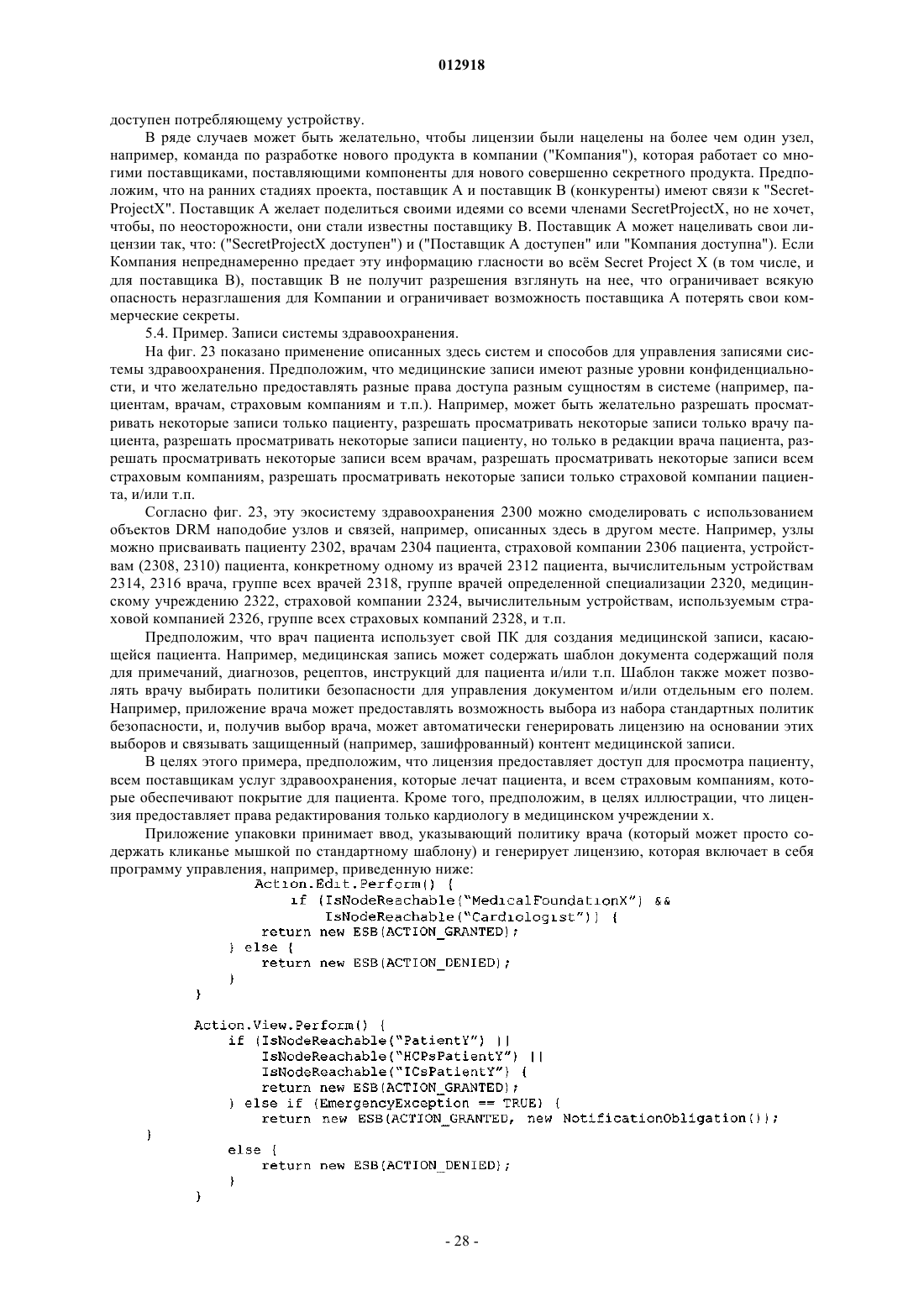

Текст