Система и способ для передачи, хранения и извлечения аутентифицированных документов

Номер патента: 7089

Опубликовано: 30.06.2006

Авторы: Бисби Стефен Ф., Шебений Джошуа Д., Бекер Кейт Ф., Хилтон Уолтер Дж., Московиц Джэк Дж.

Формула / Реферат

1. Способ обеспечения Службы Контроля за Состоянием Сертификатов (CKCC) для проверки достоверности сертификатов аутентификации, выпущенных соответствующими выпускающими Центрами Сертификации (ЦС), содержащий этапы

идентифицирования информации, необходимой для извлечения сведений о состоянии сертификата аутентификации из выпускающего ЦС, который выпустил сертификат аутентификации;

конфигурирования соединителя на основе идентифицированной информации для обмена информацией с выпускающим ЦС;

обмена информацией с выпускающим ЦС в соответствии с конфигурированным соединителем, когда запрашиваются сведения о состоянии сертификата аутентификации; и

извлечения сведений о состоянии сертификата аутентификации;

в котором выпускающий ЦС и соединитель определяются в списке утвержденных ЦС в запоминающем устройстве конфигурации.

2. Способ по п.1, в котором местные дата и время подвергаются проверке на предмет того, попадают ли они в диапазон периода действия, обозначенный в сертификате аутентификации.

3. Способ по п.1, в котором выпускающий ЦС включают в список утвержденных ЦС при помощи проверки и утверждения выпускающего ЦС согласно заранее определенным деловым правилам, и если выпускающий ЦС был проверен и не утвержден, то выпускающий ЦС обозначается в списке неутвержденных ЦС в запоминающем устройстве конфигурации.

4. Способ по п.3, в котором проверка и утверждение выпускающего ЦС включают в себя регистрацию представления доверенного сертификата аутентификации с CKCC и добавление, по меньшей мере, представления, состояния и элемента данных время существования в локальную кэш-память, и соединитель выполнен с возможностью извлечения добавленных сведений о состоянии, когда запрашиваются сведения о состоянии доверенного сертификата аутентификации.

5. Способ по п.2, дополнительно содержащий этапы проверки локальной кэш-памяти на предмет сведений о состоянии, и если сведения о состоянии найдены в локальной кэш-памяти, а местные дата и время находятся в пределах периода действия, то извлечения сведений о состоянии из локальной кэш-памяти, причем если сведения о состоянии не найдены в локальной кэш-памяти или если местные дата и время не находятся в пределах периода действия, CKCC устанавливает сеанс связи с компонентом выпускающего ЦС, предоставляющим отчет о состоянии сертификата, составляет запрос о состоянии сертификата в соответствии с конфигурированным соединителем, извлекает сведения о состоянии из компонента, предоставляющего отчет о состоянии сертификата, закрывает сеанс связи с компонентом, предоставляющим отчет о состоянии сертификата, и добавляет в локальную кэш-память, по меньшей мере, сведения об идентификации, состоянии и времени существования сертификата аутентификации.

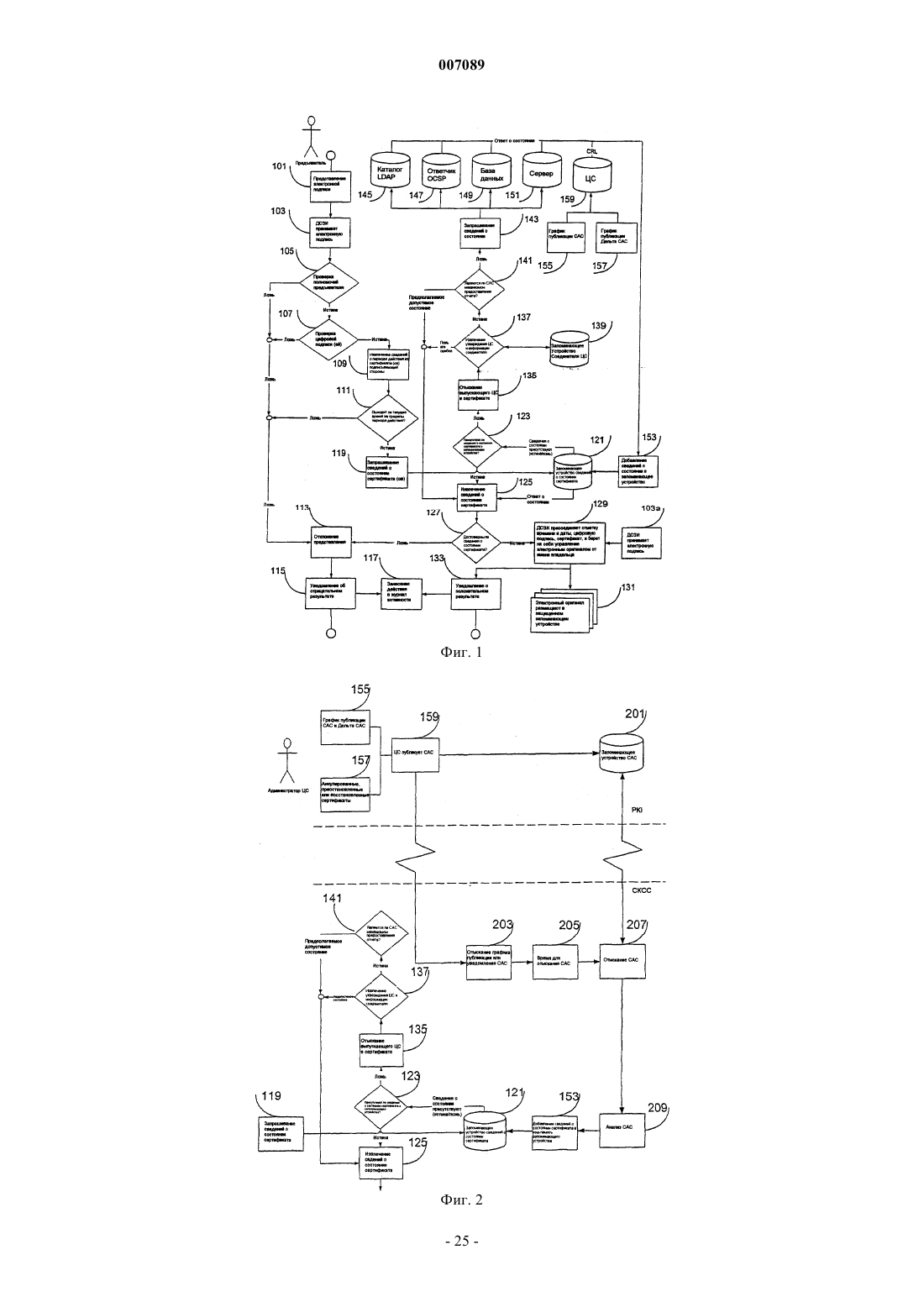

6. Способ по п.1, в котором сведения о состоянии сертификата указываются Списком Аннулированных Сертификатов (CAC) и в соответствии с графиком публикации выпускающего ЦС, CKCC извлекает CAC из компонента, предоставляющего отчет о состоянии сертификата, перечисленного в запоминающем устройстве конфигурации, CKCC очищает кэш-память, связанную с выпускающим ЦС, и CKCC определяет состояние сертификата аутентификации из CAC и запоминает сведения о состоянии в кэш-памяти, связанной с выпускающим ЦС.

7. Способ по п.1, в котором сведения о состоянии сертификата указываются Списком Аннулированных Сертификатов (CAC) и после уведомления выпускающим ЦС о том, что CAC доступен, CKCC извлекает CAC из компонента, предоставляющего отчет о состоянии сертификата, перечисленного в запоминающем устройстве конфигурации; если CAC является полным CAC, то CKCC очищает кэш-память, связанную с выпускающим ЦС, определяет сведения о состоянии из CAC и запоминает сведения о состоянии в кэш-памяти; а если CAC содержит только изменения, случившиеся после публикации полного CAC, CKCC определяет сведения о состоянии из CAC и запоминает сведения о состоянии в кэш-памяти.

8. Способ по п.1, в котором этап обмена информацией включает в себя обмен информацией в соответствии с последовательностью соединителей.

9. Способ по п.1, в котором соединитель внедряет более одной проверки сведений о состоянии сертификата в отдельный этап обмена информацией.

10. Способ по п.1, в котором сертификат аутентификации не используется для идентификации.

11. Способ извлечения сведений о состоянии сертификата аутентификации, выпущенного выпускающим Центром Сертификации (ЦС) в ответ на запрос от Доверенной Службы Защиты Информации (ДСЗИ) к СлужбеКонтроля за Состоянием Сертификатов (CKCC) для подтверждения сведений о состоянии сертификата аутентификации, включающий в себя этапы

определения местонахождения и предоставления отчета о состоянии, если сведения о состоянии присутствуют в кэш-памяти CKCC и являются подлинными;

в противном случае, выполняют этапы

получения типа сведений о состоянии и способа извлечения из запоминающего устройства конфигурации CKCC;

если типом сведений о состоянии является Список Аннулированных Сертификатов (CAC) и сведения о состоянии не найдены в кэш-памяти, то предоставляют отчет о состоянии как о допустимом;

если типом сведений о состоянии не является CAC, то составляют запрос сведений о состоянии сертификата в соответствии с типом сведений о состоянии;

устанавливают сеанс связи с выпускающим ЦС;

извлекают сведения о состоянии из компонента выпускающего ЦС, предоставляющего отчет о состоянии, используя полученный способ извлечения и завершают сеанс связи;

интерпретируют извлеченные сведения о состоянии;

привязывают к интерпретируемым извлеченным сведениям о состоянии, значение времени существования, представляющего период, определенный политикой CKCC для типа сведений о состоянии;

добавляют, по меньшей мере, идентификацию сертификата аутентификации, сведения о состоянии и значение времени существования в кэш-память; и

предоставляют ДСЗИ отчет о состоянии в ответ на запрос.

12. Способ по п.11, в котором CKCC использует протокол сведений о состоянии сертификата в сеансе связи.

13. Способ по п.11, в котором извлекают более одних сведений о состоянии, используя полученный способ извлечения.

14. Способ по п.11, в котором сертификат аутентификации не используется для идентификации.

15. Способ обеспечения Службы Контроля за Состоянием Сертификатов (CKCC) для обеспечения точной и своевременной индикации сведений о состоянии сертификатов аутентификации, выпущенных выпускающими Центрами Сертификации (ЦС), содержащий

обеспечение сведений о состоянии сертификата аутентификации в качестве показанных Списком Аннулированных Сертификатов (CAC), когда выпускающий сертификаты ЦС использует CAC для индикации сведений о состоянии;

в противном случае, обеспечение сведений о состоянии в качестве показанных кэш-памятью, когда кэш-память включает в себя сведения о состоянии и элемент данных время существования не выходит за определенные пределы;

если элемент данных время существования выходит за определенные пределы, сведения о состоянии стираются из кэш-памяти;

запрашивание и извлечение сведений о состоянии при помощи протокола предоставления отчета о состоянии сертификата в режиме реального времени, когда сведения о состоянии не находятся в кэш-памяти;

добавление в кэш-память, по меньшей мере, идентификации сертификата, сведений о состоянии и элемента данных время существования; и

обеспечение извлеченного состояния.

16. Способ по п.15, в котором элемент данных счетчик использования сведений о состоянии добавляется в кэш-память; показания элемента данных счетчик использования сведений о состоянии увеличиваются или уменьшаются всякий раз, когда проверяются сведения о состоянии сертификата; если элемент данных счетчик использования сведений о состоянии переходит пороговую величину, то обеспечиваются сведения о состоянии и кэш-память стирается в части сведений о состоянии.

17. Способ по п.16, в котором элемент данных последние выбранные сведения о состоянии добавляется в кэш-память и элемент данных последние выбранные сведения о состоянии вместе с элементом данэых счетчик использования сведений о состоянии предоставляют возможность определения уровня активности сведений о состоянии сертификата.

18. Способ по п.17, в котором когда к CKCC осуществляется запрос для извлечения сведений о состоянии нового сертификата и кэш-память достигает назначенного предела размера буфера, CKCC просматривает кэш-память на предмет обнаружения элемента данных последние выбранные сведения о состоянии, показывающего самую старую дату, и стирает соответствующие входные данные из кэш-памяти; и затем CKCC извлекает требуемые сведения о состоянии, размещает их в кэш-памяти и обеспечивает требуемое состояние.

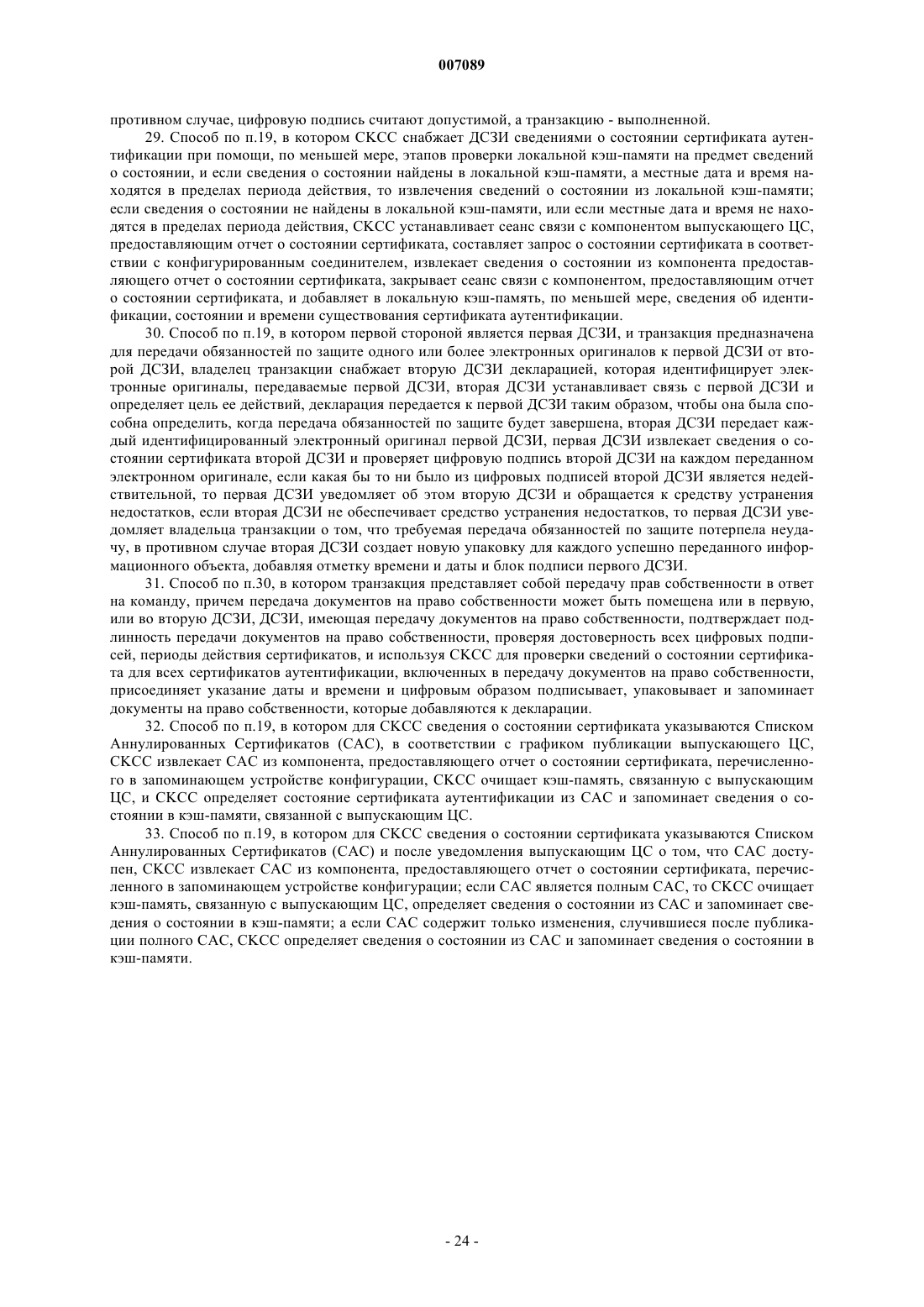

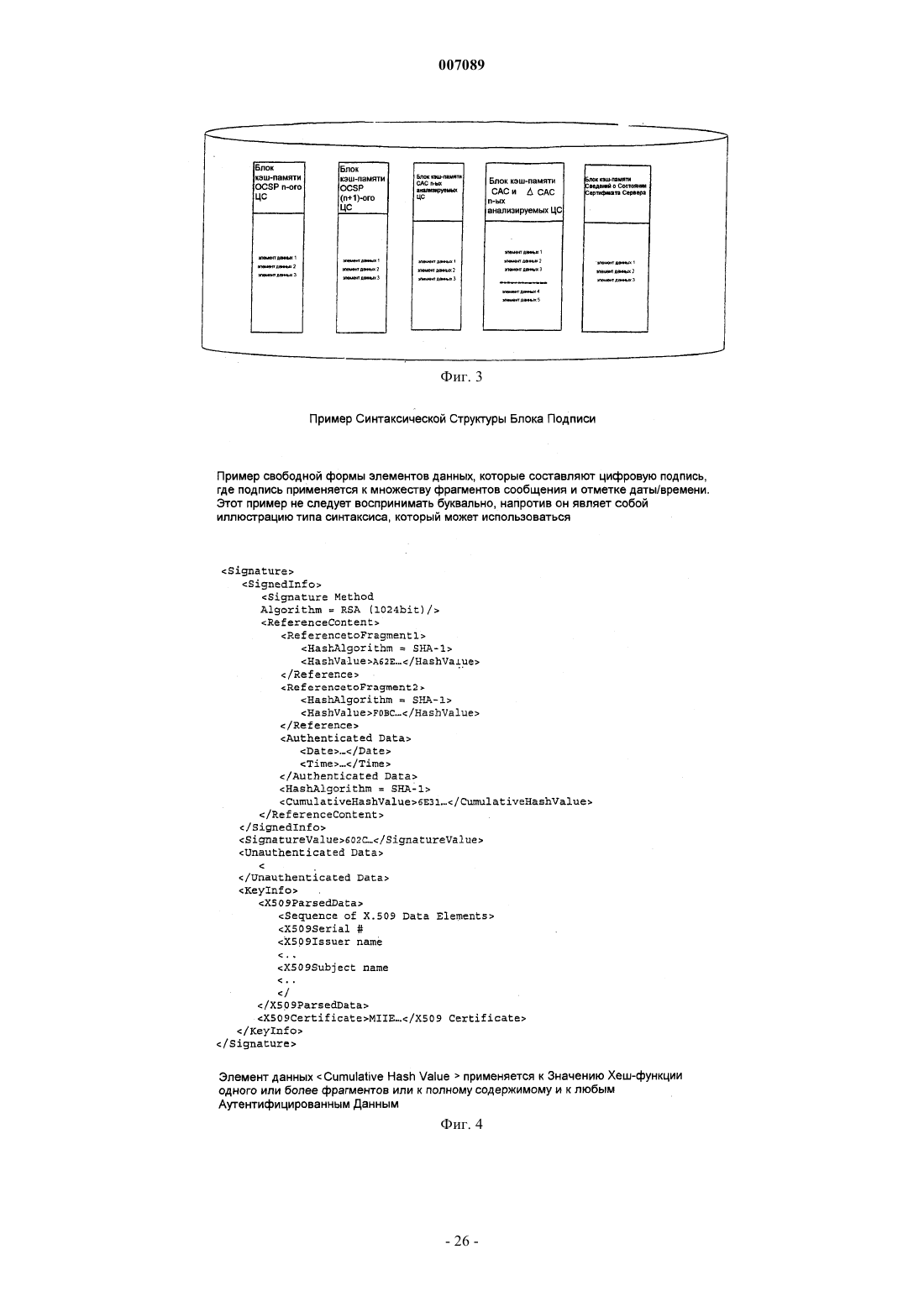

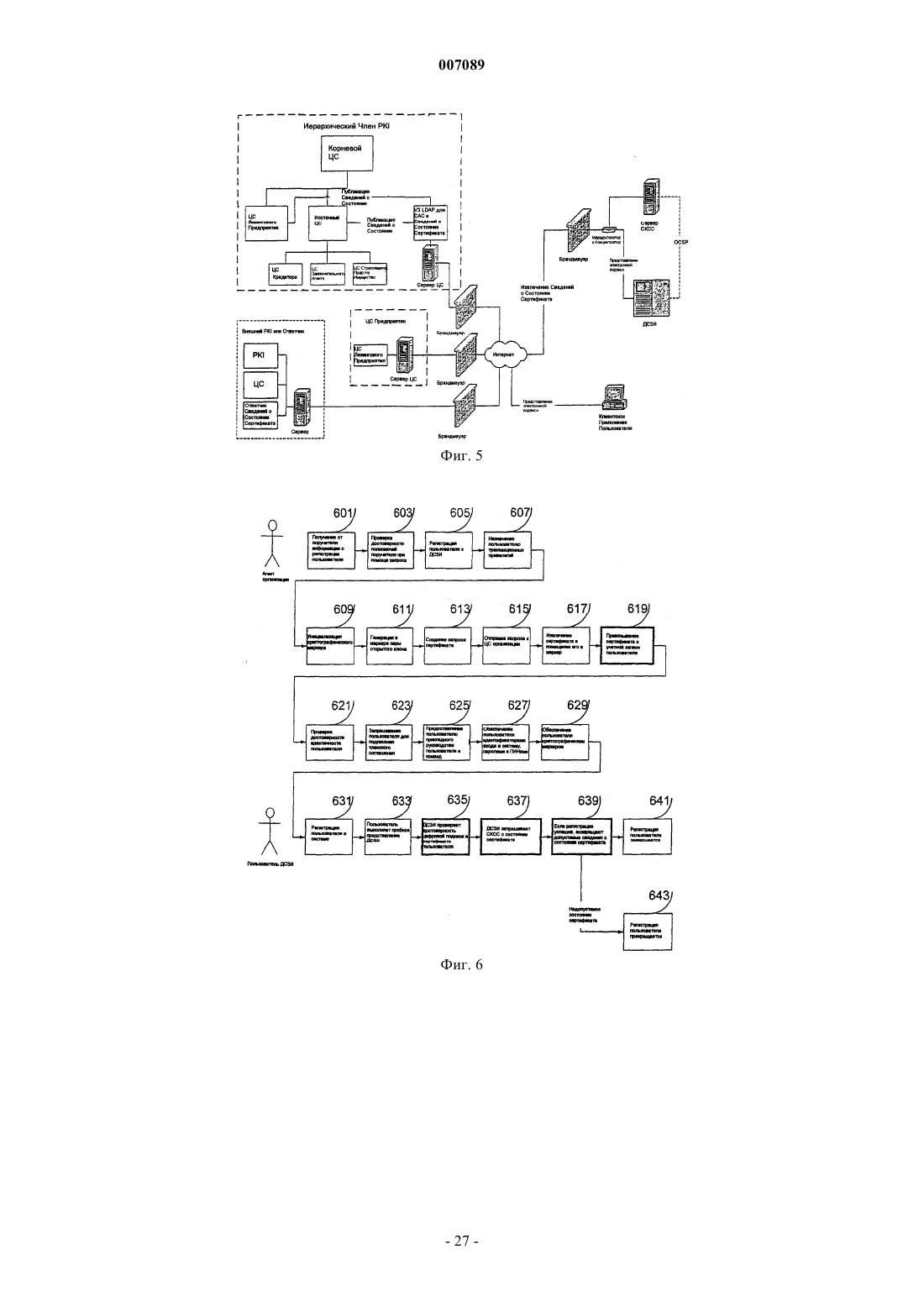

19. Способ выполнения транзакций между первой стороной и второй стороной при помощи передачи управления аутентифицированным информационным объектом, имеющим верифицируемый след данных, содержащий этапы:

извлечения из доверенного запоминающего устройства аутентифицированного информационного объекта, включающего в себя первый блок цифровой подписи, содержащий цифровую подпись предъявляющей стороны и первый сертификат аутентификации, связывающий, по меньшей мере, идентичность и криптографический ключ с предъявляющей стороной, индикатор даты и времени, и второй блок цифровой подписи, содержащий вторую цифровую подпись доверенного запоминающего устройства, и второй сертификат аутентификации, связывающий, по меньшей мере, идентичность и криптографический ключ с доверенным запоминающим устройством; достоверность первого блока цифровой подписи была подтверждена доверенным запоминающим устройством; и аутентифицированный информационный объект сохраняется в качестве электронного исходного информационного объекта под управлением доверенного запоминающего устройства;

выполнения извлеченного аутентифицированного информационного объекта второй стороной при помощи включения в извлеченный аутентифицированный информационный объект третьего блока цифровой подписи, содержащего по меньшей мере третью цифровую подпись и третий сертификат аутентификации второй стороны; и

пересылки выполненного извлеченного аутентифицированного информационного объекта к Доверенной Службе Защиты Информации (ДСЗИ), причем ДСЗИ проверяет цифровые подписи и проверяет достоверность сертификатов аутентификации, связанных с цифровыми подписями, включенными в информационные объекты, при помощи, по меньшей мере, извлечения сведений о состоянии сертификатов аутентификации из Службы Контроля за Состоянием Сертификатов (CKCC), обеспеченной согласно п.1; ДСЗИ отклоняет блок цифровой подписи, если соответствующая цифровая подпись не проверена, или срок сведений о состоянии соответствующего сертификата аутентификации истек или они аннулированы и если по меньшей мере один блок подписи в информационном объекте не отклонен, ДСЗИ присоединяет к информационному объекту блок цифровой подписи ДСЗИ и индикатор даты и времени и от имени первой стороны берет объект под свой контроль.

20. Способ по п.19, в котором блок подписи включает в себя по меньшей мере одни случайные данные по меньшей мере части информационного объекта, в который включен блок подписи, по меньшей мере одни случайные данные шифруют криптографическим ключом соответствующей подписывающей стороны блока, формируя тем самым цифровую подпись подписывающей стороны, и цифровая подпись подписывающей стороны включается в блок подписи с сертификатом аутентификации подписывающей стороны.

21. Способ по п.20, в котором этап выполнения включает в себя отображение второй стороне местных даты и времени, подтверждение второй стороной того, что отображенные местные дата и время корректны, и корректирование местных даты и времени в случае, если любая из них некорректна.

22. Способ по п.19, в котором если ДСЗИ отклоняет блок цифровой подписи, то ДСЗИ запрашивает средство устранения недостатков, которое требуется цифровой подписи для повторного вычисления и блоку подписи для повторной пересылки.

23. Способ по п.19, в котором ДСЗИ проверяет местные дату и время для соблюдения точности и того, чтобы они не выходили за пределы периода действия, указанного сертификатом аутентификации второй стороны.

24. Способ по п.23, в котором в случае, если местные дата и время выходят за пределы периода действия указанного сертификатом аутентификации второй стороны, то ДСЗИ уведомляет вторую сторону о том, что сертификат аутентификации отклоняется, и первую сторону о том, что транзакция не завершена.

25. Способ по п.19, в котором одна или несколько оцифрованных рукописных подписей включается в информационный объект, и размещение оцифрованных рукописных подписей в структуре данных определяется по меньшей мере одним тэгом подписи.

26. Способ по п.19, в котором размещение одного или нескольких блоков подписи в структуре данных определяется по меньшей мере одним тэгом подписи.

27. Способ по п.26, в котором один или несколько блоков подписи по отдельности пересылаются к ДСЗИ с соответствующими тэгами подписи, и ДСЗИ проверяет достоверность блоков подписи при помощи

отклонения блока подписи в случае, если либо соответствующая цифровая подпись не проверена, либо достоверность соответствующего сертификата аутентификации не подтверждена, и

размещения блока подписи согласно соответствующему тэгу подписи, если блок подписи не был отклонен,

причем для блоков подписи, посылаемых по отдельности, ДСЗИ добавляет указание даты и времени к каждому блоку подписи, и присоединяет в соответствии с деловыми правилами блок подписи ДСЗИ в упаковке, которая охватывает информационный объект и помещенные в него блоки подписи.

28. Способ по п.27, в котором ДСЗИ проверяет цифровую подпись и подтверждает достоверность сертификата аутентификации в блоке подписи посредством

определения из деловых правил того, связана ли сторона с сертификатом аутентификации, имеющимся у центра сертификации,

проверки достоверности цифровой подписи стороны,

проверки того, что период действия сертификата аутентификации перекрывает текущие дату и время ДСЗИ,

проверки того, что местные дата и время попадают в пределы допустимого отклонения по отношению к текущим дате и времени ДСЗИ, и

извлечения сведений о состоянии сертификата аутентификации из CKCC, и

если какой бы то ни было из предшествующих этапов влечет за собой недействительные или ложные выходные данные, цифровую подпись считают недействительной, а транзакцию - не выполненной, в противном случае, цифровую подпись считают допустимой, а транзакцию - выполненной.

29. Способ по п.19, в котором CKCC снабжает ДСЗИ сведениями о состоянии сертификата аутентификации при помощи, по меньшей мере, этапов проверки локальной кэш-памяти на предмет сведений о состоянии, и если сведения о состоянии найдены в локальной кэш-памяти, а местные дата и время находятся в пределах периода действия, то извлечения сведений о состоянии из локальной кэш-памяти; если сведения о состоянии не найдены в локальной кэш-памяти, или если местные дата и время не находятся в пределах периода действия, CKCC устанавливает сеанс связи с компонентом выпускающего ЦС, предоставляющим отчет о состоянии сертификата, составляет запрос о состоянии сертификата в соответствии с конфигурированным соединителем, извлекает сведения о состоянии из компонента предоставляющего отчет о состоянии сертификата, закрывает сеанс связи с компонентом, предоставляющим отчет о состоянии сертификата, и добавляет в локальную кэш-память, по меньшей мере, сведения об идентификации, состоянии и времени существования сертификата аутентификации.

30. Способ по п.19, в котором первой стороной является первая ДСЗИ, и транзакция предназначена для передачи обязанностей по защите одного или более электронных оригиналов к первой ДСЗИ от второй ДСЗИ, владелец транзакции снабжает вторую ДСЗИ декларацией, которая идентифицирует электронные оригиналы, передаваемые первой ДСЗИ, вторая ДСЗИ устанавливает связь с первой ДСЗИ и определяет цель ее действий, декларация передается к первой ДСЗИ таким образом, чтобы она была способна определить, когда передача обязанностей по защите будет завершена, вторая ДСЗИ передает каждый идентифицированный электронный оригиэры первой ДСЗИ, первая ДСЗИ извлекает сведения о состоянии сертификата второй ДСЗИ и проверяет цифровую подпись второй ДСЗИ на каждом переданном электронном оригинале, если какая бы то ни было из цифровых подписей второй ДСЗИ является недействительной, то первая ДСЗИ уведомляет об этом вторую ДСЗИ и обращается к средству устранения недостатков, если вторая ДСЗИ не обеспечивает средство устранения недостатков, то первая ДСЗИ уведомляет владельца транзакции о том, что требуемая передача обязанностей по защите потерпела неудачу, в противном случае вторая ДСЗИ создает новую упаковку для каждого успешно переданного информационного объекта, добавляя отметку времени и даты и блок подписи первого ДСЗИ.

31. Способ по п.30, в котором транзакция представляет собой передачу прав собственности в ответ на команду, причем передача документов на право собственности может быть помещена или в первую, или во вторую ДСЗИ, ДСЗИ, имеющая передачу документов на право собственности, подтверждает подлинность передачи документов на право собственности, проверяя достоверность всех цифровых подписей, периоды действия сертификатов, и используя CKCC для проверки сведений о состоянии сертификата для всех сертификатов аутентификации, включенных в передачу документов на право собственности, присоединяет указание даты и времени и цифровым образом подписывает, упаковывает и запоминает документы на право собственности, которые добавляются к декларации.

32. Способ по п.19, в котором для CKCC сведения о состоянии сертификата указываются Списком Аннулированных Сертификатов (CAC), в соответствии с графиком публикации выпускающего ЦС, CKCC извлекает CAC из компонента, предоставляющего отчет о состоянии сертификата, перечисленного в запоминающем устройстве конфигурации, CKCC очищает кэш-память, связанную с выпускающим ЦС, и CKCC определяет состояние сертификата аутентификации из CAC и запоминает сведения о состоянии в кэш-памяти, связанной с выпускающим ЦС.

33. Способ по п.19, в котором для CKCC сведения о состоянии сертификата указываются Списком Аннулированных Сертификатов (CAC) и после уведомления выпускающим ЦС о том, что CAC доступен, CKCC извлекает CAC из компонента, предоставляющего отчет о состоянии сертификата, перечисленного в запоминающем устройстве конфигурации; если CAC является полным CAC, то CKCC очищает кэш-память, связанную с выпускающим ЦС, определяет сведения о состоянии из CAC и запоминает сведения о состоянии в кэш-памяти; а если CAC содержит только изменения, случившиеся после публикации полного CAC, CKCC определяет сведения о состоянии из CAC и запоминает сведения о состоянии в кэш-памяти.

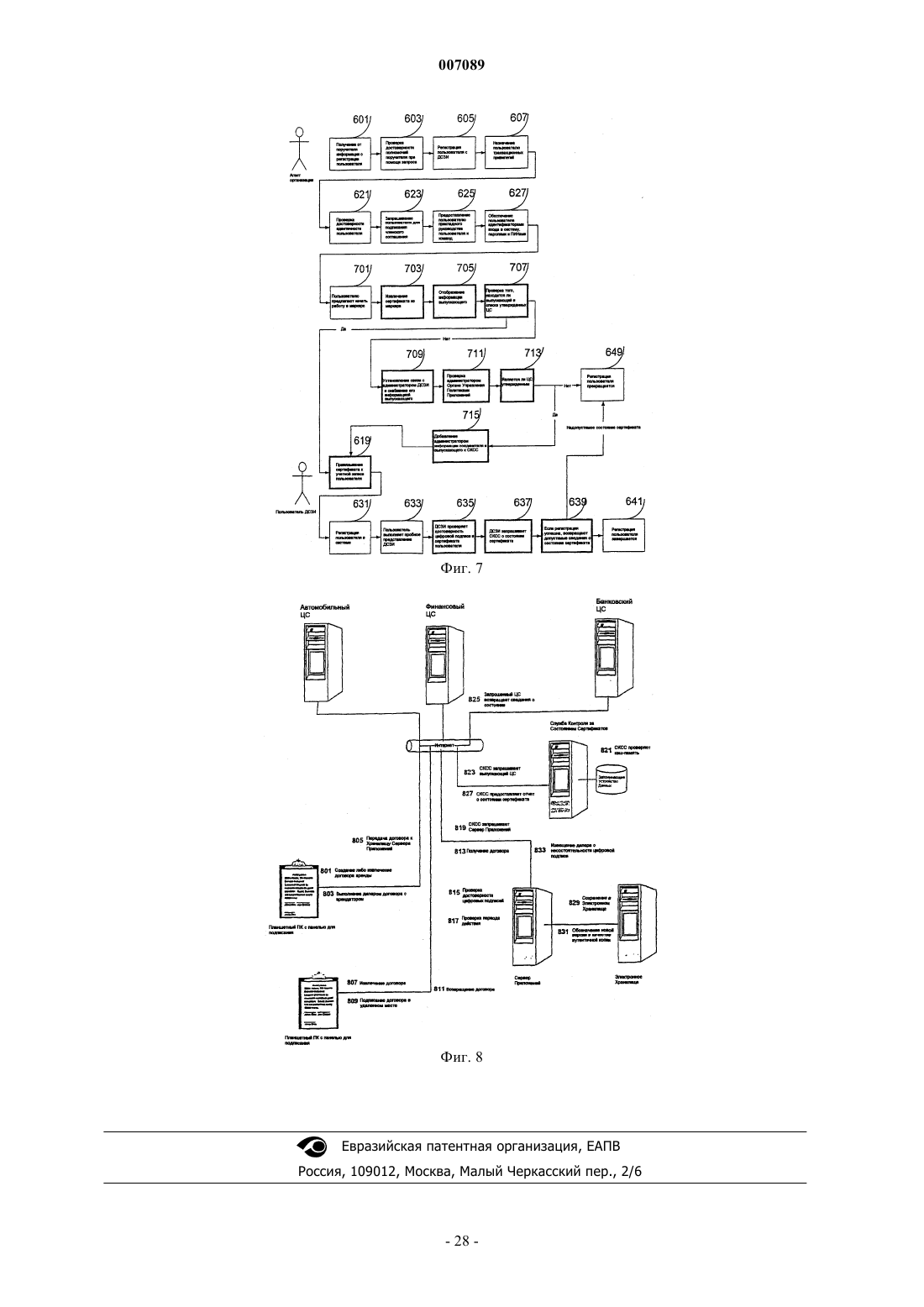

Текст