Способ защищенного обмена данными при электронном аукционе и система для его реализации

Номер патента: 21508

Опубликовано: 30.07.2015

Формула / Реферат

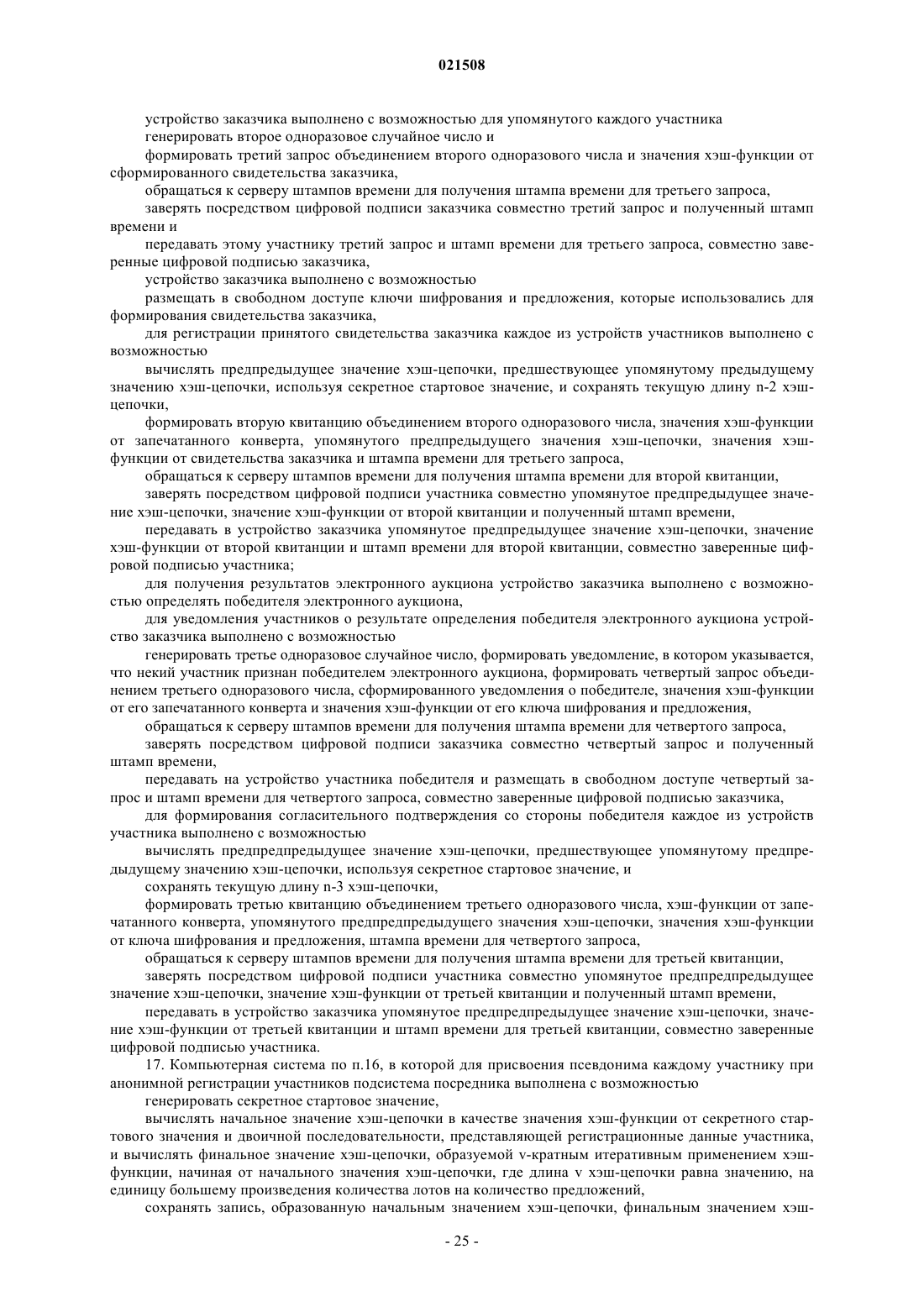

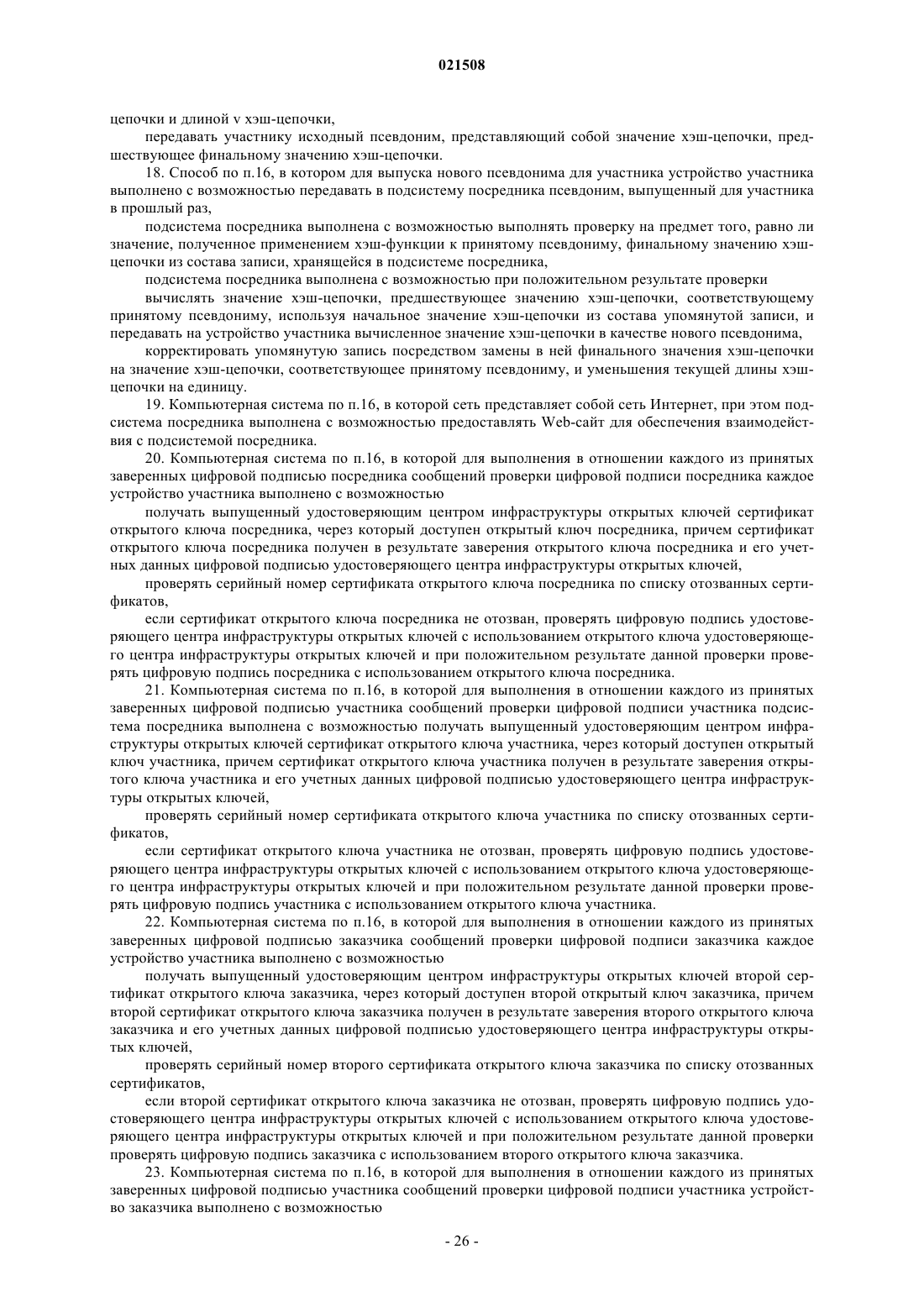

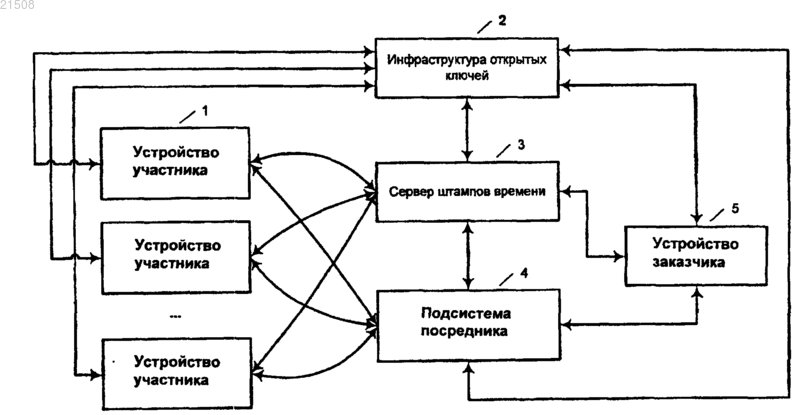

1. Способ защищенного обмена данными при электронном аукционе, реализуемый в компьютерной системе, содержащей выполненные с возможностью обмена сообщениями устройство заказчика, подсистему посредника, устройства участников и сервер штампов времени, содержащий этапы, на которых:

A) в подсистеме посредника размещают заявку заказчика в рамках электронного аукциона и регистрируют каждого участника анонимным образом,

B) в подсистеме посредника размещают предложения участников по заявке, при этом

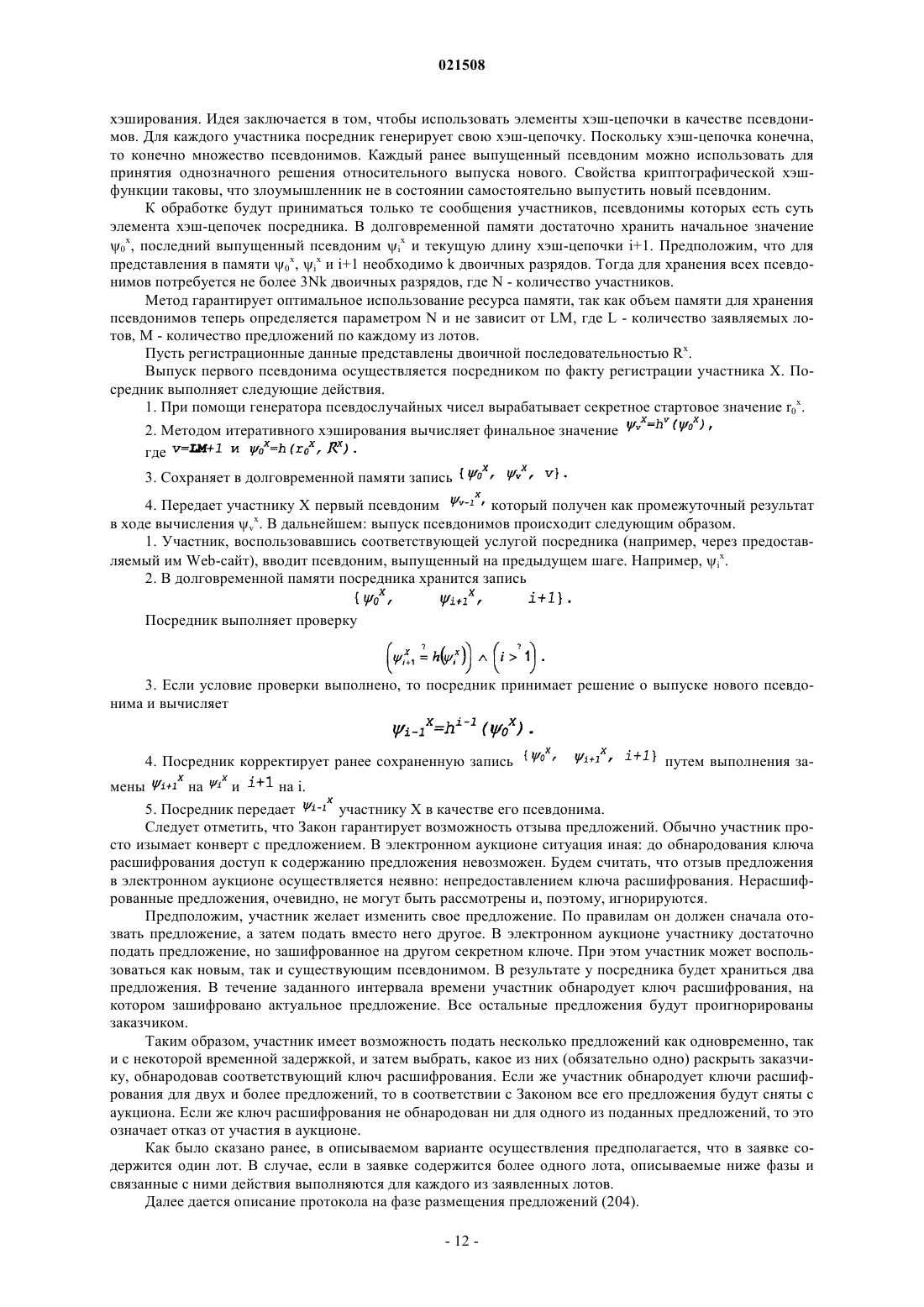

В-1) уведомляют участников о размещении предложений путем того, что посредством подсистемы посредника

генерируют уведомление о времени окончания приема предложений,

обращаются к серверу штампов времени для получения штампа времени для уведомления о времени окончания приема предложений,

заверяют посредством цифровой подписи посредника совместно уведомление о времени окончания приема предложений и полученный штамп времени и

рассылают на устройства участников уведомление о времени окончания приема предложений и штамп времени для уведомления о времени окончания приема предложений, совместно заверенные цифровой подписью посредника,

В-2) посредством каждого из устройств участников формируют и подают предложение путем того, что

генерируют секретный ключ шифрования и заверяют его посредством цифровой подписи участника,

формируют предложение по заявке и заверяют его посредством цифровой подписи участника,

генерируют секретное стартовое значение и вычисляют финальное значение хэш-цепочки, образуемой n-кратным (n>3) итеративным применением хэш-функции, начиная от секретного стартового значения,

зашифровывают сформированное предложение, заверенное цифровой подписью участника, при помощи сгенерированного ключа шифрования и симметричного криптографического преобразования,

формируют свидетельство участника посредством зашифровывания ключа шифрования, заверенного цифровой подписью участника, при помощи секретного стартового значения и

передают в подсистему посредника в виде сообщения запечатанный конверт, образованный заверенным цифровой подписью участника зашифрованным предложением, вычисленным финальным значением хэш-цепочки и сформированным свидетельством участника,

В-3) регистрируют каждое из переданных предложений участников путем того, что посредством подсистемы посредника

сохраняют соответствующий предложению запечатанный конверт,

вычисляют и сохраняют значение хэш-функции от запечатанного конверта таким образом, что гарантируется однозначное соответствие запечатанного конверта и вычисленного значения хэш-функции от запечатанного конверта,

обращаются к серверу штампов времени для получения штампа времени для запечатанного конверта,

заверяют посредством цифровой подписи посредника совместно значение хэш-функции от запечатанного конверта и полученный штамп времени и

передают на соответствующее устройство участника значение хэш-функции от запечатанного конверта и штамп времени для запечатанного конверта, совместно заверенные цифровой подписью посредника,

В-4) посредством подсистемы посредника определяют свидетельство посредника путем того, что

в первый предустановленный момент времени в подсистеме посредника прекращают прием предложений и определяют свидетельство посредника на основании всех принятых к этому моменту времени запечатанных конвертов,

вычисляют значение хэш-функции от свидетельства посредника,

обращаются к серверу штампов времени для получения штампа времени для вычисленного значения хэш-функции от свидетельства посредника,

заверяют посредством цифровой подписи посредника совместно значение хэш-функции от свидетельства посредника и полученный штамп времени,

рассылают на устройства участников значение хэш-функции от свидетельства посредника и штамп времени для значения хэш-функции от свидетельства посредника, совместно заверенные цифровой подписью посредника, и

размещают в свободном доступе запечатанные конверты, которые использовались для определения свидетельства посредника;

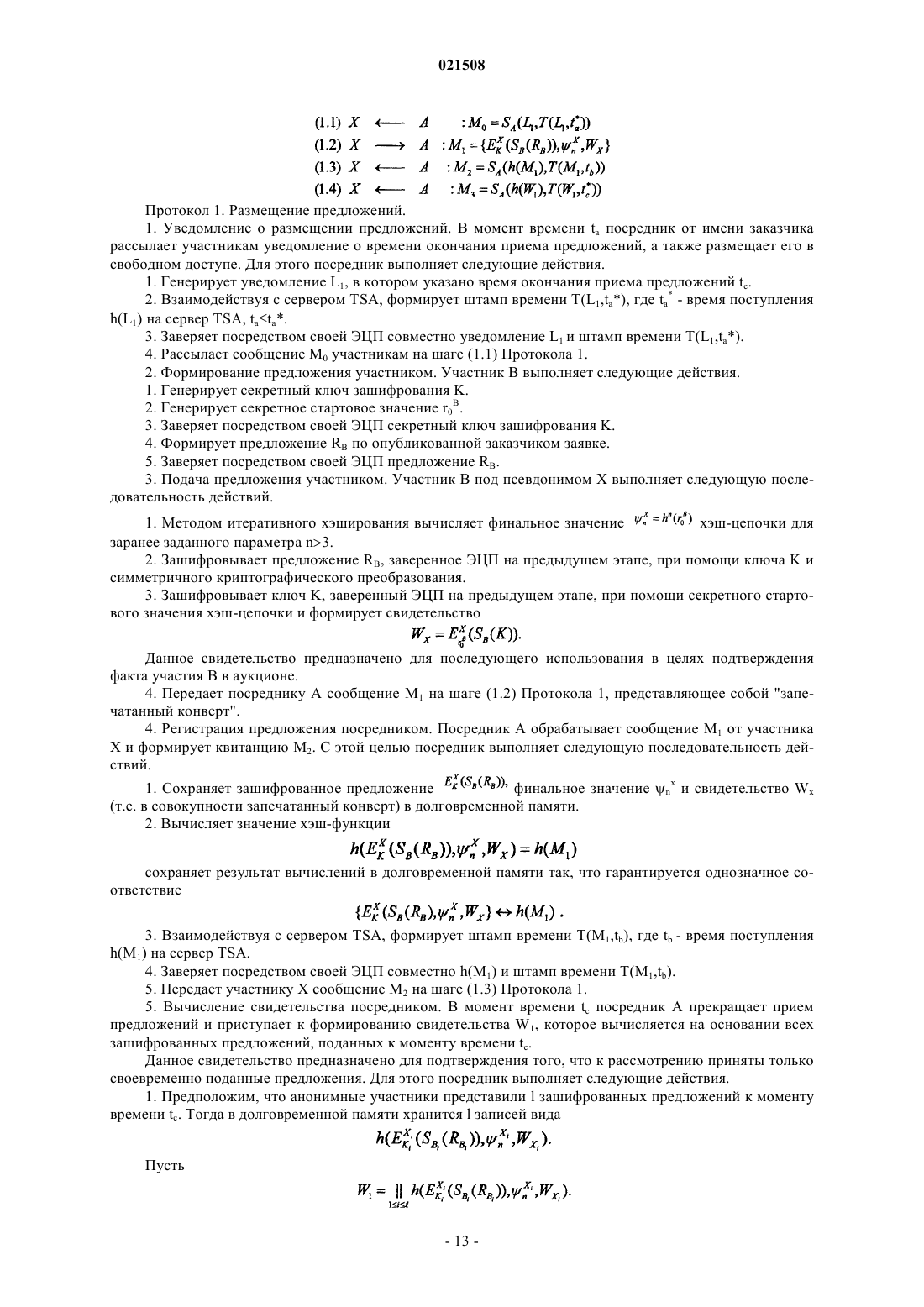

С) рассматривают предложения участников, при этом

С-1) в подсистеме посредника в отношении каждого участника формируют уведомление о завершении приема ключей шифрования путем того, что

генерируют первое одноразовое случайное число,

формируют уведомление о времени окончания приема ключей шифрования,

формируют первый запрос объединением уведомления о времени окончания приема ключей шифрования и первого одноразового случайного числа,

обращаются к серверу штампов времени для получения штампа времени для первого запроса,

заверяют посредством цифровой подписи посредника совместно первый запрос и полученный штамп времени,

передают участнику первый запрос и штамп времени для первого запроса, совместно заверенные цифровой подписью посредника,

С-2) посредством каждого из по меньшей мере некоторых устройств участников размещают ключ шифрования в свободном доступе, в результате чего соответствующий участник перестает быть анонимным путем того, что

вычисляют предыдущее значение хэш-цепочки, предшествующее финальному значению хэш-цепочки, используя секретное стартовое значение, и

сохраняют текущую длину n-1 хэш-цепочки,

зашифровывают ключ шифрования при помощи асимметричного криптографического преобразования с использованием первого открытого ключа заказчика,

формируют первую квитанцию объединением первого одноразового числа, значения хэш-функции от запечатанного конверта, упомянутого предыдущего значения хэш-цепочки, зашифрованного при помощи асимметричного преобразования на первом открытом ключе заказчика ключа шифрования и штампа времени для первого запроса,

обращаются к серверу штампов времени для получения штампа времени для первой квитанции,

заверяют посредством цифровой подписи участника совместно первую квитанцию и полученный штамп времени и

передают в подсистему посредника первую квитанцию и штамп времени для первой квитанции, совместно заверенные цифровой подписью участника,

С-3) в подсистеме посредника регистрируют ключи шифрования путем того, что в отношении каждого участника, опубликовавшего ключ шифрования, используя значение хэш-функции от запечатанного конверта из состава принятой первой квитанции, выявляют соответствующий запечатанный конверт, сохраненный ранее, применяют хэш-функцию к упомянутому предыдущему значению хэш-цепочки из состава принятой первой квитанции и удостоверяются в том, что результат этого применения совпадает с финальным значением хэш-цепочки из состава выявленного запечатанного конверта, и сохраняют это предыдущее значение хэш-цепочки вместо финального значения хэш-цепочки,

формируют второй запрос объединением первого одноразового числа, значения хэш-функции от запечатанного конверта, упомянутого предыдущего значения хэш-цепочки, ключа шифрования, зашифрованного, используя асимметричное преобразование на первом открытом ключе заказчика, штампа времени для первой квитанции и штампа времени для первого запроса,

обращаются к серверу штампов времени для получения штампа времени для второго запроса,

заверяют посредством цифровой подписи посредника совместно значение хэш-функции от второго запроса и полученный штамп времени,

передают участнику значение хэш-функции от второго запроса и штамп времени для второго запроса, совместно заверенные цифровой подписью посредника,

С-4) определяют свидетельство заказчика путем того, что

в подсистеме посредника во второй предустановленный момент времени прекращают прием ключей шифрования и передают в устройство заказчика запечатанный конверт и первую квитанцию каждого участника, ключ шифрования которого зарегистрирован в подсистеме посредника, в устройстве заказчика, в отношении каждого принятого запечатанного конверта и первой квитанции,

применяют асимметричное криптографическое преобразование для расшифровывания ключа шифрования при помощи секретного ключа, парного первому открытому ключу заказчика, и

расшифровывают предложение при помощи ключа шифрования,

посредством устройства заказчика формируют свидетельство заказчика на основе расшифрованных предложений и ключей шифрования,

посредством устройства заказчика для упомянутого каждого участника

генерируют второе одноразовое случайное число и

формируют третий запрос объединением второго одноразового числа и значения хэш-функции от сформированного свидетельства заказчика,

обращаются к серверу штампов времени для получения штампа времени для третьего запроса,

заверяют посредством цифровой подписи заказчика совместно третий запрос и полученный штамп времени и передают этому участнику третий запрос и штамп времени для третьего запроса, совместно заверенные цифровой подписью заказчика, посредством устройства заказчика размещают в свободном доступе ключи шифрования и предложения, которые использовались для формирования свидетельства заказчика,

С-5) регистрируют принятое свидетельство заказчика на каждом из устройств участников путем того, что

вычисляют предпредыдущее значение хэш-цепочки, предшествующее упомянутому предыдущему значению хэш-цепочки, используя секретное стартовое значение, и сохраняют текущую длину n-2 хэш-цепочки,

формируют вторую квитанцию объединением второго одноразового числа, значения хэш-функции от запечатанного конверта, упомянутого предпредыдущего значения хэш-цепочки, значения хэш-функции от свидетельства заказчика и штампа времени для третьего запроса,

обращаются к серверу штампов времени для получения штампа времени для второй квитанции,

заверяют посредством цифровой подписи участника совместно упомянутое предпредыдущее значение хэш-цепочки, значение хэш-функции от второй квитанции и полученный штамп времени,

передают в устройство заказчика упомянутое предпредыдущее значение хэш-цепочки, значение хэш-функции от второй квитанции и штамп времени для второй квитанции, совместно заверенные цифровой подписью участника;

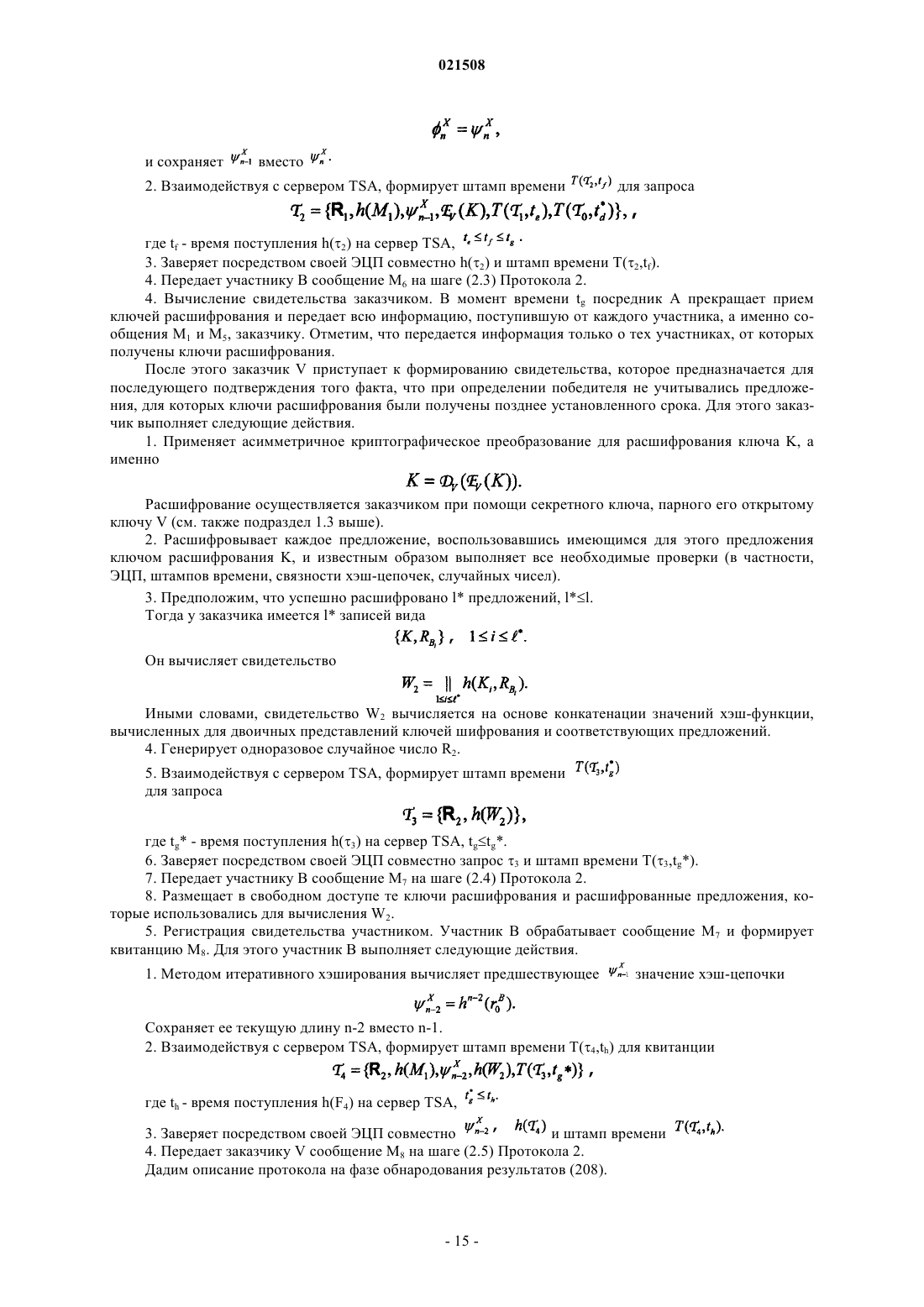

D) получают результаты электронного аукциона, при этом

D-1) на устройстве заказчика определяют победителя электронного аукциона,

D-2) посредством устройства заказчика уведомляют участников о результате определения победителя электронного аукциона путем того, что

генерируют третье одноразовое случайное число, формируют уведомление, в котором указывается, что некий участник признан победителем электронного аукциона, формируют четвертый запрос объединением третьего одноразового числа, сформированного уведомления о победителе, значения хэш-функции от его запечатанного конверта и значения хэш-функции от его ключа шифрования и предложения,

обращаются к серверу штампов времени для получения штампа времени для четвертого запроса,

заверяют посредством цифровой подписи заказчика совместно четвертый запрос и полученный штамп времени,

передают на устройство участника победителя и размещают в свободном доступе четвертый запрос и штамп времени для четвертого запроса, совместно заверенные цифровой подписью заказчика,

D-3) посредством устройства участника победителя формируют согласительное подтверждение путем того, что

вычисляют предпредпредыдущее значение хэш-цепочки, предшествующее упомянутому предпредыдущему значению хэш-цепочки, используя секретное стартовое значение, и сохраняют текущую длину n-3 хэш-цепочки,

формируют третью квитанцию объединением третьего одноразового числа, хэш-функции от запечатанного конверта, упомянутого предпредпредыдущего значения хэш-цепочки, значения хэш-функции от ключа шифрования и предложения, штампа времени для четвертого запроса,

обращаются к серверу штампов времени для получения штампа времени для третьей квитанции,

заверяют посредством цифровой подписи участника совместно упомянутое предпредпредыдущее значение хэш-цепочки, значение хэш-функции от третьей квитанции и полученный штамп времени,

передают в устройство заказчика упомянутое предпредпредыдущее значение хэш-цепочки, значение хэш-функции от третьей квитанции и штамп времени для третьей квитанции, совместно заверенные цифровой подписью участника.

2. Способ по п.1, в котором заявка содержит по меньшей мере один лот, при этом этапы В), D) выполняются для каждого лота заявки, причем каждое из сообщений по умолчанию включает в себя идентификатор лота, к которому оно относится.

3. Способ по п.2, в котором заявка дополнительно содержит информацию, необходимую для проведения электронного аукциона, причем данная информация содержит упомянутые время окончания приема предложений, время окончания приема ключей шифрования и первый и второй предустановленные моменты времени.

4. Способ по п.1, в котором компьютерная система имеет доступ к инфраструктуре открытых ключей (PKI), при этом первый открытый ключ заказчика доступен через первый сертификат открытого ключа заказчика, выпущенный удостоверяющим центром инфраструктуры открытых ключей для заказчика.

5. Способ по п.2, в котором при анонимной регистрации участников каждому из них присваивают псевдоним.

6. Способ по п.5, в котором при присвоении псевдонима участнику посредством подсистемы посредника генерируют секретное стартовое значение, вычисляют начальное значение хэш-цепочки в качестве значения хэш-функции от секретного стартового значения и двоичной последовательности, представляющей регистрационные данные участника, и

вычисляют финальное значение хэш-цепочки, образуемой v-кратным итеративным применением хэш-функции, начиная от начального значения хэш-цепочки, где длина v хэш-цепочки равна значению, на единицу большему произведения количества лотов на количество предложений,

сохраняют запись, образованную начальным значением хэш-цепочки, финальным значением хэш-цепочки и длиной v хэш-цепочки,

передают участнику исходный псевдоним, представляющий собой значение хэш-цепочки, предшествующее финальному значению хэш-цепочки.

7. Способ по п.6, в котором для выпуска нового псевдонима для участника посредством устройства участника данного участника передают в подсистему посредника псевдоним, выпущенный для участника в прошлый раз,

посредством подсистемы посредника выполняют проверку на предмет того, равно ли значение, полученное применением хэш-функции к принятому псевдониму, финальному значению хэш-цепочки из состава записи, хранящейся в подсистеме посредника,

при положительном результате проверки посредством подсистемы посредника вычисляют значение хэш-цепочки, предшествующее значению хэш-цепочки, соответствующему принятому псевдониму, используя начальное значение хэш-цепочки из состава упомянутой записи, и

передают на устройство участника вычисленное значение хэш-цепочки в качестве нового псевдонима,

корректируют упомянутую запись посредством замены в ней финального значения хэш-цепочки на значение хэш-цепочки, соответствующее принятому псевдониму, и уменьшения текущей длины хэш-цепочки на единицу.

8. Способ по п.1, в котором свидетельство посредника определяют на основе конкатенации значений хэш-функции, вычисленных для двоичных представлений запечатанных конвертов.

9. Способ по п.1, в котором свидетельство заказчика определяют на основе конкатенации значений хэш-функции, вычисленных для двоичных представлений ключей шифрования и соответствующих предложений.

10. Способ по п.1, в котором компьютерная система основывается на сети Интернет, а взаимодействие с подсистемой посредника осуществляется посредством веб-сайта, предоставляемого подсистемой посредника.

11. Способ по п.1, в котором в отношении каждого из заверенных цифровой подписью посредника сообщений выполняют посредством устройства участника, принявшего данное сообщение, проверку цифровой подписи посредника путем того, что

получают выпущенный удостоверяющим центром инфраструктуры открытых ключей сертификат открытого ключа посредника, через который доступен открытый ключ посредника, причем сертификат открытого ключа посредника получен в результате заверения открытого ключа посредника и его учетных данных цифровой подписью удостоверяющего центра инфраструктуры открытых ключей,

проверяют серийный номер сертификата открытого ключа посредника по списку отозванных сертификатов,

если сертификат открытого ключа посредника не отозван, проверяют цифровую подпись удостоверяющего центра инфраструктуры открытых ключей с использованием открытого ключа удостоверяющего центра инфраструктуры открытых ключей и при положительном результате данной проверки проверяют цифровую подпись посредника с использованием открытого ключа посредника.

12. Способ по п.1, в котором в отношении каждого из заверенных цифровой подписью участника сообщений выполняют посредством подсистемы посредника, принявшей данное сообщение, проверку цифровой подписи участника путем того, что

получают выпущенный удостоверяющим центром инфраструктуры открытых ключей сертификат открытого ключа участника, через который доступен открытый ключ участника, причем сертификат открытого ключа участника получен в результате заверения открытого ключа участника и его учетных данных цифровой подписью удостоверяющего центра инфраструктуры открытых ключей,

проверяют серийный номер сертификата открытого ключа участника по списку отозванных сертификатов,

если сертификат открытого ключа участника не отозван, проверяют цифровую подпись удостоверяющего центра инфраструктуры открытых ключей с использованием открытого ключа удостоверяющего центра инфраструктуры открытых ключей и при положительном результате данной проверки проверяют цифровую подпись участника с использованием открытого ключа участника.

13. Способ по п.1, в котором в отношении каждого из заверенных цифровой подписью заказчика сообщений выполняют посредством устройства участника, принявшего данное сообщение, проверку цифровой подписи заказчика путем того, что

получают выпущенный удостоверяющим центром инфраструктуры открытых ключей второй сертификат открытого ключа заказчика, через который доступен второй открытый ключ заказчика, причем второй сертификат открытого ключа заказчика получен в результате заверения второго открытого ключа заказчика и его учетных данных цифровой подписью удостоверяющего центра инфраструктуры открытых ключей,

проверяют серийный номер второго сертификата открытого ключа заказчика по списку отозванных сертификатов,

если второй сертификат открытого ключа заказчика не отозван, проверяют цифровую подпись удостоверяющего центра инфраструктуры открытых ключей с использованием открытого ключа удостоверяющего центра инфраструктуры открытых ключей и при положительном результате данной проверки проверяют цифровую подпись заказчика с использованием второго открытого ключа заказчика.

14. Способ по п.1, в котором в отношении каждого из заверенных цифровой подписью участника сообщений выполняют посредством устройства заказчика, принявшего данное сообщение, проверку цифровой подписи участника путем того, что

получают выпущенный удостоверяющим центром инфраструктуры открытых ключей сертификат открытого ключа участника, через который доступен открытый ключ участника, причем сертификат открытого ключа участника получен в результате заверения открытого ключа участника и его учетных данных цифровой подписью удостоверяющего центра инфраструктуры открытых ключей,

проверяют серийный номер сертификата открытого ключа участника по списку отозванных сертификатов,

если сертификат открытого ключа участника не отозван, проверяют цифровую подпись удостоверяющего центра инфраструктуры открытых ключей с использованием открытого ключа удостоверяющего центра инфраструктуры открытых ключей и при положительном результате данной проверки проверяют цифровую подпись участника с использованием открытого ключа участника.

15. Способ по п.1, в котором каждый из штампов времени, получаемых от сервера штампов времени, заверен цифровой подписью сервера штампов времени, при этом в отношении данного штампа времени выполняют проверку цифровой подписи сервера штампов времени путем того, что

получают выпущенный удостоверяющим центром инфраструктуры открытых ключей сертификат открытого ключа сервера штампов времени, через который доступен открытый ключ сервера штампов времени, причем сертификат открытого ключа сервера штампов времени получен в результате заверения открытого ключа сервера штампов времени и его учетных данных цифровой подписью удостоверяющего центра инфраструктуры открытых ключей,

проверяют серийный номер сертификата открытого ключа сервера штампов времени по списку отозванных сертификатов,

если сертификат открытого ключа сервера штампов времени не отозван, проверяют цифровую подпись удостоверяющего центра инфраструктуры открытых ключей с использованием открытого ключа удостоверяющего центра инфраструктуры открытых ключей и при положительном результате данной проверки проверяют цифровую подпись сервера штампов времени с использованием открытого ключа сервера штампов времени.

16. Компьютерная система для реализации защищенного обмена данными при электронном аукционе, содержащая подключенные к сети и выполненные с возможностью обмена сообщениями устройство заказчика, подсистему посредника, устройства участников и сервер штампов времени, при этом

подсистема посредника выполнена с возможностью размещать заявку заказчика в рамках электронного аукциона и регистрировать каждого участника анонимным образом,

для размещения предложений участников по заявке в подсистеме посредника,

для уведомления участников о размещении предложений подсистема посредника выполнена с возможностью

генерировать уведомление о времени окончания приема предложений,

обращаться к серверу штампов времени для получения штампа времени для уведомления о времени окончания приема предложений,

заверять посредством цифровой подписи посредника совместно уведомление о времени окончания приема предложений и полученный штамп времени и

рассылать на устройства участников уведомление о времени окончания приема предложений и штамп времени для уведомления о времени окончания приема предложений, совместно заверенные цифровой подписью посредника,

для формирования и подачи предложения каждое из устройств участников выполнено с возможностью генерировать секретный ключ шифрования и заверять его посредством цифровой подписи участника,

формировать предложение по заявке и заверять его посредством цифровой подписи участника,

генерировать секретное стартовое значение и вычислять финальное значение хэш-цепочки, образуемой n-кратным (n>3) итеративным применением хэш-функции, начиная от секретного стартового значения,

зашифровывать сформированное предложение, заверенное цифровой подписью участника, при помощи сгенерированного ключа шифрования и симметричного криптографического преобразования,

формировать свидетельство участника посредством зашифровывания ключа шифрования, заверенного цифровой подписью участника, при помощи секретного стартового значения и

передавать в подсистему посредника в виде сообщения запечатанный конверт, образованный заверенным цифровой подписью участника зашифрованным предложением, вычисленным финальным значением хэш-цепочки и сформированным свидетельством участника,

для регистрации каждого из переданных предложений участников подсистема посредника выполнена с возможностью сохранять соответствующий предложению запечатанный конверт,

вычислять и сохранять значение хэш-функции от запечатанного конверта таким образом, что гарантируется однозначное соответствие запечатанного конверта и вычисленного значения хэш-функции от запечатанного конверта,

обращаться к серверу штампов времени для получения штампа времени для запечатанного конверта,

заверять посредством цифровой подписи посредника совместно значение хэш-функции от запечатанного конверта и полученный штамп времени и

передавать на соответствующее устройство участника значение хэш-функции от запечатанного конверта и штамп времени для запечатанного конверта, совместно заверенные цифровой подписью посредника,

для определения свидетельства посредника подсистема посредника выполнена с возможностью в первый предустановленный момент времени в подсистеме посредника прекращать прием предложений и определять свидетельство посредника на основании всех принятых к этому моменту времени запечатанных конвертов, вычислять значение хэш-функции от свидетельства посредника,

обращаться к серверу штампов времени для получения штампа времени для вычисленного значения хэш-функции от свидетельства посредника,

заверять посредством цифровой подписи посредника совместно значение хэш-функции от свидетельства посредника и полученный штамп времени,

рассылать на устройства участников значение хэш-функции от свидетельства посредника и штамп времени для значения хэш-функции от свидетельства посредника, совместно заверенные цифровой подписью посредника, и

размещать в свободном доступе запечатанные конверты, которые использовались для определения свидетельства посредника;

для рассмотрения предложений участников

для формирования в подсистеме посредника в отношении каждого участника уведомления о завершении приема ключей шифрования подсистема посредника выполнена с возможностью

генерировать первое одноразовое случайное число,

формировать уведомление о времени окончания приема ключей шифрования,

формировать первый запрос объединением уведомления о времени окончания приема ключей шифрования и первого одноразового случайного числа,

обращаться к серверу штампов времени для получения штампа времени для первого запроса,

заверять посредством цифровой подписи посредника совместно первый запрос и полученный штамп времени,

передавать участнику первый запрос и штамп времени для первого запроса, совместно заверенные цифровой подписью посредника,

для размещения ключа шифрования в свободном доступе каждое из устройств участников выполнено с возможностью

вычислять предыдущее значение хэш-цепочки, предшествующее финальному значению хэш-цепочки, используя секретное стартовое значение, и сохранять текущую длину n-1 хэш-цепочки,

зашифровывать ключ шифрования при помощи асимметричного криптографического преобразования с использованием первого открытого ключа заказчика,

формировать первую квитанцию объединением первого одноразового числа, значения хэш-функции от запечатанного конверта, упомянутого предыдущего значения хэш-цепочки, зашифрованного при помощи асимметричного преобразования на первом открытом ключе заказчика ключа шифрования и штампа времени для первого запроса,

обращаться к серверу штампов времени для получения штампа времени для первой квитанции,

заверять посредством цифровой подписи участника совместно первую квитанцию и полученный штамп времени и

передавать в подсистему посредника первую квитанцию и штамп времени для первой квитанции, совместно заверенные цифровой подписью участника,

для регистрации в подсистеме посредника ключей шифрования подсистема посредника выполнена с возможностью в отношении каждого участника, опубликовавшего ключ шифрования, используя значение хэш-функции от запечатанного конверта из состава принятой первой квитанции,

выявлять соответствующий запечатанный конверт, сохраненный ранее,

применять хэш-функцию к упомянутому предыдущему значению хэш-цепочки из состава принятой первой квитанции и

удостоверяться в том, что результат этого применения совпадает с финальным значением хэш-цепочки из состава выявленного запечатанного конверта, и

сохранять это предыдущее значение хэш-цепочки вместо финального значения хэш-цепочки,

формировать второй запрос объединением первого одноразового числа, значения хэш-функции от запечатанного конверта, упомянутого предыдущего значения хэш-цепочки, ключа шифрования, зашифрованного с использованием асимметричного преобразования на первом открытом ключе заказчика, штампа времени для первой квитанции и штампа времени для первого запроса,

обращаться к серверу штампов времени для получения штампа времени для второго запроса,

заверять посредством цифровой подписи посредника совместно значение хэш-функции от второго запроса и полученный штамп времени,

передавать участнику значение хэш-функции от второго запроса и штамп времени для второго запроса, совместно заверенные цифровой подписью посредника,

для определения свидетельства заказчика

подсистема посредника выполнена с возможностью во второй предустановленный момент времени прекращать прием ключей шифрования и передавать в устройство заказчика запечатанный конверт и первую квитанцию каждого участника, ключ шифрования которого зарегистрирован в подсистеме посредника,

устройство заказчика выполнено с возможностью в отношении каждого принятого запечатанного конверта и первой квитанции применять асимметричное криптографическое преобразование для расшифровывания ключа шифрования при помощи секретного ключа, парного первому открытому ключу заказчика, и расшифровывать предложение при помощи ключа шифрования,

устройство заказчика выполнено с возможностью формировать свидетельство заказчика на основе расшифрованных предложений и ключей шифрования,

устройство заказчика выполнено с возможностью для упомянутого каждого участника

генерировать второе одноразовое случайное число и

формировать третий запрос объединением второго одноразового числа и значения хэш-функции от сформированного свидетельства заказчика,

обращаться к серверу штампов времени для получения штампа времени для третьего запроса,

заверять посредством цифровой подписи заказчика совместно третий запрос и полученный штамп времени и

передавать этому участнику третий запрос и штамп времени для третьего запроса, совместно заверенные цифровой подписью заказчика,

устройство заказчика выполнено с возможностью

размещать в свободном доступе ключи шифрования и предложения, которые использовались для формирования свидетельства заказчика,

для регистрации принятого свидетельства заказчика каждое из устройств участников выполнено с возможностью

вычислять предпредыдущее значение хэш-цепочки, предшествующее упомянутому предыдущему значению хэш-цепочки, используя секретное стартовое значение, и сохранять текущую длину n-2 хэш-цепочки,

формировать вторую квитанцию объединением второго одноразового числа, значения хэш-функции от запечатанного конверта, упомянутого предпредыдущего значения хэш-цепочки, значения хэш-функции от свидетельства заказчика и штампа времени для третьего запроса,

обращаться к серверу штампов времени для получения штампа времени для второй квитанции,

заверять посредством цифровой подписи участника совместно упомянутое предпредыдущее значение хэш-цепочки, значение хэш-функции от второй квитанции и полученный штамп времени,

передавать в устройство заказчика упомянутое предпредыдущее значение хэш-цепочки, значение хэш-функции от второй квитанции и штамп времени для второй квитанции, совместно заверенные цифровой подписью участника;

для получения результатов электронного аукциона устройство заказчика выполнено с возможностью определять победителя электронного аукциона,

для уведомления участников о результате определения победителя электронного аукциона устройство заказчика выполнено с возможностью

генерировать третье одноразовое случайное число, формировать уведомление, в котором указывается, что некий участник признан победителем электронного аукциона, формировать четвертый запрос объединением третьего одноразового числа, сформированного уведомления о победителе, значения хэш-функции от его запечатанного конверта и значения хэш-функции от его ключа шифрования и предложения,

обращаться к серверу штампов времени для получения штампа времени для четвертого запроса,

заверять посредством цифровой подписи заказчика совместно четвертый запрос и полученный штамп времени,

передавать на устройство участника победителя и размещать в свободном доступе четвертый запрос и штамп времени для четвертого запроса, совместно заверенные цифровой подписью заказчика,

для формирования согласительного подтверждения со стороны победителя каждое из устройств участника выполнено с возможностью

вычислять предпредпредыдущее значение хэш-цепочки, предшествующее упомянутому предпредыдущему значению хэш-цепочки, используя секретное стартовое значение, и

сохранять текущую длину n-3 хэш-цепочки,

формировать третью квитанцию объединением третьего одноразового числа, хэш-функции от запечатанного конверта, упомянутого предпредпредыдущего значения хэш-цепочки, значения хэш-функции от ключа шифрования и предложения, штампа времени для четвертого запроса,

обращаться к серверу штампов времени для получения штампа времени для третьей квитанции,

заверять посредством цифровой подписи участника совместно упомянутое предпредпредыдущее значение хэш-цепочки, значение хэш-функции от третьей квитанции и полученный штамп времени,

передавать в устройство заказчика упомянутое предпредпредыдущее значение хэш-цепочки, значение хэш-функции от третьей квитанции и штамп времени для третьей квитанции, совместно заверенные цифровой подписью участника.

17. Компьютерная система по п.16, в которой для присвоения псевдонима каждому участнику при анонимной регистрации участников подсистема посредника выполнена с возможностью

генерировать секретное стартовое значение,

вычислять начальное значение хэш-цепочки в качестве значения хэш-функции от секретного стартового значения и двоичной последовательности, представляющей регистрационные данные участника, и вычислять финальное значение хэш-цепочки, образуемой v-кратным итеративным применением хэш-функции, начиная от начального значения хэш-цепочки, где длина v хэш-цепочки равна значению, на единицу большему произведения количества лотов на количество предложений,

сохранять запись, образованную начальным значением хэш-цепочки, финальным значением хэш-цепочки и длиной v хэш-цепочки,

передавать участнику исходный псевдоним, представляющий собой значение хэш-цепочки, предшествующее финальному значению хэш-цепочки.

18. Способ по п.16, в котором для выпуска нового псевдонима для участника устройство участника выполнено с возможностью передавать в подсистему посредника псевдоним, выпущенный для участника в прошлый раз,

подсистема посредника выполнена с возможностью выполнять проверку на предмет того, равно ли значение, полученное применением хэш-функции к принятому псевдониму, финальному значению хэш-цепочки из состава записи, хранящейся в подсистеме посредника,

подсистема посредника выполнена с возможностью при положительном результате проверки

вычислять значение хэш-цепочки, предшествующее значению хэш-цепочки, соответствующему принятому псевдониму, используя начальное значение хэш-цепочки из состава упомянутой записи, и передавать на устройство участника вычисленное значение хэш-цепочки в качестве нового псевдонима,

корректировать упомянутую запись посредством замены в ней финального значения хэш-цепочки на значение хэш-цепочки, соответствующее принятому псевдониму, и уменьшения текущей длины хэш-цепочки на единицу.

19. Компьютерная система по п.16, в которой сеть представляет собой сеть Интернет, при этом подсистема посредника выполнена с возможностью предоставлять Web-сайт для обеспечения взаимодействия с подсистемой посредника.

20. Компьютерная система по п.16, в которой для выполнения в отношении каждого из принятых заверенных цифровой подписью посредника сообщений проверки цифровой подписи посредника каждое устройство участника выполнено с возможностью

получать выпущенный удостоверяющим центром инфраструктуры открытых ключей сертификат открытого ключа посредника, через который доступен открытый ключ посредника, причем сертификат открытого ключа посредника получен в результате заверения открытого ключа посредника и его учетных данных цифровой подписью удостоверяющего центра инфраструктуры открытых ключей,

проверять серийный номер сертификата открытого ключа посредника по списку отозванных сертификатов,

если сертификат открытого ключа посредника не отозван, проверять цифровую подпись удостоверяющего центра инфраструктуры открытых ключей с использованием открытого ключа удостоверяющего центра инфраструктуры открытых ключей и при положительном результате данной проверки проверять цифровую подпись посредника с использованием открытого ключа посредника.

21. Компьютерная система по п.16, в которой для выполнения в отношении каждого из принятых заверенных цифровой подписью участника сообщений проверки цифровой подписи участника подсистема посредника выполнена с возможностью получать выпущенный удостоверяющим центром инфраструктуры открытых ключей сертификат открытого ключа участника, через который доступен открытый ключ участника, причем сертификат открытого ключа участника получен в результате заверения открытого ключа участника и его учетных данных цифровой подписью удостоверяющего центра инфраструктуры открытых ключей,

проверять серийный номер сертификата открытого ключа участника по списку отозванных сертификатов,

если сертификат открытого ключа участника не отозван, проверять цифровую подпись удостоверяющего центра инфраструктуры открытых ключей с использованием открытого ключа удостоверяющего центра инфраструктуры открытых ключей и при положительном результате данной проверки проверять цифровую подпись участника с использованием открытого ключа участника.

22. Компьютерная система по п.16, в которой для выполнения в отношении каждого из принятых заверенных цифровой подписью заказчика сообщений проверки цифровой подписи заказчика каждое устройство участника выполнено с возможностью

получать выпущенный удостоверяющим центром инфраструктуры открытых ключей второй сертификат открытого ключа заказчика, через который доступен второй открытый ключ заказчика, причем второй сертификат открытого ключа заказчика получен в результате заверения второго открытого ключа заказчика и его учетных данных цифровой подписью удостоверяющего центра инфраструктуры открытых ключей,

проверять серийный номер второго сертификата открытого ключа заказчика по списку отозванных сертификатов,

если второй сертификат открытого ключа заказчика не отозван, проверять цифровую подпись удостоверяющего центра инфраструктуры открытых ключей с использованием открытого ключа удостоверяющего центра инфраструктуры открытых ключей и при положительном результате данной проверки проверять цифровую подпись заказчика с использованием второго открытого ключа заказчика.

23. Компьютерная система по п.16, в которой для выполнения в отношении каждого из принятых заверенных цифровой подписью участника сообщений проверки цифровой подписи участника устройство заказчика выполнено с возможностью

получать выпущенный удостоверяющим центром инфраструктуры открытых ключей сертификат открытого ключа участника, через который доступен открытый ключ участника, причем сертификат открытого ключа участника получен в результате заверения открытого ключа участника и его учетных данных цифровой подписью удостоверяющего центра инфраструктуры открытых ключей,

проверять серийный номер сертификата открытого ключа участника по списку отозванных сертификатов,

если сертификат открытого ключа участника не отозван, проверять цифровую подпись удостоверяющего центра инфраструктуры открытых ключей с использованием открытого ключа удостоверяющего центра инфраструктуры открытых ключей и при положительном результате данной проверки проверять цифровую подпись участника с использованием открытого ключа участника.

24. Компьютерная система по п.16, в которой каждый из штампов времени, получаемых от сервера штампов времени, заверен цифровой подписью сервера штампов времени, при этом для выполнения в отношении данного штампа времени проверки цифровой подписи сервера штампов времени каждое из устройства заказчика, подсистемы посредника и устройств участников выполнено с возможностью

получать выпущенный удостоверяющим центром инфраструктуры открытых ключей сертификат открытого ключа сервера штампов времени, через который доступен открытый ключ сервера штампов времени, причем сертификат открытого ключа сервера штампов времени получен в результате заверения открытого ключа сервера штампов времени и его учетных данных цифровой подписью удостоверяющего центра инфраструктуры открытых ключей,

проверять серийный номер сертификата открытого ключа сервера штампов времени по списку отозванных сертификатов,

если сертификат открытого ключа сервера штампов времени не отозван, проверять цифровую подпись удостоверяющего центра инфраструктуры открытых ключей с использованием открытого ключа удостоверяющего центра инфраструктуры открытых ключей и при положительном результате данной проверки проверять цифровую подпись сервера штампов времени с использованием открытого ключа сервера штампов времени.

Текст